Emotet scoperto per la prima volta nel 2014 dopo il suo smantellamento con l’operazione LadyBird (kill switch Aprile 2021) è riapparso a metà novembre del 2021 diffondendosi tramite documenti dannosi allegati ad e-mail di phishing.

Secondo l’ultimo rapporto FortiGuard Labs nel periodo di riferimento, in queste e-mail, spesso mascherate come una risposta o un messaggio inoltrato per convincere il destinatario circa la legittimità, i documenti malevoli verrebbero propinati anche in formato compresso .ZIP con password (inclusa nel corpo degli stessi messaggi).

In tutti i casi una volta aperti, i documenti allegati in realtà scaricherebbero ed eseguirebbero il malware Emotet tramite lo strumento delle macro VBA o di Excel 4.0.

Cosa leggere

Il monitoraggio

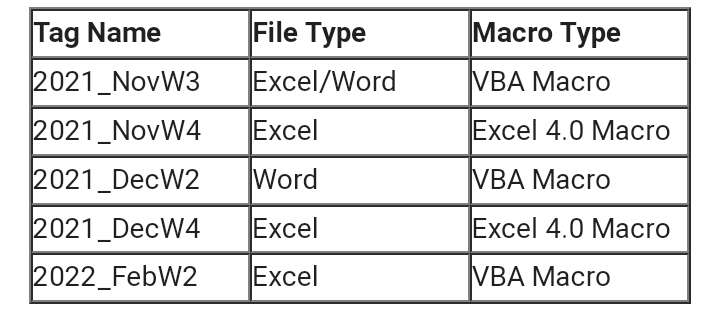

FortiGuard Labs nel periodo che va da metà novembre 2021 a marzo 2022 ha monitorato e intercettato diversi documenti dannosi.

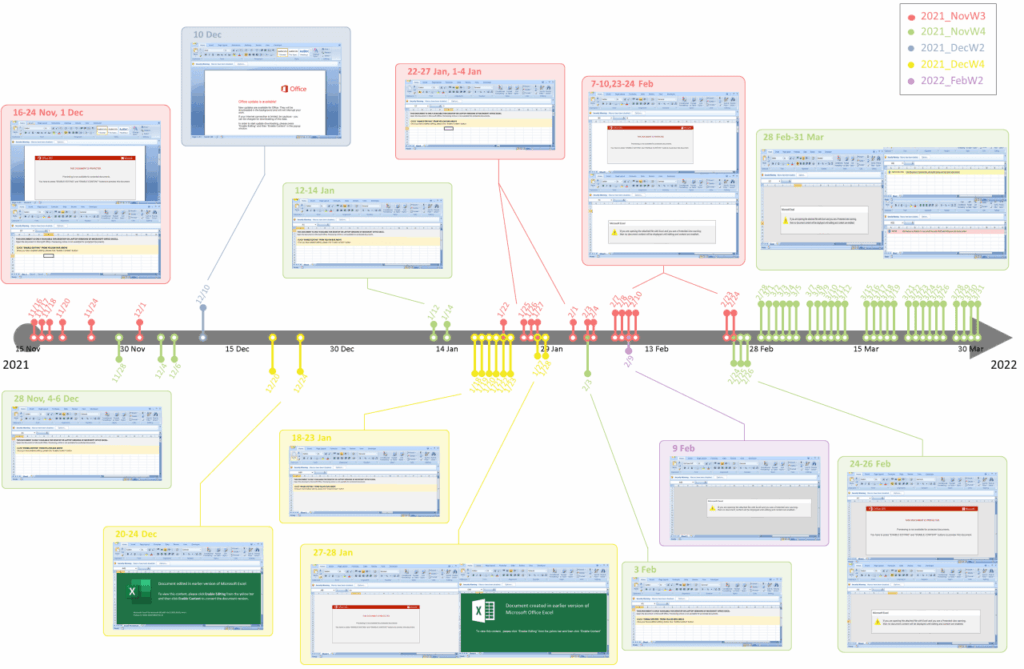

Sarebbero cinque i campioni rilevati e collegati a questa ultima campagna Emotet, e presenterebbero differenze sia nel codice della macro che nel flusso di esecuzione.

Ai fini dell’identificazione, a ciascun campione è stato assegnato un tag composto da due parti:

- un prefisso dell’anno;

- un suffisso con la settimana del mese.

Le statistiche

La figura che segue mostra i timestamp giornalieri relativi ai maldoc Emotet distribuiti nel periodo di riferimento e tutti i campioni sopra citati sono emersi durante questo periodo.

Come si vede, principalmente nel mese di marzo 2022, il malware Emotet è stato diffuso tramite dei file Excel di tipo “2021_NovW4”, che utilizzano delle macro di Excel 4.0.

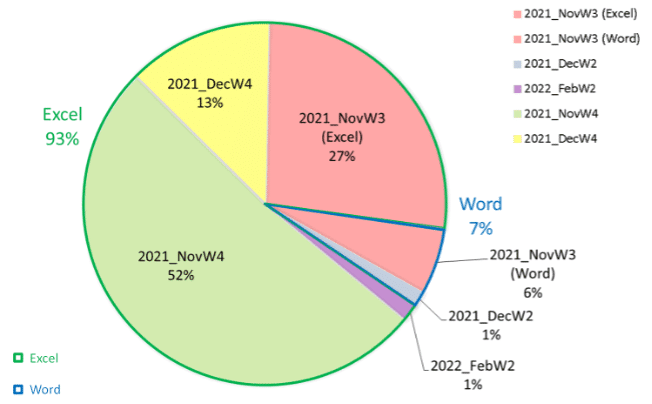

In un secondo grafico a torta è possibile invece rilevare il tasso di utilizzo di ciascun tipo di maldoc.

Secondo questo grafico:

- I file Excel rappresentano il 93% di tutti i documenti dannosi, molto più dei documenti Word con una presenza del 7%.

- Il file di tipo “2021_NovW4” è stato il più comune, coinvolgendo il 52% dei documenti dannosi scoperti.

- Il secondo tipo di file è stato quello “2021_NovW3”, composto per il 27% da file Excel e per il 6% da documenti Word.

Il buon senso prima di tutto

Alla luce di tutto, i ricercatori ritengono che gli attaccanti preferiscano utilizzare i fogli di calcolo con macro Excel 4.0 come documenti malevoli allo scopo di ridurre il rilevamento da parte dei motori antivirus, motivo per il quale gli utenti dovrebbero prestare particolare attenzione alle e-mail sospette con file Excel allegati.

“L’utilizzo di un file Excel è più flessibile perché il suo tipo di macro può essere Macro VBA, Macro Excel 4.0 o entrambi. Uno dei vantaggi è che la macro di Excel 4.0, più vecchia, evade il rilevamento antivirus più facilmente rispetto a una macro VBA.”

Valgono pertanto sempre e comunque le seguenti regole di buon senso per la protezione:

- diffidare di e-mail da mittenti anche noti e/o contenenti fatture o richieste di informazioni riservate. Tramite lo spoofing è possibile falsificare non solo indirizzi e-mail ma anche account di social network e di messaggistica istantanea;

- prestare attenzione ai documenti allegati che con anteprime possono accrescere la curiosità nell’interlocutore;

- controllare sempre in MS Word ed Excel che l’impostazione “Disabilita tutte le macro con notifica” sia sempre quella predefinita.

- avere sempre installato uno strumento antivirus, tenendolo periodicamente aggiornato.