La crisi dei semiconduttori a livello globale mette in luce alcune carenze produttive europee tra le quali appunto tutte quelle legate alla filiera dei microchip.

La pandemia rappresenta per l’Europa un’occasione per affrontare alcune fragilità produttive che da molto tempo diversi osservatori mettono in luce. In fondo ogni crisi è un’occasione per affrontare criticità e governare il cambiamento invece di subirlo.

L’inerzia però con la quale si stanno muovendo i primi passi potrebbe non consentire una soluzione adeguata alle esigenze almeno nel breve termine.

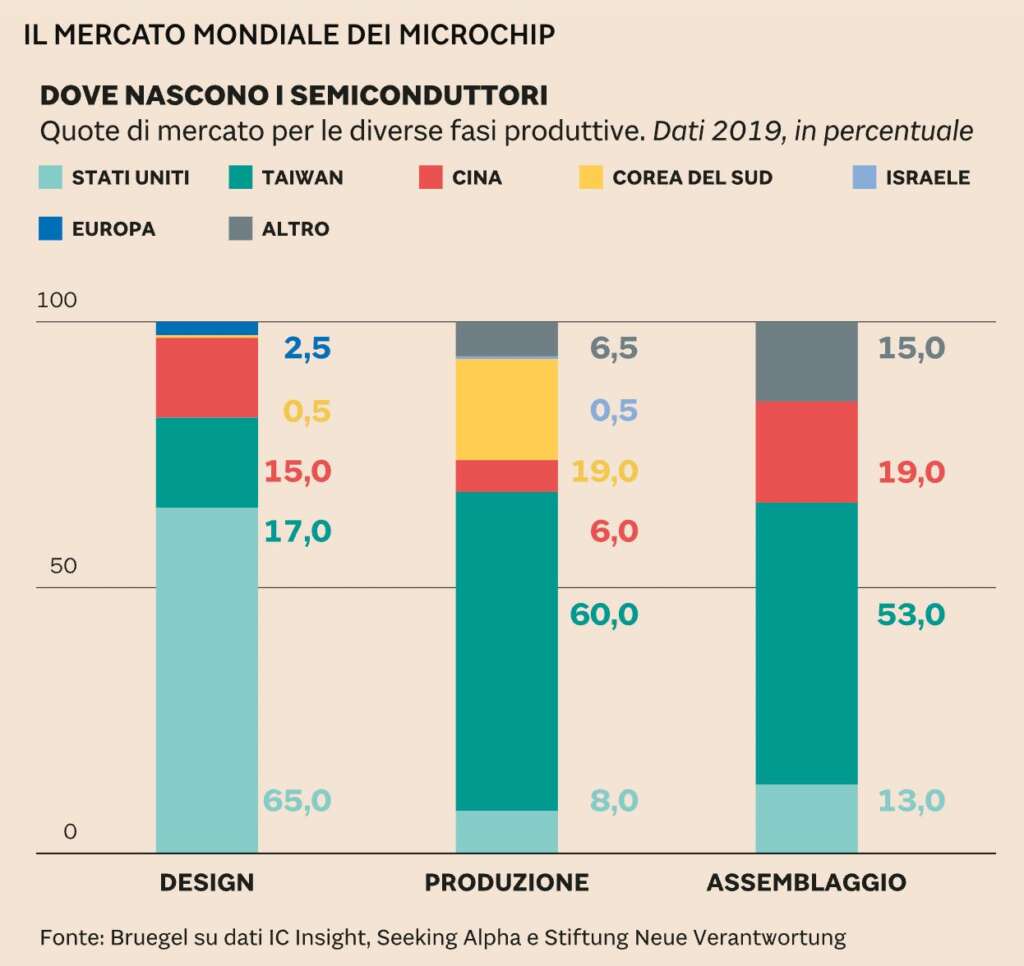

Il divario esistente tra domanda ed offerta, nel caso europeo, si spiega anche con i dati relativi alla produzione specifica di microchip come riportato anche dal Sole 24 ore. Taiwan incide, per esempio, del 17% sulla ricerca, del 60% sulla produzione e del 53% sull’assemblaggio. L’Europa invece non va oltre il 2,5% nella sola ricerca ed è quasi non pervenuta sulle altre fasi del processo.

Una delle azioni messe in campo dalla Commissione Europea è rappresentata da potenziali aiuti all’industria dei semiconduttori e microchip, questo ovviamente di concerto con un aggiornamento delle regole sulla concorrenza e la proroga di alcuni sussidi per altri sei mesi.

Tutti i sussidi andranno a confluire nella proposta legislativa che la Commissione renderà pubblica probabilmente nel Q2 2022, lo European Chips Act. Sicuramente non sarà facile bilanciare le regole per la libera concorrenza con gli aiuti pubblici ad un settore che deve praticamente nascere, almeno nella forma che può dare un booster reale alle produzione Europea.

“European Chips Act” riporterà l’Europa ad essere competitiva sulla produzione dei microchip?

Partiamo dai fatti concreti e da come la carenza di microchip abbia un effetto sull’economia Europea ed anche quindi sull’occupazione. Tutti possiamo toccare con mano il fenomeno, per esempio nel settore automobilistico si allungano i tempi di consegna o vengono eliminate alcune caratteristiche tecniche legate alla presenza o meno di questi componenti. Stesso discorso per videogiocatori che non possono usare alcune schede grafiche per PC oppure la nuova Console di Sony, difficile da trovare negli store.

Molti analisti ed esperti del settore pensano che la crisi possa durare ancora per gran parte del 2022. Basta infatti considerare la differenza tra offerta e domanda che, grazie a smartphone, IoT (Internet of Things) ed auto connesse, è ora notevole.

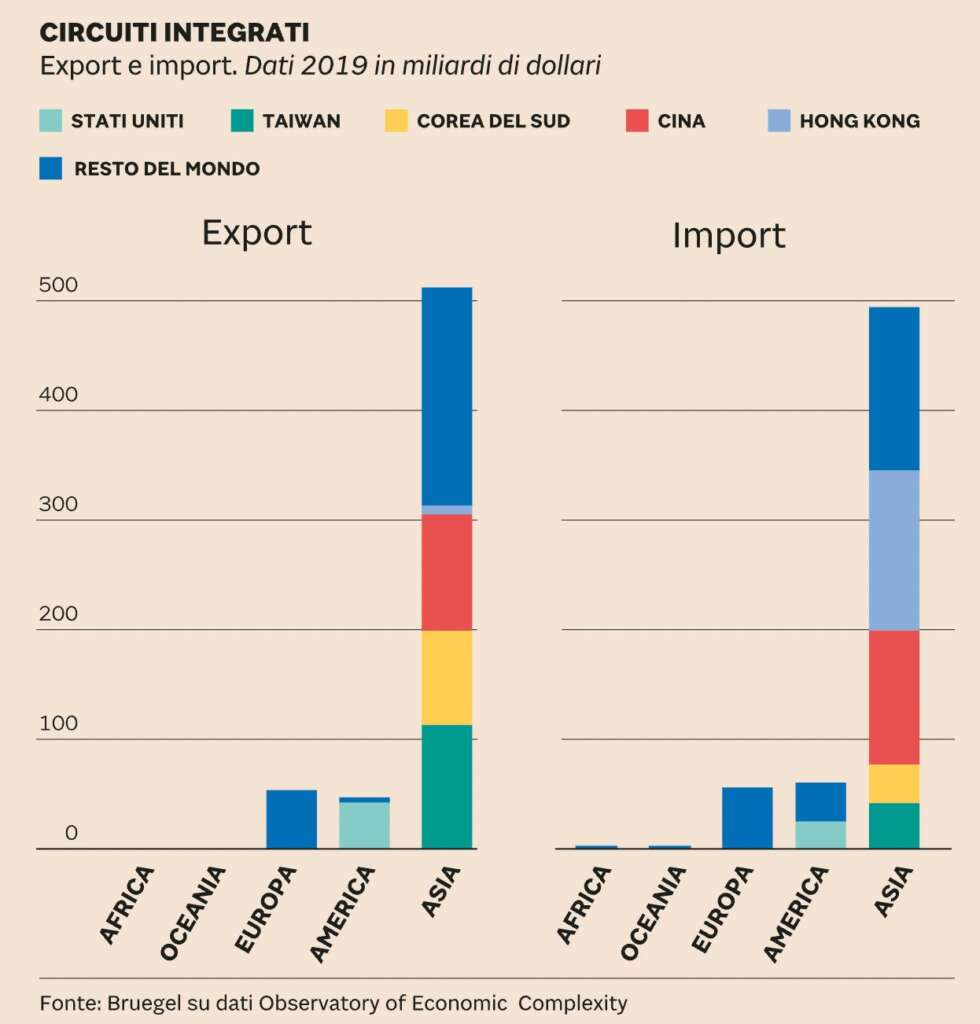

Ma i semiconduttori non sono solo al centro della nostra vita digitale, sono anche al centro della corsa tecnologica globale e quindi al centro di forti interessi geostrategici.

I microchip infatti sono una componente strategica di qualsiasi catena industriale. La corsa per i chip più avanzati è quindi una corsa verso leadership tecnologica e industriale. La corsa per i chip meno evoluti invece garantisce la continuità degli approvvigionamenti e delle produzioni.

Disporre di forniture elevate dei microchip più avanzati può condizionare la capacità di agire di uno Stato e la possibilità di guidare o meno la trasformazione digitale in atto. Cosa fanno quindi le grandi potenze?

Gli Stati Uniti, per esempio, nell’ottica di aumentare la resilienza delle catene di approvvigionamento dei semiconduttori, si stanno muovendo con un consistente investimento tramite l’American Chips Act. Questo provvedimento nasce per finanziare la creazione di un centro di ricerca americano e per supportare l’apertura di fabbriche di produzione evolute.

Taiwan, già leader mondiale per la produzione, vuole garantirsi il mantenimento del suo primato con ingenti investimenti, per esempio la TSMC investirà 250 miliardi di dollari nei prossimi 3 anni.

La Cina cerca di colmare il divario tecnologico in quanto è vincolata dalle regole di controllo delle esportazioni per evitare trasferimenti tecnologici.

L’Europa inizia a muoversi m se non agirà in fretta si troverà in ritardo.

Lo scorso settembre, presentando lo European Chips Act, la presidente Ursula von der Leyen dichiara: “Mentre la domanda globale è esplosa, la quota dell’Europa lungo l’intera catena del valore, dalla progettazione alla capacità produttiva, si è ridotta. Dipendiamo da chip all’avanguardia prodotti in Asia. Quindi non si tratta solo della nostra competitività. Anche questa è una questione di sovranità tecnologica. Quindi mettiamo su questo tema tutta la nostra attenzione”.

L’idea alla base di questa iniziativa è quella di realizzare una legge europea che integri gli sforzi nazionali fatti dagli Stati membri, in una visione e in una strategia europee coerenti.

I diversi Stati infatti stanno attualmente progettando strategie nazionali per sviluppare, sul loro suolo, attività produttive volte a ridurre le singole dipendenze.

Questa legge contribuirà anche ad evitare una corsa alle sovvenzioni pubbliche nazionali stabilendo le condizioni per proteggere gli interessi europei e posizionare ancora più saldamente l’Europa nel panorama geopolitico globale.

La nuova legge si articola su tre principi.

Strategia europea di ricerca sui semiconduttori

Il punto di forza Europeo è la sua capacità di ricerca. Ci sono diversi importanti esempi come l’IMEC in Belgio, LETI/CEA in Francia, il Fraunhofer in Germania e il CNR in Italia. Quasi tutti i produttori mondiali dipendono dalla ricerca europea condotta in questi istituti. Sarà fondamentale spingere le attività di ricerca in un’ottica strategica europea.

Piano generale per migliorare la capacità produttiva europea

Su questo fronte sarà importante monitorare la supply chain industriale, nell’ottica di anticipare possibili interruzioni future e garantire quella resilienza di cui tanto si sente parlare. Bisognerà sostenere lo sviluppo di impianti di fabbricazione europei in grado di produrre in grandi volumi i semiconduttori più avanzati (anche verso 2 nm) ed efficienti dal punto di vista energetico. Sono proprio questi componenti più pregiati a poter garantire all’Europa quella posizione di leadership a cui ambisce e di cui ha bisogno.

Cooperazione e attivazione di partnership internazionali

L’idea alla base di questa legge non è quella di produrre tutto da soli qui in Europa. È necessario infatti diversificare le nostre catene di approvvigionamento al fine di ridurre l’eccessiva dipendenza da un singolo paese o regione.

Questo ulteriore passo legislativo andrà ad affiancarsi ad altri finanziamenti europei già in corso ed al fondo IPCEI (Importanti Progetti di Comune Interesse Europeo).

Il fondo IPCEI Microelettronica sostiene attività di ricerca, sviluppo e innovazione, nei cinque settori tecnologici afferenti ai microchip cioè: efficienza sul piano energetico, semiconduttori di potenza, sensori intelligenti, componentistica ottica avanzata e materiali compositi. L’obiettivo principale del fondo è supportare lo sviluppo di tecnologie e componenti microelettroniche innovative che possano essere trasferite alle industrie. In questo caso si pensa principalmente ai settori dell’automotive e dell’internet delle cose (IoT), per generare nuove applicazioni o attività di ricerca e sviluppo in questi settori.

Staremo a vedere se e come l’Europa riuscirà a conquistare quell’indipendenza tecnologica che consenta di creare un vero “valore europeo” oltre poi a posti di lavoro in aree industriali strategiche. Il 2022 sarà un anno tutto da seguire su questi temi.