Intel e MediaTek annunciano una partnership strategica che vedrà la neonata Intel Foundry Services (IFS) produrre chip per MediaTek.

E’ ufficiale Intel realizzerà i chip per MediaTek sul suo nodo “Intel 16”, una versione rinnovata del nodo 22FFL (un processo produttivo ottimizzato per dispositivi a bassa potenza). L’annuncio arriva quando l’industria dei semiconduttori con sede negli Stati Uniti, e Intel in particolare, sta per ricevere sussidi significativi dal governo per aumentare la capacità produttiva sul suolo degli Stati Uniti.

MediaTek attualmente utilizza TSMC per la maggior parte dei suoi componenti, ma sta anche cercando di diversificare la propria catena di approvvigionamento aggiungendo capacità di produzione sia negli Stati Uniti che in Europa. L’IFS di Intel si adatta a questa necessità con strutture in entrambe le regioni e Intel afferma di prevedere una partnership a lungo termine che potrebbe abbracciare più tecnologie e applicazioni. Intel non ha comunicato tempi ufficiali, ma afferma che il nodo “Intel 16” sarà disponibile nel 2022 e quindi disponibile per la distribuzione massiva all’inizio del 2023.

MediaTek attualmente produce più di due miliardi di dispositivi all’anno, ma non è chiaro quanti di questi si avvarranno del fornitore Intel che in particolare non specifica il rapporto tra la produzione di MediaTek che avverrà negli Stati Uniti o in Europa.

In generale poi sembra che i clienti IFS abbiano accesso alla capacità globale di Intel, compresi i siti di fabbricazione di wafer esistenti in Oregon, Arizona, Irlanda e Israele, nonché progetti per nuove fabbriche in Ohio e Germania.

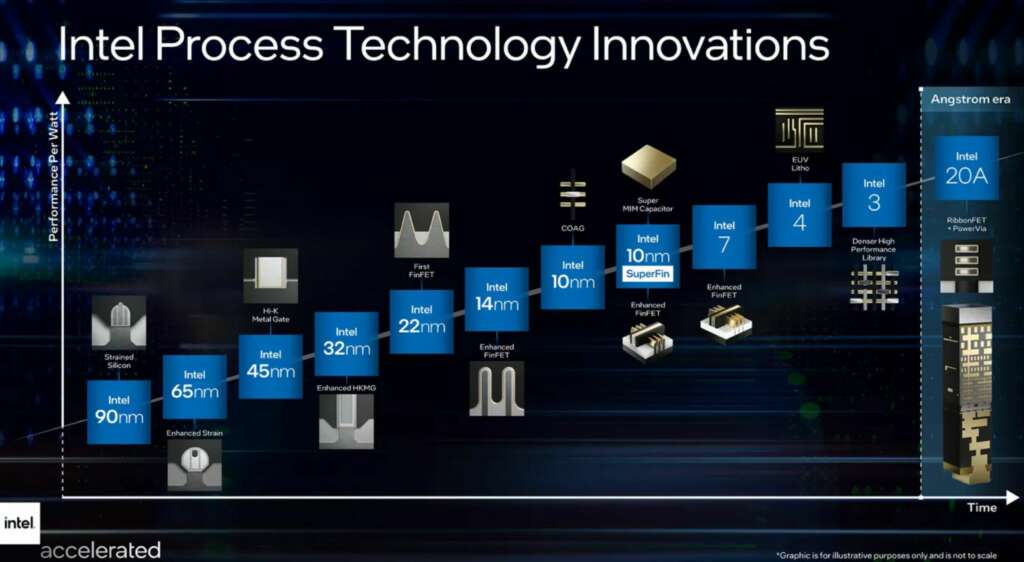

La stragrande maggioranza dei processori prodotti in tutto il mondo si basa su nodi di tipologia più datata, non sulla tecnologia all’avanguardia introdotta da Intel che prevede una roadmap con cinque nuovi nodi in quattro anni.

I dispositivi smart edge pianificati da MediaTek si integrano perfettamente con il processo “Intel 16”, una versione migliorata del nodo maturo 22FFL prodotto da Intel già dal 2018. Il processo 22FFL (FinFET Low Power) è ottimizzato per chip a basso costo e a bassa potenza che offrono comunque prestazioni interessanti offrendo al contempo semplicità di progettazione per un time-to-market più rapido, fattore determinante per il settore mobile per esempio.

Per il nodo “Intel 16”, Intel ha ulteriormente modernizzato la tecnologia 22FFL e ha aggiunto il supporto per strumenti di progettazione di chip di terze parti, in contrasto con gli strumenti di progettazione proprietari di Intel che utilizza internamente.

Nel caso di IFS, il supporto del software EDA (Electronic Design Automation) di terze parti per la progettazione di chip è un passo avanti fondamentale per attirare i progettisti di chip ai propri servizi di produzione.

Dal punto di vista degli investimenti la decisione di Intel di investire 20 miliardi di dollari nell’iniziativa Intel Foundry Services (IFS) arriva mentre la società cerca di invertire anni di declino, in parte offrendo i suoi servizi di produzione a progettisti di chip come MediaTek appunto. IFS ha già acquisiti diversi clienti come Qualcomm e Amazon Web Services (AWS) e ha vinto un contratto con il Dipartimento della Difesa degli Stati Uniti. Sembra ci sia interesse anche da parte del colosso Nvidia.

Gli investimenti di Intel hanno previsto anche 5,4 miliardi di dollari per acquisire la Tower Semiconductor, specializzata nella produzione di nodi trailing-edge con un vasto portafoglio di clienti, e l’assunzione di esperti come Suk Lee da TSMC per espandere il proprio ecosistema tecnologico di progettazione. Inoltre Intel sta investendo 1 miliardo di dollari nell’ecosistema RISC-V, predisponendosi alla costruzione di chip Arm se necessario e concedendo in licenza il proprio IP x86 ai clienti per creare i loro progetti personalizzati.

L’aggiunta della partnership MediaTek all’elenco è un altro importante risultato per Intel. Vedremo come MediaTek continuerà la collaborazione con TSMC che produce, od oggi, la maggior parte dei suoi chip.