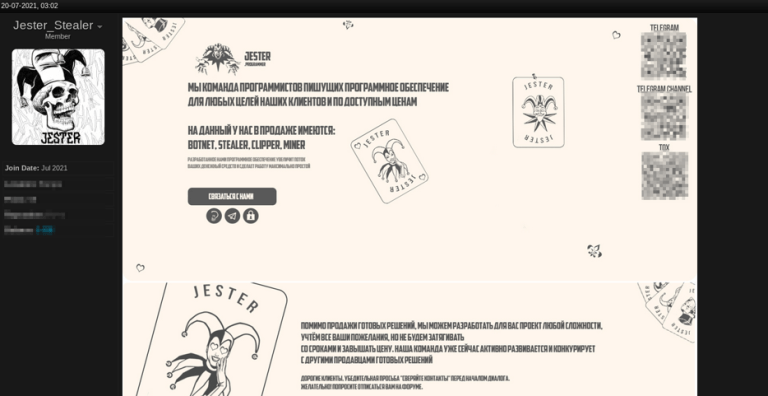

Secondo un’analisi di Cyble Research , un malware chiamato Jester Stealer starebbe guadagnando popolarità nel cyber crime grazie alle sue funzionalità e ai prezzi concorrenziali dei pacchetti personalizzabili venduti nei marketplace. Jester Stealer sarebbe una minaccia emergente apparsa per la prima volta sui forum underground nel luglio 2021 e da allora aggiornata sempre con nuove funzionalità.

Caratteristiche e funzionalità

Jester Stealer un malware basato su .Net, secondo quanto riportato dai ricercatori, in genere arriverebbe ai sistemi di destinazione tramite e-mail di phishing, con allegati mascherati da file txt, jar, ps1, bat, png, doc, xls, pdf, mp3, mp4, pp. Il binding avverrebbe attraverso un builder fornito dagli stessi sviluppatori per nascondere l’eseguibile malevolo.

Grazie alle sue multifunzionalità che combinano le caratteristiche di stealer, clipper, crypto-miner e botnet, Jester stealer riuscirebbe a utilizzare comunicazioni crittografate AES-CBC-256, supportare i server di rete Tor, reindirizzare i registri verso bot telegram e raggruppare i dati rubati nella memoria prima delle esfiltrazioni. Jester Stealer potrebbe anche acquisire schermate, profilare il sistema colpito per raccogliere informazioni di base e rubare password di rete. Ecco un elenco di tipologie di dati e applicazioni prese di mira:

- Browser: password, carte di credito, cookie, cronologia di navigazione

- Client di posta elettronica: Thunderbird, Outlook e FoxMail

- App di messaggistica istantanea: Telegram, Discord, WhatsApp, Signal e Pidgin

- Portafogli crittografici: Atomic, Coinomi, Electrum, Exodus, Guarda, Jaxx, Wasabi, Zcash, BitcoinCore, DashCore, LiteCore, MoneroCore

- Gestori di password: KeePass, NordPass, LastPass, BitWarden, 1Password, RoboForm

- Client VPN: Windscribe VPN, NordVPN, EarthVPN, ProtonVPN e OpenVPN

- Client FTP: FileZilla, CoreFTP, WinSCP e Snowflake

Il malware stealer riuscirebbe anche a raccogliere informazioni dalla macchina infetta.

Capacità di elusione

Dotato di numerosi controlli anti-sandobox e anti-VM per impedire l’analisi, il malware sarebbe in grado di interrompere la sua esecuzione in caso di presenza sui sistemi colpiti riuscendo a rilevare la presenza di ambienti virtualizzati (VirtualBox, VMBox o VWare). In particolare l’istruzione if all’interno della routine deputata controlla il verificarsi dei seguenti eventi per terminare l’esecuzione del malware:

- l’esecuzione di un debug

- l’esecuzione di applicazioni di virtualizzazione

- la presenza di una dll sandbox

- il controllo del valore di una chiave di registro per l’anti-ripetizione

Inoltre i dati una volta carpiti vengono copiati in memoria e prima dell’esfiltrazione archiviati in un file ZIP (“AttackerName_username_systemname.zip”) e passati attraverso un proxy TOR ad un server in ascolto sulla porta 9050.

Qualora non si riuscisse a inviare dati al server TOR, l’algoritmo prevederebbe il caricamento su AnonFiles, un server di file hosting pubblico.

Una volta terminata l’esfiltrazione, per ridurre al minimo le possibilità di rilevamento Jester Stealer si auto elimina dalla macchina infetta.

I consigli degli esperti

“Lo stealer trova impiego nell’effettuare vari attacchi come movimenti laterali e attacchi ransomware. L’utilizzo di credenziali compromesse per gli attacchi è un ottimo modo per i criminali di rimanere nascosti ed evitare di far scattare qualsiasi regola di monitoraggio della sicurezza o di attivare una risposta agli incidenti da parte dei blu team“, si legge nel rapporto di Cyble Research.

La prudenza pertanto è d’obbligo:

- Evitare di scaricare software pirata da siti Web warez/torrent. Tale malware è principalmente contenuto sull’“Hack tool” presente su siti come YouTube e torrent.

- Usare password complesse e applicare l’autenticazione a più fattori ove possibile.

- Attivare la funzione di aggiornamento automatico del software su computer e dispositivi.

- Utilizzare software antivirus e di sicurezza Internet affidabile sui dispositivi connessi, inclusi PC, laptop e dispositivi mobili.

- Astenersi dall’aprire collegamenti e allegati e-mail non attendibili senza prima verificarne l’autenticità.

- Educare i dipendenti in termini di protezione da minacce come phishing/URL non attendibili.