Sommario

I ricercatori dell’Unità 42 Palo Alto Network hanno scoperto attacchi che sfruttano diverse vulnerabilità in prodotti di rete e connettività D-Link. I dispositivi compromessi potrebbero essere completamente controllati dagli attori malevoli per condurre attacchi di tipo DDoS (Distributed Denial-of-Service).

Le vulnerabilità note

Quattro sarebbero le vulnerabilità note e sfruttate dagli attacchi scoperti dai ricercatori. Di seguito le informazioni:

- CVE-2015-2051 : Vulnerabilità nell’esecuzione del comando dell’intestazione di D-Link HNAP SOAPA – Gravità (CVSS versione 2.0): 10.0 alta;

- CVE-2018-6530 : Vulnerabilità nell’esecuzione di codice remoto dell’interfaccia SOAP D-Link – Gravità (CVSS Versione 3.0): 9.8 Critica;

- CVE-2022-26258 : Vulnerabilità nell’esecuzione di comandi remoti D-Link – Gravità (CVSS Versione 3.0): 9.8 Critica;

- CVE-2022-28958 : Vulnerabilità nell’esecuzione di comandi remoti D-Link – Gravità (CVSS Versione 3.0): 9.8 Critica.

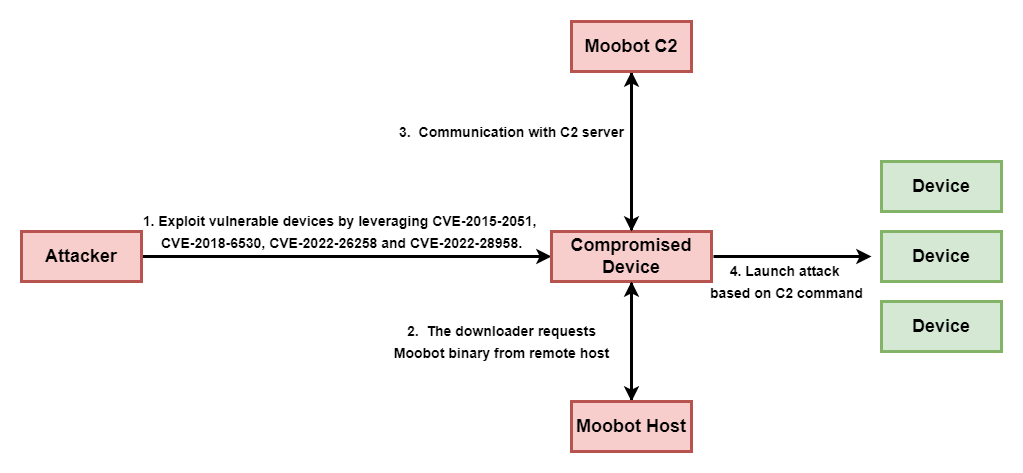

Il flusso di attacco

Gli exploit che sfruttano le suddette vulnerabilità diffonderebbero MooBot, una variante Mirai, che prende di mira i dispositivi di rete esposti Linux realizzati da D-Link. MooBot, secondo l’analisi, erediterebbe le caratteristiche più significative di Mirai, pur non utilizzandone la stessa chiave di crittografia:

- una sezione dati con credenziali di accesso predefinite incorporate;

- la configurazione botnet.

In caso di sfruttamento riuscito, i file binari MooBot vengono scaricati da un host remoto (159.203.15[.]179) tramite un downloader di script e successivamente eseguiti. I dispositivi appena compromessi, vengono così registrati sul server di comando e controllo C2 instaurando una comunicazione e potranno partecipare ad attacchi DDoS diretti contro vari obiettivi designati dagli operatori MooBot seguendo precisi comandi.

Possibili mitigazioni

Lo sfruttamento delle vulnerabilità in oggetto, causando l’esecuzione di codice in modalità remota, potrebbe avere un impatto critico sulla sicurezza. La situazione risulta ulteriormente aggravata anche dalla semplicità del modello di attacco studiato e dalla presenza di dispositivi vulnerabili. Per tutte queste ragioni gli esperti consigliano vivamente di applicare patch e aggiornamenti quanto prima.

Gli IoC ed altri dettagli sono disponibili sul rapporto emesso da Unit42 di Palo Alto Network.