Sommario

PUP è l’acronimo di Potential Unwanted Program, sono quei programmi residenti nel tuo computer che non sono classificati come Virus o Malware, ma che è probabile che siano presenti senza il tuo volere.

Il fatto di desiderare o meno di avere un programma nel tuo computer è una questione soggettiva. Nonostante questo, i programmi “antimalware“, classificano alcuni programmi come PUP.

Come mai ho un PUP installato nel mio computer?

Quando installiamo un software gratuito, e per gratuito intendo ufficialmente gratuito, molte volte questi programmi ci propongono di installare componenti aggiuntivi. La maggior parte delle volte si tratta di estensioni del browser. Molte volte installiamo PUP perché non leggiamo con attenzione gli avvisi durante l’installazione del programma principale. Questo può compromettere sia la nostra privacy che le prestazioni del computer.

Dovrei rimuovere i PUP dal mio computer?

La risposta è SI. Dovresti rimuovere dal tuo computer ogni programma che non hai installato intenzionalmente. La maggior parte dei PUP non dovrebbero rappresentare un rischio diretto alla sicurezza del tuo computer. Essi possono comunque essere coinvolti in una serie di pratiche sospette e non desiderate. Un PUP a volte funziona come una sorta di adware, ovvero un programma gratuito che però si ricompensa mostrandoti messaggi pubblicitari.

I “programmi non desiderati” sono virus?

Quando un programma si installa sul tuo computer senza il tuo consenso, è un malware, non un PUP. I virus sono una categoria specifica di malware. Per questa ragione i “Programmi Potenzialmente non Desiderati” non sono né malware né virus.

I pericoli a cui siamo esposti se abbiamo un PUP nel computer.

Partiamo dalla modalità di installazione di questi software. Sono definiti “potenzialmente indesiderati” perché si installano in violazione del diritto degli utenti ad essere informati su ogni modifica venga fatta al proprio sistema operativo.

Sono spesso utilizzati per dirottare il traffico web dell’utente verso motori di ricerca alternativi. A volte visualizzano messaggi pubblicitari sui siti che visitiamo, fuori dal controllo dei proprietari di questi siti.

E’ possibile che criminali informatici utilizzino i PUP per intercettare i cookie del browser. Questo consentirebbe, senza troppa difficoltà, l’accesso agli account dell’utente. Attraverso queste tecniche i malintenzionati possono attivare alcune funzioni senza il consenso o la consapevolezza del malcapitato.

A parte l’intercettazione di dati bancari, o il controllo dei profili social, ci si potrebbe anche ritrovare una app installata sul nostro Android. Esistono malware/PUP che senza il nostro consenso iniziano a monitorare i nostri accessi a YouTube.

Come evitare di installare i “Potentially Unwanted Programs”

La questione è delicata, ed è necessario avere coscienza di alcuni concetti fondamentali. I programmi antivirus sono capaci di intercettare software che cercano di installarsi nei nostri sistemi grazie ad una serie di tecniche molto sofisticate.

Sostanzialmente, il compito di un antivirus, è verificare che l’installazione di un software avvenga intenzionalmente da parte dell’utente.

Il problema con i PUP è che vengono installati dall’utente, quasi intenzionalmente. Gli utenti infatti autorizzano il programma ad essere presente nel computer cliccando su un tasto di conferma.

- Leggi tutti gli avvisi durante l’installazione di un programma e non procedere con il classico “OK”, “OK”, “OK” per proseguire nell’installazione. Non comportarti come un bambino che scarta un regalo a Natale impaziente di iniziare a giocare.

- Controlla tutte le opzioni del programma in fase di installazione. Verifica le caselle di consenso già spuntate che bisogna deselezionare durante il percorso.

- Scarica i programmi dai loro siti ufficiali o da un fornitore autorevole di software.

- Non scaricare mai software crackato o in modo gratuito se si tratta di un software a pagamento. Il motivo per cui qualcuno ha messo a disposizione quel programma è, molto probabilmente, per riuscire ad installare un PUP nel tuo computer.

Come posso controllare la presenza di un PUP nel mio computer?

Se hai il sospetto di avere un programma non desiderato nel tuo computer, il metodo più efficace è quello di usare un programma anti malware. Ti sconsigliamo di cercarlo sul web senza cognizione di causa.

Molti programmi “anti” qualcosa in Rete, sono spesso sono dei “cavalli di troia” per installarti proprio quello per cui dichiarano di essere “anti”.

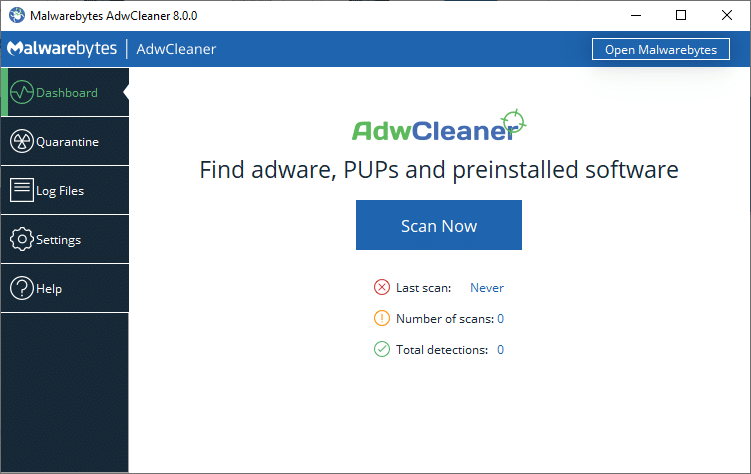

Anche la ricerca/rimozione automatica non è semplice, e non sempre efficace. L’uso di un software come “AdwCleaner” è consigliato. Assicurati di scaricarlo solamente dal un sito affidabile come ToolsLib .

AdwCleaner è un software gratuito che ti consente di rimuovere in sicurezza Adware, PUP, Toolbars, Hijacker e Spyware. Il software è compatibile con le principali versioni di Windows.

I programmi potenzialmente indesiderati più temuti

Non è raro aver incontrato un “PUP” nella propria vita informatica. PUP più comuni sono quelli che modificano le impostazioni del browser, come i famigerati “Search Protect“, “Searchalgo” oppure “BuyNSave“.

Ricerche di settore hanno evidenziato come questo genere di minacce siano sempre più frequenti, trasportati da programmini free dall’aspetto innocuo.

Vuoi convertire un file audio in mp3? Stai cercando di vedere un film o una partita di calcio in streaming? Vuoi foto-ritoccare la tua immagine del profilo per rendere i tuoi social più accattivanti? Sono alcuni degli esempi in cui è facile incappare in software gratuiti, apparentemente innocui che subdolamente installano “features” non richieste nel pc degli utenti.

Il nostro consiglio è di non fidarsi di tutti i siti e controllare spesso il vostro computer con un software anti-malware affidabile. Ricorda di leggere sempre quello che c’è scritto sul monitor prima di cliccare “OK”.