…ma non è oggi.

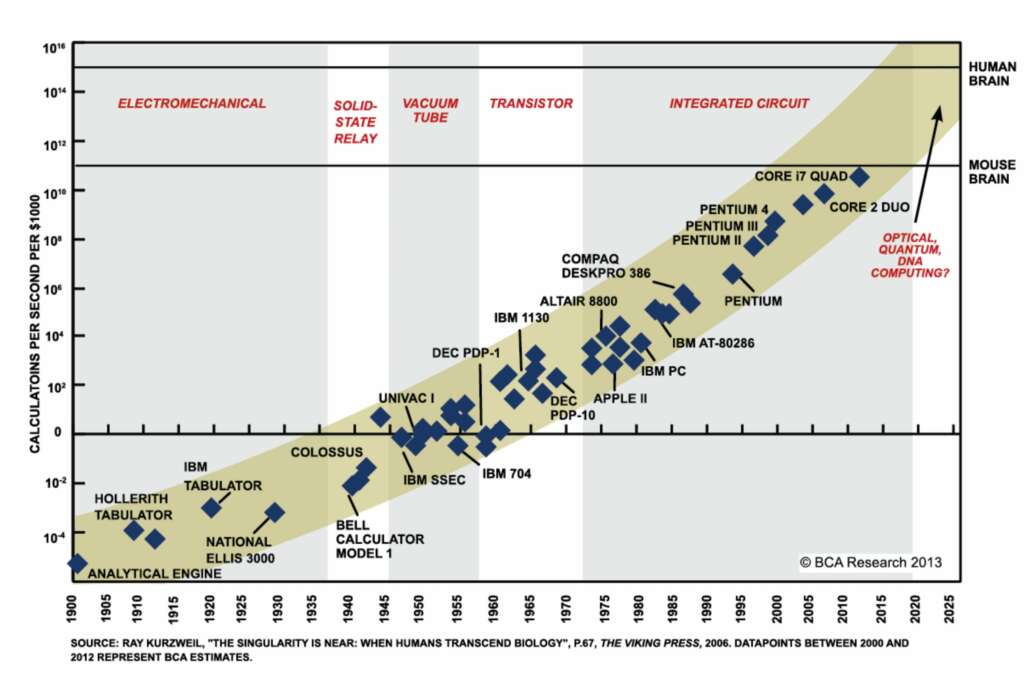

La curva di crescita della potenza elaborativa dei processori fa pensare che un giorno un processore possa violare la cifratura SHA256 alla base delle criptovalute e quindi dei Bitcoin. Come stanno veramente le cose?

E’ sotto gli occhi di tutti la crescita delle capacità di elaborazione dei processori. Diverse sono le tecnologie utilizzate ed anche in rapida evoluzione come ha dimostrato Apple con i suoi processori M1, M1 Pro e M1 Max, che abbiamo approfondito poche settimane fa.

Per comprendere come e se la cifratura utilizzata per i Bitcoin possa essere messa in pericolo, dobbiamo però approfondire due elementi, come funzionano le criptovalute dal punto di vista generale e quale sviluppo è previsto per i processori nei prossimi anni.

Blockchain e Bitcoin

Quando si parla di criptovalute e bitcoin subito si associa il concetto la blockchain, quella catena appunto costituita da robustissimi anelli che nasce sicura proprio per come è concepita.

La sicurezza della blockchain rappresenta proprio l’elemento per il quale si prevedono scenari di utilizzi anche al di fuori del settore delle criptovalute.

Andiamo ora dritti al cuore della questione, perché la blockchain è considerata sicura se implementata secondo le corrette prassi. Gli elementi di base sono i seguenti:

Crittografia su due livelli: le transazioni sono regolate singolarmente da due chiavi, una pubblica che consente a tutti di verificarla, e una privata che consente solo ai legittimi proprietari di utilizzarla.

La cosiddetta “proof of work”: le transazioni vengono validate dai miner, che calcolano un hash SHA-256. L’hash è la colonna portante della blockchain e dipende in maniera univoca dal contenuto del singolo blocco. Anche una piccola modifica alla stringa di partenza può dare vita ad una hash totalmente diversa.

Hash: Con il termine “hash” si intende una stringa di lettere e cifre prodotta da una funzione di hash, cioè un algoritmo matematico capace di convertire una stringa contenente un numero variabile di caratteri in una seconda stringa, contenente invece una quantità fissa di caratteri.

Già da questi elementi è chiaro il perchè riuscire a decifrare un Hash potrebbe mettere in pericolo tutto il sistema, ma vediamo pian piano perchè le cose non stanno proprio così.

Struttura con blocchi concatenati: l’hash di ogni blocco è riportato nell’header del blocco successivo, il che rende impossibile alterare un blocco senza invalidare tutti i blocchi successivi della catena.

Registro distribuito: l’altro elemento di sicurezza della blockchain è il sistema peer-to-peer sul quale si basa, cioè una serie di macchine su cui è installato il suo software di gestione open source.

Trasparenza del software utilizzato: il software è open source, per cui chiunque può verificare i dettagli ma non può apportare modifiche senza il consenso “software” della maggioranza dei nodi coinvolti.

Da quanto sopra si capisce come sia proprio il progetto alla base della blockchain a fare la differenza, dove si sfruttano gli effetti combinati di una serie di tecnologie basate sulla crittografia e di un sistema di autoregolamentazione solido e pubblico. Lo si può vedere più come un Labirinto di operazioni matematiche estremamente complesse che un Muro invalicabile.

Ovviamente i punti deboli ci sono ma nel complesso risultano marginali, l’esempio è proprio la fase di avvio di un sistema basato su blockchain dove alcuni tra i primi nodi della catena potrebbero non essere sicuri, si tratta però, a detta degli esperti, di un rischio più teorico che pratico…almeno fino ad ora.

Per chiudere questa veloce panoramica possiamo sottolineare come la sicurezza della blockchain non si basi solo sulla tecnologia ma a fare la differenza sono i comportamenti di chi la usa e la gestisce. Da un lato infatti abbiamo il registro distribuito che non è soggetto ad una forma di controllo centrale, dall’altro abbiamo il fatto che la nostra disponibilità è vincolata ad una password, quella che ci consente di accedere e gestire il nostro portafoglio o wallet di valuta, per esempio Bitcoin. Smarrire la password significa perdere tutto il nostro wallet, non ci sono possibilità di recuperarlo, questo è il prezzo della sicurezza distribuita.

Quanto è sicura la cifratura SHA-256 di Bitcoin?

Non è facile rispondere ad una domanda come questa perché richiede competenze molto specifiche ma anche strumenti in grado di testare e verificare pacchetti di dati opportunamente predisposti.

Possiamo basarci su un studio fatto dai ricercatori dell’Università di Waterloo in Canada.

Il risultato è che le funzioni di Hash possono reggere all’arrivo dei computer quantistici e gli esperti di crittografia possono ancora dormire sereni. Ma andiamo per gradi.

Lo spauracchio di ogni sistema di cifratura è proprio un computer quantistico. L’avvento di questo tipo di macchine potrebbe in futuro mettere in crisi i sistemi più sofisticati ma i risultati dello studio canadese ridimensionano questo timore almeno per quanto riguarda le funzioni di hash.

La ricerca canadese in particolare cerca di calcolare i tempi necessari per violare i sistemi SHA-256 e SHA3-256 utilizzando uno strumento che sfrutta il calcolo quantistico per violare i sistemi di crittografia, questo strumento è conosciuto con il nome di algoritmo di Grover.

Questo algoritmo attiva i processi di calcolo quantistico che si basano comunque su microchip che, a loro volta, hanno limiti fisici. Se consideriamo per esempio la possibilità di processare qualche milione di hash al secondo il risultato è che per violare SHA-256 e SHA3-256 servirebbero ben 10^32 anni. Se invece si arrivasse a un miliardo di hash al secondo il tempo per “craccare” il sistema sarebbe comunque di 10^29 anni un lasso temporale difficile anche solo da immaginare.

Compreso quindi lo status del labirinto hash resta da capire quali evoluzioni avranno i processori e se potranno diventare pericolosi per hash.

Scenari evolutivi dei microprocessori dal punto di vista computazionale

Quando si parla di scenari legati allo sviluppo dei microprocessori è necessario ricordare chi ha contribuito al loro sviluppo e ne ha delineato gli scenari evolutivi, Gordon Moore.

Nel 1965 Moore ipotizzò, la famosa legge di Moore: il numero di transistori nei microprocessori sarebbe raddoppiato ogni 12 mesi circa. Nel 1975 questa previsione si rivelò corretta e venne integrata ad una piccola modifica che portò i 12 mesi a 24 per tutti gli anni ‘80. La legge è stata poi riformulata negli anni ‘90 ed è ancora valida con il periodo di raddoppio livellato a 18 mesi. Tutte le aziende che operano nel settore ne tengono conto.

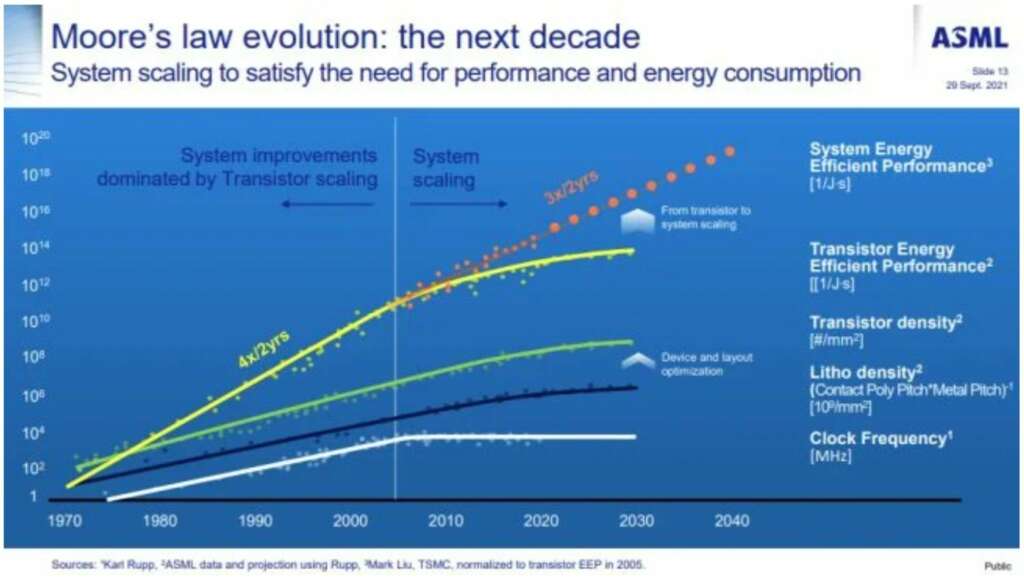

Nel corso degli anni queste tecnologie si sono evolute in diversi modi, è cresciuta la potenza di calcolo ma anche l’efficienza energetica. Gli scenari futuri però sono diversi anche in funzione del produttore.

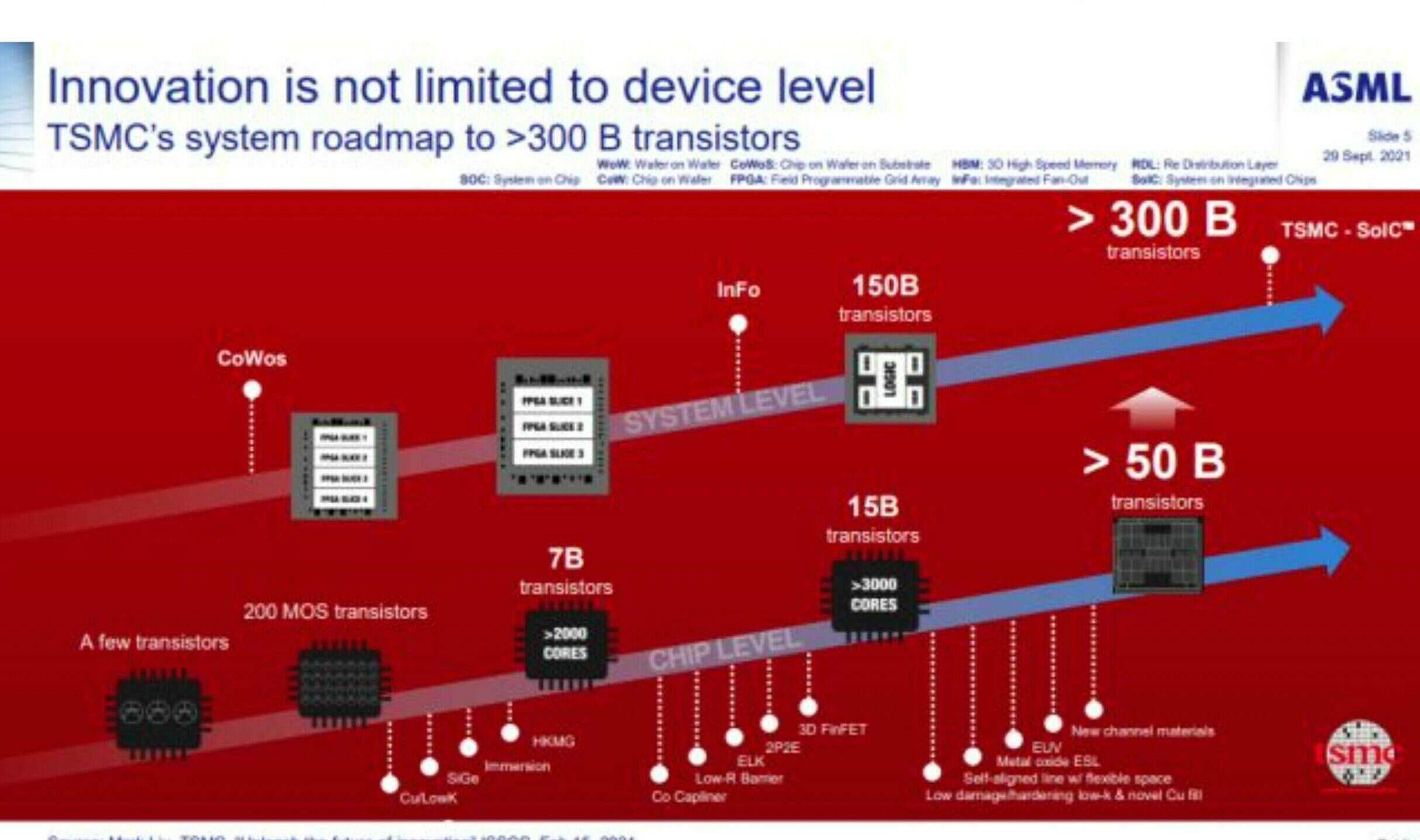

Nell’ultimo anno è diventato normale parlare di processori con oltre 50 miliardi di transistor e, dall’azienda olandese ASML, arrivano alcune interessanti anticipazioni su quanto potrebbe avvenire nei prossimi anni.

ASML è un fornitore di macchinari industriali per la realizzazione di chip basati sull’utilizzo della litografia ultravioletta estrema (EUV).

Queste tecnologie sono utilizzate dai principali produttori mondiali come per esempio TSMC, Intel e Samsung. Sono tre le informazioni interessanti che arrivano da ASML.

La prima informazione indica che entro il 2030 avremo sul mercato chip con 300 miliardi di transistor. Al momento ci troviamo appena sopra i 50 miliardi con processi produttivi a 7nm (nanometri).

La seconda informazione riguarda le velocità di clock che, almeno per questo decennio, non aumenteranno di molto.

Terza ed ultimo informazione riguarda il consumo energetico che al momento resta un punto critico senza l’adozione di nuovi sistemi di interconnessione tra i Core per ottimizzare l’efficienza energetica. Grazie infatti ai nuovi sistemi di packaging come Foveros e EMIB di Intel, per esempio, si ipotizza che il rapporto potenza di calcolo/Watt potrebbe triplicare ogni due anni.

Bisogna però tenere presente che per questa stima è stata presa in considerazione l’architettura più efficiente insieme al sistema di packaging più avanzato del momento.

ASML inoltre fornisce lo scenario di evoluzione sul tipo di produzione. I produttori ora fanno uso della sua tecnologia EUV 0,33 NA per produrre chip tra 7 e 2 nm. Per la prossima generazione ASML ha già pronta la tecnologia EUV 0,55 NA che consentirà di scendere anche sotto i 20 Angstrom (A) dove 1A corrisponde a 0,1 nm e 20A=2nm.

Tornando quindi alle premesse possiamo concludere che ad ora i detentori di Bitcoin e Criptovalute possono dormire sonni tranquilli ma è difficile prevedere quanto durerà questa tranquillità.

Letture consigliate: