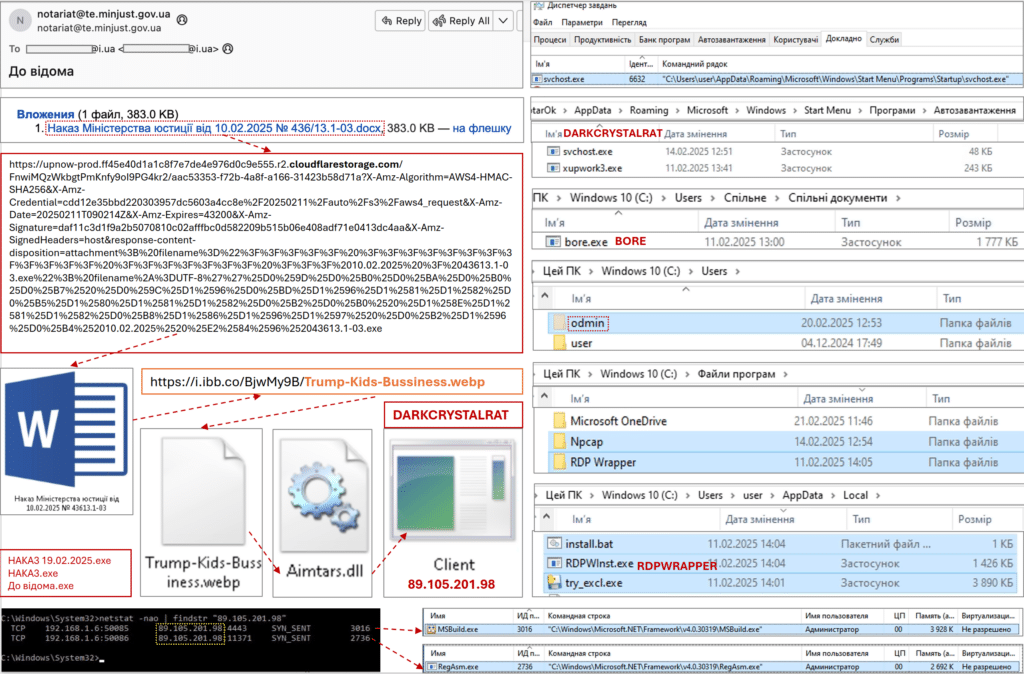

Il Computer Emergency Response Team of Ukraine (CERT-UA) ha identificato una nuova offensiva informatica condotta dal gruppo criminale UAC-0173, attiva dalla metà di gennaio 2025 e rivolta ai notai ucraini. L’attacco utilizza DCRat (DarkCrystal RAT), un trojan di accesso remoto diffuso nel circuito del cybercrimine russo, per ottenere il controllo sui dispositivi infetti e compromettere i sistemi legali del paese.

L’operazione sfrutta una campagna di phishing che simula comunicazioni ufficiali del ministero della giustizia ucraino, spingendo le vittime a scaricare un file eseguibile infetto. Questo metodo, unito all’impiego di strumenti avanzati di evasione, dimostra l’elevata sofisticazione della minaccia.

DCRat, il malware usato per infiltrarsi nei sistemi notarili

DCRat è un remote access trojan (RAT) progettato per fornire accesso completo e controllo remoto sui computer compromessi. Questo malware è noto per la sua flessibilità, il basso costo e le capacità di sorveglianza avanzate, rendendolo una scelta frequente tra i gruppi criminali affiliati alla Russia.

La catena d’infezione

L’attacco segue uno schema consolidato:

- Email di phishing inviate agli studi notarili, con un file malevolo spacciato per una comunicazione governativa ufficiale.

- Download e apertura del file eseguibile, che avvia l’installazione di DCRat.

- Connessione ai server di comando e controllo (C2), permettendo agli attaccanti di interagire con il sistema compromesso.

- Attivazione di strumenti aggiuntivi per il furto di dati, la persistenza nel sistema e la propagazione dell’infezione ad altri dispositivi.

CERT-UA ha confermato che il malware viene ospitato su Cloudflare R2, un servizio di cloud storage che gli aggressori sfruttano per evitare il rilevamento da parte delle tradizionali soluzioni di sicurezza.

Tecniche di attacco e strumenti utilizzati

Oltre a DCRat, gli attaccanti impiegano una serie di strumenti per rafforzare il controllo sui sistemi compromessi:

- RDPWRAPPER → abilita più sessioni desktop remote simultanee, facilitando l’accesso ai dispositivi infetti.

- BORE Utility → permette connessioni RDP dirette da internet, aggirando restrizioni di rete.

- FIDDLER → intercetta credenziali e dati di autenticazione dai registri notarili e dalle piattaforme web di accesso ai servizi statali.

- XWorm → un malware che ruba dati sensibili, inclusi quelli copiati negli appunti.

- NMAP → esegue la scansione della rete per individuare altri dispositivi vulnerabili.

- SENDMAIL Console → consente agli hacker di utilizzare i sistemi infetti per inviare email malevole, ampliando la portata dell’attacco.

Questa combinazione di strumenti consente agli attaccanti di muoversi lateralmente nella rete, ottenere informazioni riservate e mantenere l’accesso per lunghi periodi senza essere rilevati.

UAC-0173 e i legami con altre operazioni di cyberwarfare

Il gruppo UAC-0173 è attivo da anni ed è noto per attacchi rivolti a infrastrutture governative e legali in Ucraina. Tuttavia, secondo CERT-UA, potrebbe avere connessioni con altre unità di cyber intelligence russe, come Sandworm (APT44, Seashell Blizzard).

Attacchi paralleli condotti da gruppi APT russi

Negli ultimi mesi, l’Ucraina ha subito diversi attacchi informatici attribuiti a Sandworm e ad altre unità:

- Utilizzo della vulnerabilità CVE-2024-38213 di Windows per distribuire malware tramite documenti infetti.

- Attacchi contro imprese di automazione industriale in Ucraina, Serbia e Repubblica Ceca.

- Distribuzione del trojan SECONDBEST e della backdoor CROOKBAG, strumenti utilizzati per operazioni di spionaggio a lungo termine.

L’uso di tecniche simili suggerisce che UAC-0173 potrebbe agire in collaborazione con questi gruppi o ricevere supporto tecnico da reti di cyber intelligence russe.

Impatto sulla sicurezza dell’Ucraina e delle infrastrutture legali

Gli attacchi mirati ai notai ucraini non sono casuali: il loro lavoro è essenziale per l’autenticazione di documenti ufficiali e transazioni legali. Compromettere queste figure potrebbe avere ripercussioni su contratti, proprietà e sicurezza dei dati personali.

Le principali conseguenze di un’intrusione nei sistemi notarili includono:

- Accesso a documenti legali riservati, con possibilità di alterazione o distruzione.

- Compromissione delle identità digitali, consentendo agli hacker di falsificare transazioni legali.

- Utilizzo degli account notarili per propagare ulteriori attacchi, prendendo di mira altre istituzioni governative.

In un contesto di conflitto, questi attacchi potrebbero far parte di una strategia più ampia per destabilizzare il sistema legale e finanziario dell’Ucraina.

Come proteggersi dagli attacchi di UAC-0173

CERT-UA ha fornito una serie di raccomandazioni per ridurre il rischio di infezione e limitare i danni derivanti dagli attacchi:

- Bloccare email sospette, soprattutto se contengono allegati eseguibili o provengono da mittenti non verificati.

- Evitare di scaricare documenti ufficiali da link non verificati, preferendo portali istituzionali sicuri.

- Abilitare l’autenticazione multi-fattore (MFA) per l’accesso a sistemi critici.

- Monitorare il traffico di rete per rilevare connessioni anomale o tentativi di accesso remoto non autorizzati.

- Applicare le patch di sicurezza per ridurre la possibilità di exploit di vulnerabilità note.

L’uso di strumenti di sicurezza avanzati, come soluzioni di Endpoint Detection & Response (EDR) e firewall con intelligenza artificiale, può contribuire a individuare e bloccare attività sospette prima che l’attacco si diffonda.

Una minaccia in continua evoluzione

L’attacco UAC-0173 rappresenta l’ennesima dimostrazione di come i gruppi criminali russi continuino a sviluppare metodi sempre più sofisticati per colpire infrastrutture strategiche ucraine.

L’utilizzo di DCRat, insieme ad altri strumenti di intrusione avanzati, conferma che questi attacchi non sono semplici campagne di malware, ma operazioni ben pianificate che mirano a destabilizzare settori chiave dell’economia e della governance ucraina.

Se da un lato il CERT-UA sta rafforzando le difese, dall’altro è fondamentale che anche le istituzioni europee e le aziende coinvolte nella digitalizzazione dei servizi governativi adottino misure preventive per proteggersi da minacce simili.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.