Il panorama della cybersicurezza internazionale continua a registrare operazioni sofisticate da parte di attori malevoli che combinano supply chain attacks, backdoor multiuso e tecniche BYOVD (Bring Your Own Vulnerable Driver). In particolare, due episodi recenti evidenziano la pressione crescente sui grandi attori del settore: Coinbase, coinvolta indirettamente in un attacco tramite GitHub Actions, e la diffusione del ransomware Medusa, che sfrutta driver firmati da certificati rubati per eludere la rilevazione da parte degli EDR.

Coinbase nel mirino di una catena di compromissione su GitHub Actions

Una delle campagne più sofisticate delle ultime settimane è stata identificata nei confronti dell’ambiente CI/CD di GitHub Actions. Secondo le analisi di Unit 42 di Palo Alto Networks e Wiz.io, gli aggressori hanno compromesso il componente reviewdog/action-setup@v1, inserendo codice malevolo finalizzato all’esfiltrazione di segreti e token di autenticazione, memorizzati nei log delle pipeline.

Il fulcro dell’attacco è stato rappresentato dal collegamento tra reviewdog e il progetto tj-actions/eslint-changed-files, che ha inconsapevolmente invocato la componente compromessa, scatenando la fuoriuscita di credenziali. Da qui, gli attaccanti sono riusciti a modificare il codice di tj-actions/changed-files, che risultava ampiamente utilizzato in progetti mission-critical, inclusi quelli della stessa Coinbase.

In particolare, la repository coinbase/agentkit, framework dedicato all’interazione tra AI agent e blockchain, ha eseguito un workflow contenente la componente alterata. Il token GitHub con permessi di scrittura ottenuto tramite questa catena è stato acquisito dagli aggressori il 14 marzo 2025, circa due ore prima che l’attacco si espandesse ad altri progetti.

Tuttavia, Coinbase ha confermato che nessun danno è stato arrecato alle proprie risorse digitali. Il tentativo iniziale di compromettere la repository si è rivelato inefficace, ma ha permesso agli attaccanti di estendere l’offensiva a oltre 23.000 progetti basati sull’action compromessa. Solo 218 repository risultano infine colpiti da esfiltrazioni documentate.

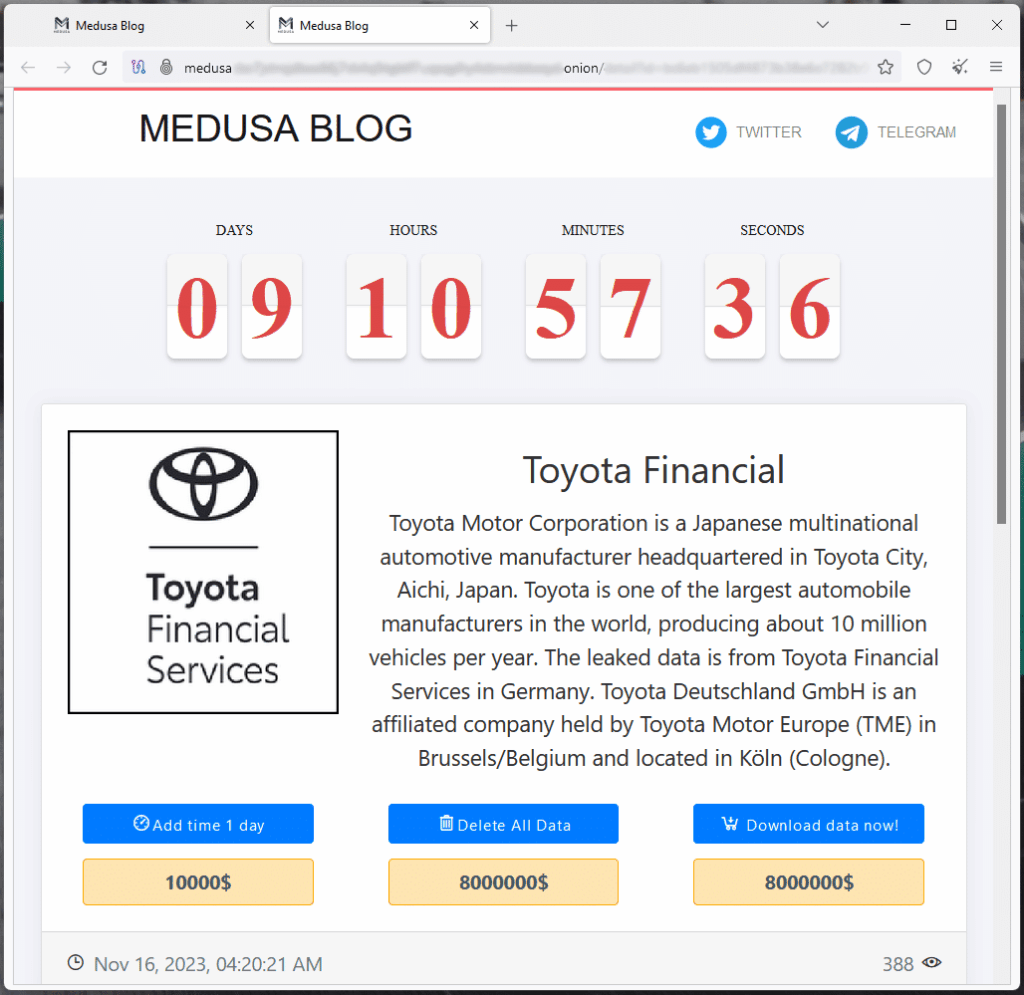

Medusa ransomware utilizza driver malevoli con certificati rubati per disattivare gli EDR

Parallelamente, Elastic Security Labs ha scoperto una nuova modalità operativa associata al gruppo ransomware Medusa, che adotta un approccio BYOVD tramite il driver ABYSSWORKER. Questo file, denominato smuol.sys, emula un driver legittimo di CrowdStrike (CSAgent.sys) ma in realtà è progettato per disattivare gli strumenti di protezione degli endpoint (EDR).

L’operazione è resa possibile dall’uso di certificati rubati e revocati, firmati in origine da vendor cinesi. Questo conferisce al driver una falsa legittimità, permettendogli di superare numerosi controlli di sicurezza.

Il driver ABYSSWORKER è stato distribuito con un packer-as-a-service denominato HeartCrypt, che incorpora anche il payload ransomware vero e proprio. Una volta in esecuzione, il modulo malevolo inserisce i processi in una lista di protezione kernel, e si attiva su comandi IOCTL specifici ricevuti da componenti del malware.

Tra i comandi implementati si segnalano:

- Copia e cancellazione di file

- Terminazione di thread o processi specifici

- Rimozione di callback di sicurezza registrati da EDR

- Riavvio forzato della macchina

- Caricamento dinamico di API kernel

In particolare, il comando 0x222400 permette di disabilitare in modo silente i prodotti di sicurezza, eliminando ogni tracciamento da parte dei callback interni. Questa tecnica è stata già vista in tool noti come EDRSandBlast e RealBlindingEDR.

Driver vulnerabili e persistenti: il caso ZoneAlarm e la replica dei BYOVD

Un altro esempio emblematico della strategia BYOVD proviene da un’analisi recente di Venak Security, che ha documentato l’abuso di un driver vulnerabile, associato alla suite antivirus ZoneAlarm di Check Point. Il file vsdatant.sys, sebbene obsoleto, è stato utilizzato per ottenere privilegi kernel e disabilitare funzionalità di protezione come Memory Integrity, tipiche dei sistemi Windows più recenti.

Gli attaccanti hanno sfruttato la vulnerabilità per attivare connessioni RDP persistenti, da cui sono riusciti a estrarre credenziali e password memorizzate. La risposta di Check Point è stata tempestiva: il driver non è più presente nelle versioni attuali di ZoneAlarm o Harmony Endpoint, e l’azienda garantisce che i prodotti distribuiti negli ultimi otto anni non sono affetti dalla vulnerabilità.

L’evoluzione delle backdoor nei ransomware: il caso Betruger di RansomHub

Parallelamente all’adozione di driver malevoli, i gruppi ransomware stanno integrando backdoor multifunzionali nei loro toolkit. L’operazione RansomHub (conosciuta anche come Greenbottle o Cyclops) è stata recentemente attribuita all’uso di una backdoor avanzata denominata Betruger.

Questa componente è capace di:

- eseguire screenshot,

- attivare keylogger,

- effettuare privilege escalation,

- avviare scansioni di rete,

- estrarre credenziali e

- trasferire dati verso server C2 remoti.

Secondo Symantec, Betruger è progettata per ridurre la superficie di rilevazione, evitando l’uso di strumenti pubblici come Mimikatz e Cobalt Strike e minimizzando il numero di eseguibili distribuiti nella fase preparatoria all’attacco. La presenza di componenti integrate in un’unica entità indica un’evoluzione strategica verso toolkit sigillati e proprietari, più difficili da intercettare.

La convergenza tra vulnerabilità nei processi CI/CD, driver firmati fraudolentemente e toolkit backdoor all-in-one delinea un ecosistema ransomware in continua evoluzione, che sfrutta l’integrazione verticale tra vettori di attacco, elusione difensiva e strumenti post-compromissione. Dall’attacco mirato a Coinbase tramite GitHub Actions, fino all’utilizzo del driver ABYSSWORKER nel ransomware Medusa, passando per il caso ZoneAlarm e la sofisticazione di Betruger, gli aggressori dimostrano una capacità crescente di manipolare ogni strato della catena informatica. Le implicazioni operative di queste tecniche richiedono un ripensamento radicale della sicurezza delle infrastrutture CI/CD, dell’integrità dei certificati driver, e della difesa proattiva contro BYOVD e backdoor modulari, che potrebbero presto diventare la norma nei futuri attacchi RaaS.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.