I criminali informatici stanno adottando tecniche sempre più sofisticate per aggirare le difese dei dispositivi mobili. L’ultima scoperta del team McAfee Mobile Research riguarda campagne malware Android che sfruttano il framework multipiattaforma .NET MAUI per mascherarsi da app legittime e rubare informazioni sensibili, eludendo gli strumenti antivirus tradizionali.

Da Xamarin a .NET MAUI: l’evoluzione degli strumenti e delle minacce

.NET MAUI è il successore di Xamarin, lo storico framework di sviluppo mobile in C# non più supportato da Microsoft dal maggio 2024. A differenza di Xamarin, .NET MAUI consente la creazione di applicazioni multipiattaforma che funzionano su Android, iOS, Windows e macOS. Il framework si basa su .NET 6 e adotta un’architettura più leggera e performante.

I criminali sfruttano queste nuove caratteristiche scrivendo l’intera logica dell’app in C# e nascondendo il codice in blob binari all’interno della directory assemblies. Questo approccio elude i meccanismi di scansione che cercano comportamenti malevoli nei file DEX o nelle librerie native, trasformando di fatto .NET MAUI in uno strumento utile a occultare codice dannoso.

App contraffatte distribuite attraverso fonti non ufficiali

Le app infette vengono distribuite tramite store di terze parti o link di phishing condivisi in gruppi di messaggistica e SMS. McAfee ha individuato due campagne principali: una focalizzata sugli utenti in India, l’altra destinata a utenti cinesi.

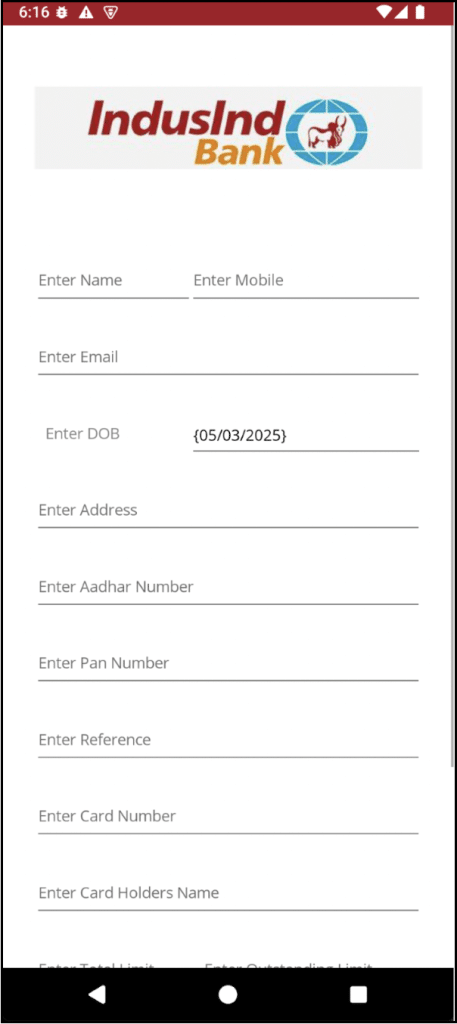

Caso 1: finta app bancaria per utenti indiani

La prima app si spaccia per un’applicazione ufficiale della banca IndusInd Bank. Una volta installata, richiede dati personali e bancari: nome, numero di telefono, e-mail, data di nascita e dettagli finanziari, che vengono poi inviati a un server di comando e controllo remoto. L’interfaccia risulta credibile, ma l’intera logica per la raccolta e l’invio dei dati è scritta in C# e caricata da file binari, invisibili agli strumenti di rilevamento convenzionali.

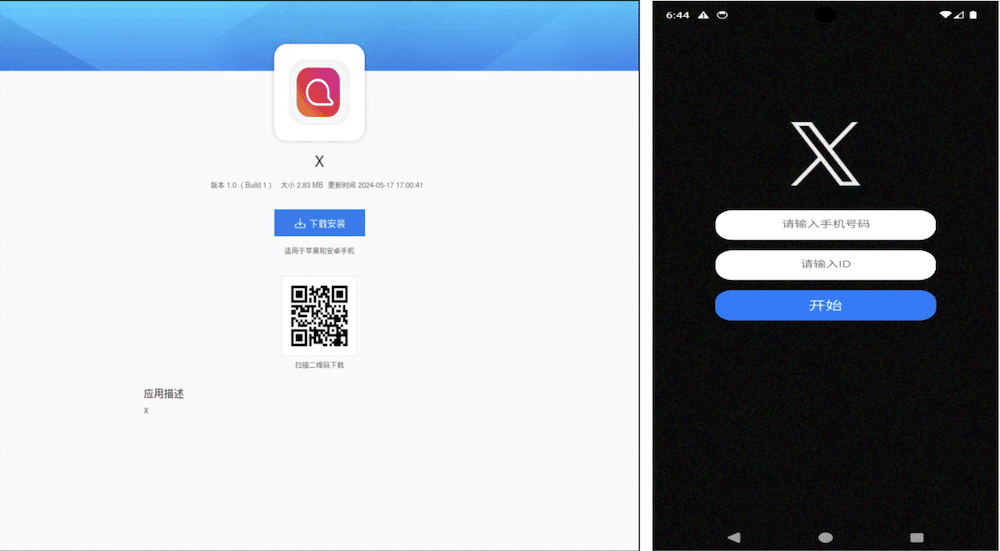

Caso 2: app social falsa per utenti cinesi

La seconda campagna è ancora più sofisticata. Si presenta come una falsa app simile a X (ex Twitter) e prende di mira utenti cinesi, approfittando delle restrizioni all’accesso al Google Play Store in Cina. Il malware ruba contatti, messaggi SMS e immagini, impiegando un meccanismo a tre stadi di caricamento dinamico:

- Primo stadio: l’app decripta un file cifrato con XOR e lo carica dinamicamente.

- Secondo stadio: il file caricato decripta un blob cifrato con AES e lo esegue.

- Terzo stadio: viene caricato il codice C# che contiene la logica malevola, eseguita all’interazione con l’utente.

Inoltre, il malware invia i dati rubati utilizzando connessioni socket TCP cifrate, rendendo impossibile l’analisi tramite proxy HTTP standard.

Tecniche avanzate di offuscamento e evasione

Per ostacolare ulteriormente le analisi, il malware modifica il file AndroidManifest.xml inserendo centinaia di permessi fittizi generati in modo casuale, causando errori nei tool di analisi automatica. Inoltre, usa diverse immagini e temi per dare l’impressione di app differenti, anche se il codice interno rimane identico. Alcune versioni individuate si presentano come app di incontri per ingannare ulteriori categorie di utenti.

Raccomandazioni per la sicurezza

McAfee ha classificato queste minacce come Android/FakeApp e garantisce protezione in tempo reale tramite McAfee Mobile Security. Tuttavia, la complessità delle tecniche adottate mostra che:

- il malware sta evolvendo rapidamente

- i framework multipiattaforma possono essere sfruttati per fini malevoli

- la distribuzione tramite canali non ufficiali resta un vettore critico

Gli utenti dovrebbero evitare di scaricare applicazioni da fonti non certificate, installare un software di sicurezza affidabile e aggiornato, e prestare attenzione ai permessi richiesti da ogni app installata.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.