Una massiccia campagna di cryptojacking ha colpito più di 1.500 istanze di server PostgreSQL esposti pubblicamente, sfruttando configurazioni deboli e comandi SQL legittimi per eseguire codice arbitrario ed avviare miner di criptovaluta. L’attacco, scoperto dagli esperti di Wiz, rappresenta l’evoluzione di una campagna identificata per la prima volta da Aqua Security nell’agosto 2024 e associata al gruppo APT denominato JINX-0126.

Tecniche evasive avanzate e payload fileless

Secondo l’analisi tecnica, JINX-0126 ha aggiornato il proprio arsenale implementando:

- Hash unici per ciascun target, rendendo inefficaci i sistemi di rilevamento basati su reputazione file

- Esecuzione fileless dei payload, attraverso tecniche note come memfd, tipiche dell’ambiente Linux

Queste misure permettono al malware di sfuggire ai sistemi di protezione workload cloud, limitando la possibilità di detection e mitigazione preventiva.

L’arma principale: il comando SQL “COPY … FROM PROGRAM”

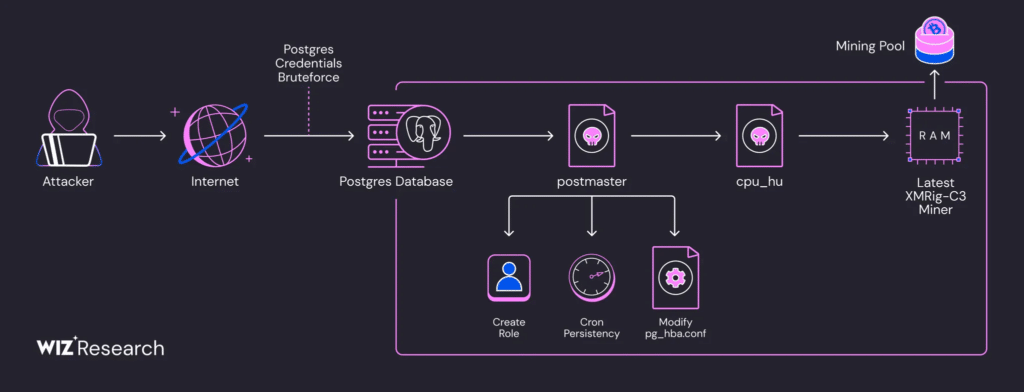

Il vettore d’attacco sfrutta l’abuso del comando SQL COPY ... FROM PROGRAM, disponibile in PostgreSQL, che consente di eseguire comandi shell arbitrari. Una volta ottenuto l’accesso, il malware:

- Esegue una ricognizione iniziale

- Scarica un payload in Base64, che si rivela essere uno script shell

- Lo script termina altri miner presenti sul sistema

- Scarica un binario denominato PG_CORE

Componenti malevoli in stile postmaster PostgreSQL

Alla macchina viene poi trasferito un secondo binario, “postmaster”, scritto in Golang e mascherato come processo PostgreSQL legittimo. Questo componente:

- Crea un nuovo ruolo con privilegi elevati

- Imposta la persistenza tramite cron job

- Scarica un ulteriore componente denominato cpu_hu

Quest’ultimo scarica e avvia XMRig – uno dei miner più noti di Monero – in modalità fileless, sfruttando la tecnica memfd per non lasciare tracce su disco.

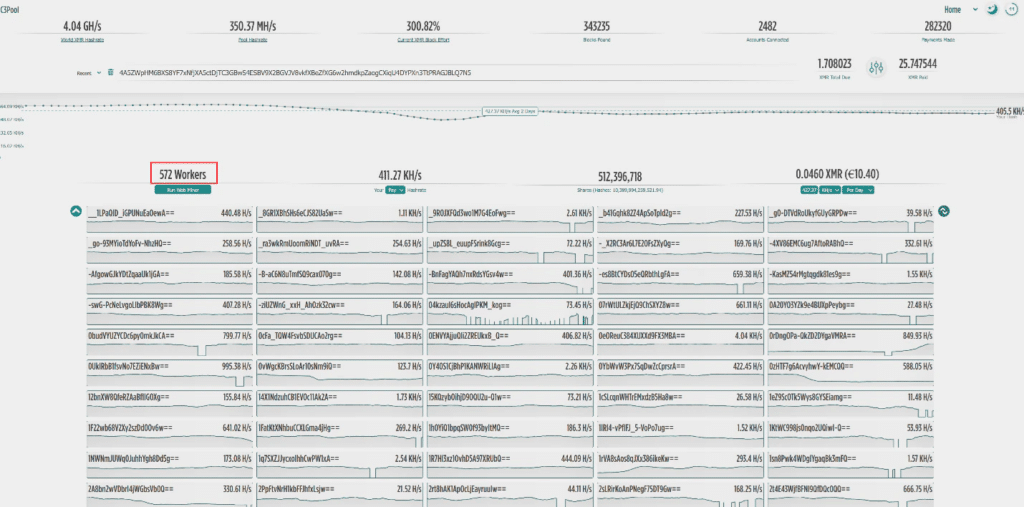

Campagna strutturata su scala: tre wallet, 1.500 server coinvolti

Wiz ha rilevato che ogni server compromesso viene assegnato a un mining worker univoco, garantendo efficienza nel tracciamento e nella gestione delle macchine infette. L’analisi ha identificato tre portafogli Monero utilizzati dagli attaccanti, ognuno contenente circa 550 worker attivi, confermando il coinvolgimento di oltre 1.500 server violati.

Perché PostgreSQL è un target così attraente

Molti server PostgreSQL risultano esposti con:

- Credenziali predefinite o prevedibili

- Permessi eccessivi su comandi estesi come

COPY ... FROM PROGRAM - Assenza di monitoraggio in ambienti cloud pubblici

Queste debolezze rendono il DBMS un obiettivo perfetto per campagne opportunistiche, soprattutto in infrastrutture aziendali mal monitorate o con DevOps poco allineati alle best practice di sicurezza.

Raccomandazioni operative: proteggere subito le istanze esposte

Wiz invita gli amministratori a:

- Bloccare l’accesso pubblico non necessario alle istanze PostgreSQL

- Verificare ed eliminare account non autorizzati o con privilegi anomali

- Disabilitare comandi SQL pericolosi su istanze accessibili da remoto

- Monitorare processi anomali o binari sconosciuti (es. PG_CORE, postmaster modificato)

- Applicare patch e aggiornamenti alla versione più recente del database

Il cryptojacking, sebbene meno distruttivo rispetto ad attacchi ransomware, consuma risorse cloud, degrada le performance e può esporre l’ambiente a ulteriori compromissioni, soprattutto se coesistono con dati sensibili.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.