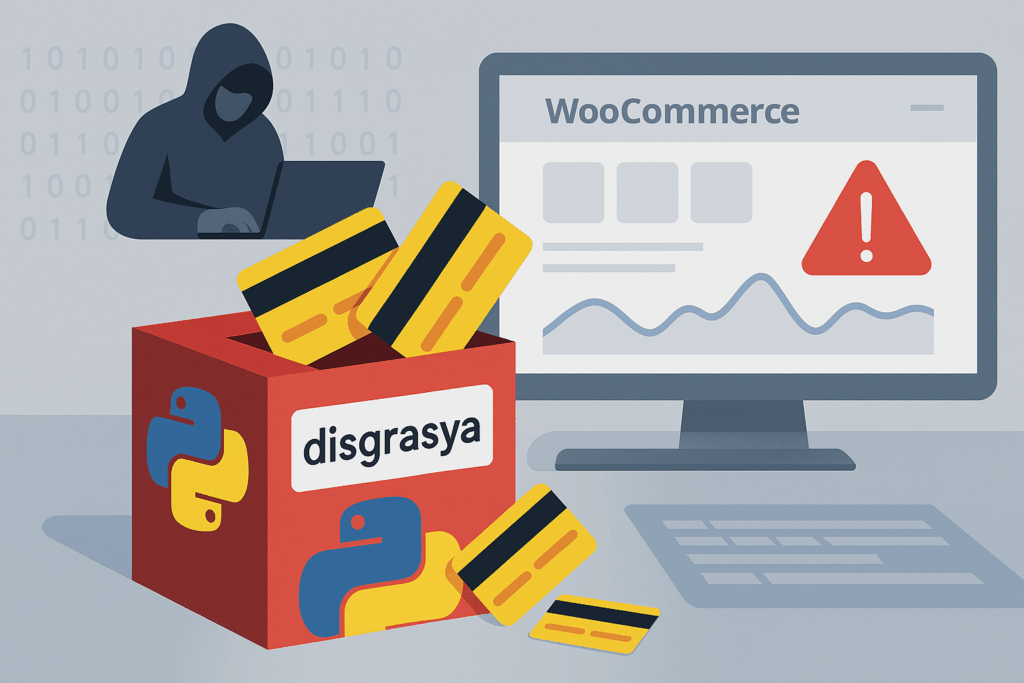

Una nuova minaccia ha colpito la sicurezza dell’e-commerce, sfruttando il mondo open source per veicolare frodi sofisticate. Si chiama disgrasya ed è un pacchetto Python pubblicato su PyPI con un unico scopo: automatizzare attacchi di carding contro store basati su WooCommerce, in particolare quelli che utilizzano CyberSource come gateway di pagamento. A differenza di molte minacce della supply chain che tentano di mascherarsi dietro nomi legittimi o piccoli errori ortografici, disgrasya non finge nemmeno di essere innocuo. È apertamente fraudolento e pensato per abbassare la soglia tecnica di ingresso a chiunque voglia testare carte di credito rubate.

Tecnica di carding e automatismi evoluti: come funziona l’attacco

Il carding, pratica che si diffonde ormai da anni, consiste nel verificare quali numeri di carta, ottenuti da fonti illecite, siano ancora attivi. I truffatori li reperiscono da mercati del dark web, forum clandestini o canali Telegram e, prima di rivenderli o utilizzarli, li testano con piccoli acquisti su siti reali. Quello che rende disgrasya così pericoloso è la sua capacità di mimare ogni fase del comportamento di un acquirente reale: accede al sito, seleziona un prodotto, aggiunge l’articolo al carrello, inserisce dati di checkout coerenti e verifica il pagamento in modo invisibile, il tutto evitando captcha, sistemi anti-bot o comportamenti sospetti.

Simulazione avanzata: un attacco che si confonde con il traffico legittimo

Il flusso operativo è stato progettato con cura per sfruttare le API di WooCommerce e i meccanismi di sicurezza di CyberSource. Dopo aver recuperato un product ID da una pagina del sito target, lo script invia una richiesta per aggiungere il prodotto al carrello tramite AJAX. Successivamente accede alla pagina di checkout e ne estrae i token di sicurezza — in particolare il nonce richiesto da WooCommerce e il capture_context generato da CyberSource — elementi pensati per proteggere i dati dei clienti e impedire attacchi automatici. Questi valori, raccolti e usati con tempismo millimetrico, permettono al malware di effettuare richieste apparentemente lecite, ma basate su carte di credito rubate.

Esfiltrazione dei dati e coinvolgimento di server esterni nella frode

La parte più critica del processo avviene quando i dati vengono inviati a un server remoto controllato dall’attaccante, precisamente al dominio railgunmisaka.com. Qui il codice trasmette il numero della carta, la data di scadenza, il CVV e il contesto catturato dal sito reale. In cambio, il server replica il comportamento di CyberSource generando un token (flextoken) che, una volta reintrodotto nel flusso di checkout, permette allo script di testare se la carta è ancora valida senza interagire direttamente con il gateway ufficiale. Il tutto avviene in pochi secondi, senza lasciare tracce evidenti e con un livello di sofisticazione che consente di eludere molti sistemi antifrode tradizionali.

Diffusione allarmante: oltre 34.000 download prima della rimozione

Preoccupa non solo l’efficacia del malware, ma anche la sua diffusione. Prima della rimozione da PyPI, disgrasya era stato scaricato oltre 34.000 volte, un numero impressionante che testimonia la portata del problema. La sua struttura modulare lo rendeva facilmente integrabile in framework automatizzati più ampi, trasformando un semplice pacchetto Python in un’arma di frode su scala.

Obiettivi colpiti: WooCommerce e i merchant con CyberSource esposti

In questo scenario, i merchant che utilizzano WooCommerce con CyberSource diventano un bersaglio privilegiato. Non si tratta di sviluppatori disattenti che installano una dipendenza sospetta, ma di venditori online che rischiano di vedere i loro sistemi usati come campo di prova per truffatori. I test di carte su siti reali generano ordini falsi, congestione, costi di transazione e, soprattutto, espongono a rischi reputazionali e legali nel momento in cui dati sensibili vengono involontariamente trattati da flussi compromessi.

Difesa multilivello: come contrastare l’abuso del checkout online

Per proteggersi da queste tecniche, l’adozione di strumenti di difesa secondo SocketDev autore della ricerca avanzati è cruciale. Bloccare gli ordini di importo ridotto può essere un primo passo utile, poiché le transazioni minime sono tipiche dei test di carding. Inoltre, monitorare comportamenti anomali come un alto tasso di fallimenti nei pagamenti, numerose transazioni dallo stesso indirizzo IP o un numero eccessivo di accessi da località sospette, può aiutare a isolare gli script automatici prima che causino danni reali.

Anche l’implementazione di CAPTCHA nelle fasi di checkout o l’uso di protezioni anti-bot avanzate può aumentare l’attrito necessario a scoraggiare attacchi automatizzati. Tuttavia, nessuna misura è sufficiente da sola. La combinazione di strumenti di rilevamento, protezioni basate su comportamento e aggiornamenti costanti alle policy antifrode si conferma l’approccio più efficace per difendere gli store WooCommerce.

Una minaccia che resta: il malware è stato rimosso, ma la tecnica sopravvive

È significativo notare come un attacco di questa portata sia stato veicolato attraverso un canale apparentemente innocuo come PyPI. Disgrasya rappresenta una nuova generazione di minacce, dove la frode non si limita più al furto di dati ma si trasforma in una simulazione perfetta di un cliente reale, invisibile all’occhio umano e spesso anche agli algoritmi antifrode.

Ti è piaciuto questo contenuto? Iscriviti alla nostra newsletter settimanale

Seguici su Google News iscrivendoti al canale

Il pacchetto è stato rimosso, ma il problema rimane. Nuove versioni possono essere pubblicate sotto nomi differenti o ospitate su repository alternativi. Per questo, oltre a intervenire sul singolo caso, è essenziale rafforzare i controlli a monte, aumentando la vigilanza sulle dipendenze utilizzate, sulle librerie di terze parti e sui canali di distribuzione software.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.