Nel mese di maggio 2025, il panorama delle minacce informatiche si distingue per un’intensificazione degli attacchi avanzati, spesso combinati con tecniche di persistenza sofisticate, sfruttamento di vulnerabilità zero-day e abusi delle funzionalità legittime di software comuni. Le campagne osservate dimostrano una maggiore convergenza tra social engineering e compromissione tecnica, con gruppi organizzati che colpiscono infrastrutture critiche, ambienti aziendali sensibili e utenti ad alto valore.

Questa analisi esamina i principali vettori di attacco evidenziati nei report recenti, con particolare attenzione agli exploit zero-day in ambiente Android, ai bypass dei sistemi di sicurezza tramite installer legittimi, all’abuso di moduli open-source Go e alle vulnerabilità sfruttabili in ambienti collaborativi come Zoom e AirPlay. I dati dimostrano che l’evoluzione delle minacce non riguarda solo la sofisticazione tecnica, ma anche la manipolazione del contesto operativo degli utenti finali.

Attacchi con Bring Your Own Installer: evasione dei sistemi EDR nei ransomware

Un attacco documentato rivela come un gruppo ransomware stia sfruttando una nuova tecnica basata sul concetto di Bring Your Own Installer per bypassare le soluzioni EDR. In questo schema, gli attaccanti utilizzano un installer legittimo firmato digitalmente, solitamente distribuito da software commerciali, per iniettare payload malevoli direttamente in memoria, evitando il rilevamento.

Questa modalità d’azione si inserisce nel trend crescente di attacchi fileless e modulari, in cui la fiducia nella firma del software viene strumentalizzata per eseguire codice arbitrario. Il vettore iniziale del payload è un eseguibile utilizzato come dropper, che richiama dinamicamente librerie infette attraverso API standard di Windows, eludendo il monitoraggio comportamentale dei moderni endpoint.

Il caso specifico ha coinvolto un ambiente aziendale che impiegava una soluzione EDR attiva, dimostrando che la sola presenza di sistemi di protezione non costituisce garanzia di invulnerabilità, se non accompagnata da segmentazione di rete, gestione granulare dei privilegi e verifica delle catene di fiducia.

Zero-day Android e vulnerabilità attivamente sfruttate: il caso CVE-2024-32896

Un altro elemento di rilievo riguarda la vulnerabilità CVE-2024-32896, risolta da Google nella patch mensile di maggio, ma già attivamente sfruttata prima della sua divulgazione. Il difetto, localizzato nel modulo di sicurezza Android, consente a un’app malevola con privilegi locali di aggirare i meccanismi di sandboxing e ottenere accesso a funzioni privilegiate.

Questa vulnerabilità si associa a una catena più ampia che coinvolge un’altra CVE già sfruttata in ambienti reali, suggerendo che gruppi APT abbiano predisposto exploit complessi per colpire utenti mobili di alto profilo.

Il rischio è aggravato dal fatto che, in molti casi, i dispositivi coinvolti non ricevono gli aggiornamenti in tempo utile, soprattutto se distribuiti tramite OEM secondari o non allineati con le build ufficiali AOSP.

Secondo il bollettino ufficiale, la correzione è disponibile a partire dalla versione di sicurezza del 5 maggio, ma resta incerta la sua implementazione su larga scala nei dispositivi meno recenti.

Langflow e Commvault tra gli exploit aggiunti alla lista CISA KEV

Due componenti software open-source e enterprise sono stati aggiunti alla lista KEV (Known Exploited Vulnerabilities) di CISA: la piattaforma Langflow e l’ambiente Commvault.

Langflow, una piattaforma di sviluppo per flussi conversazionali AI, presenta una vulnerabilità che permette l’esecuzione remota di codice con privilegi elevati, sfruttando l’assenza di convalida nell’elaborazione delle richieste. Il difetto interessa versioni precedenti alla 0.5.0 e consente a un attore remoto non autenticato di inviare input appositamente costruiti per compromettere il container.

Nel caso di Commvault, la vulnerabilità CVE-2025-34028 consente l’elevazione dei privilegi all’interno dell’infrastruttura di backup. Il rischio deriva dalla possibilità di eseguire comandi arbitrari come utente di sistema, compromettendo la catena di integrità dei dati salvati e la possibilità di ripristino affidabile.

Entrambi i difetti sono ora considerati prioritari e richiedono aggiornamento immediato secondo le direttive federali. La loro inclusione nella KEV evidenzia la gravità degli scenari di attacco, che possono condurre a compromissioni totali di sistemi AI e architetture di business continuity.

Malware via Ivanti: DslogdRAT sfrutta vulnerabilità enterprise

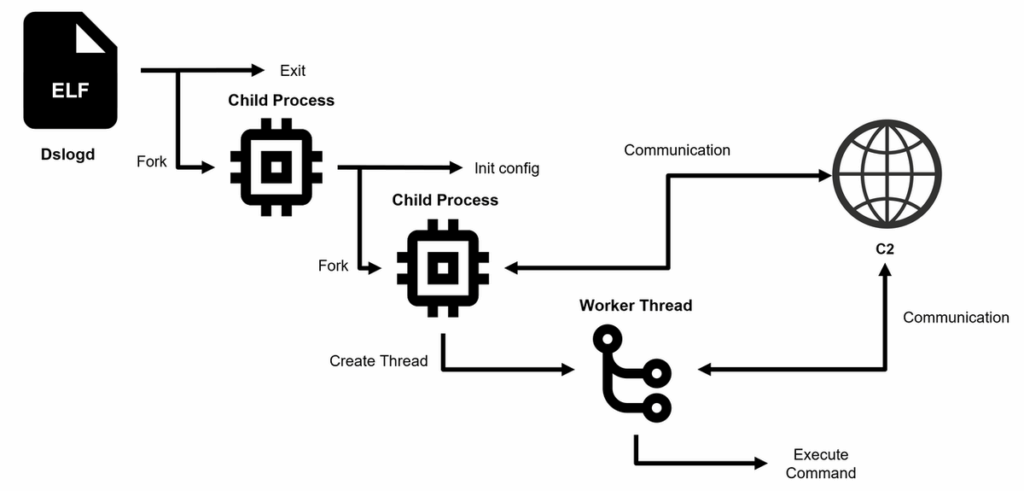

Il malware denominato DslogdRAT viene distribuito attivamente sfruttando una vulnerabilità critica nella suite Ivanti Endpoint Manager, impiegata da numerose organizzazioni per il controllo centralizzato degli asset aziendali. La campagna identificata evidenzia come l’exploit venga utilizzato per ottenere accesso remoto persistente, con funzionalità di logging, esfiltrazione dati, esecuzione di comandi e modifica delle configurazioni del sistema target.

DslogdRAT si insinua nelle reti sfruttando falle note del server Ivanti, in particolare quelle legate alla gestione delle chiamate API non protette. Una volta ottenuto accesso, il malware si installa come servizio legittimo, mantenendo una postura a basso profilo per evitare le rilevazioni classiche.

L’attacco assume rilevanza strategica poiché colpisce ambienti gestiti con criteri centralizzati, amplificando l’effetto della compromissione su scala sistemica. Ivanti ha rilasciato patch correttive, ma l’ampiezza della distribuzione del malware suggerisce che numerosi endpoint restino vulnerabili per mancanza di aggiornamento tempestivo.

AirPlay sotto attacco: vulnerabilità wormable permettono esecuzione remota

Apple segnala una serie di vulnerabilità critiche nella funzione AirPlay, in particolare sulle interfacce di gestione dei flussi wireless e della negoziazione di connessione peer-to-peer.

Il rischio risiede nella possibilità per un attaccante di invocare l’interfaccia AirPlay senza autenticazione, inviando pacchetti malformati in broadcast o su reti Wi-Fi aperte. Queste vulnerabilità, descritte come wormable, consentono l’esecuzione di codice arbitrario su dispositivi Apple non aggiornati, e quindi la possibilità di propagazione automatica in ambienti chiusi, come scuole, sale conferenze o infrastrutture sanitarie.

Apple ha corretto i difetti in una serie di aggiornamenti cumulativi, ma la persistenza di dispositivi legacy ancora attivi rappresenta un punto debole sfruttabile da attori malevoli. La mancanza di controllo sulla superficie radio rende difficile mitigare questi attacchi senza intervenire direttamente sui dispositivi coinvolti.

Moduli Go infetti: la supply chain software come vettore di distribuzione malware

Una nuova campagna scoperta da SentinelLabs rivela l’uso di moduli malevoli distribuiti attraverso il repository Go, con l’obiettivo di compromettere ambienti di sviluppo e pipeline CI/CD. I moduli infetti contengono codice offuscato in grado di scaricare malware a livello di disco fisso, attivando payload con funzionalità di remote access, keylogging e sabotaggio delle build.

Il fenomeno è particolarmente insidioso perché si inserisce in una dinamica di supply chain compromessa, in cui lo sviluppatore, inconsapevolmente, importa un pacchetto dannoso che si comporta come una dipendenza regolare. La natura dinamica della gestione dei pacchetti Go favorisce questo tipo di attacchi, poiché i controlli predefiniti sulle firme sono spesso assenti o disabilitati. L’azione suggerisce la presenza di un gruppo persistente con conoscenze specifiche dell’ecosistema DevOps, capace di orchestrare compromissioni selettive ad alto impatto.

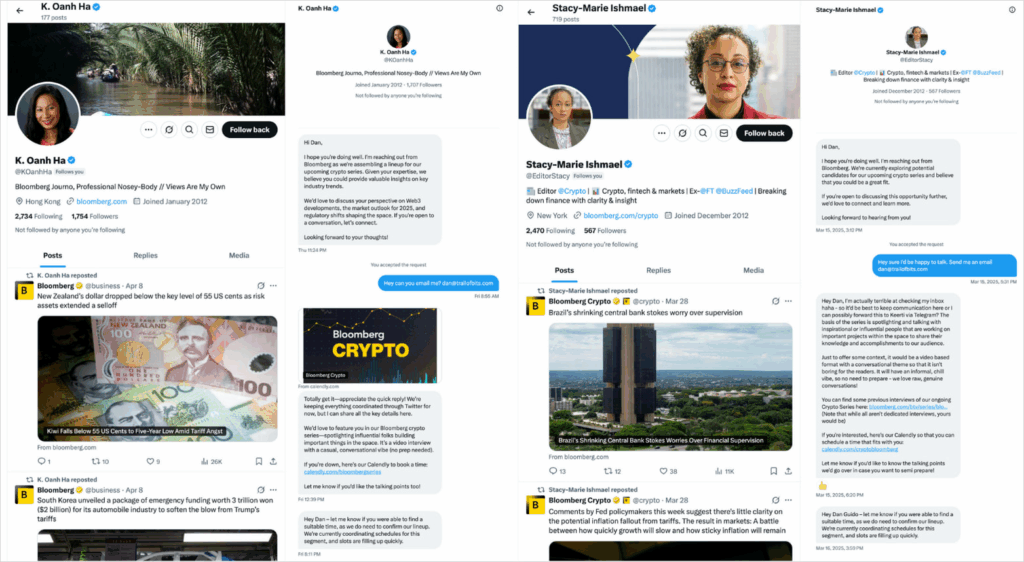

Zoom e i furti crypto: abuso delle funzioni di controllo remoto

Un altro vettore d’attacco riguarda l’abuso della funzionalità di controllo remoto in Zoom, utilizzata per sottrarre credenziali e asset digitali da portafogli crypto installati localmente. L’attacco prevede che un utente malevolo, già connesso a una sessione Zoom o in possesso del controllo della macchina tramite altri mezzi, sfrutti la funzione di accesso remoto per manipolare l’interfaccia utente e ottenere l’approvazione delle transazioni da parte dell’utente.

Il furto avviene tramite l’interazione grafica forzata, simulando movimenti e clic legittimi, mentre la vittima osserva apparentemente un comportamento normale. Questo metodo mette in discussione la sicurezza di strumenti pensati per la collaborazione remota, evidenziando come funzioni legittime possano essere strumentalizzate in contesti ostili, in assenza di limitazioni granulari o notifiche di azione.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.