Diversi attori di minaccia hanno contemporaneamente attivato campagne di attacco strutturate, colpendo sviluppatori open source, servizi cloud, infrastrutture critiche e ambienti aziendali con tecniche sempre più raffinate. A questa intensificazione risponde anche la cooperazione internazionale, come dimostrano le operazioni congiunte tra Europol, FBI e autorità polacche che hanno smantellato una rete DDoS-for-hire.

A questo scenario già complesso si aggiungono strumenti di obfuscazione avanzata, nuovi loader malware capaci di aggirare le protezioni, e falle nella supply chain software che espongono migliaia di utenti ignari. Tra agenti malware camuffati da pacchetti PyPI e ransomware come Agenda che evolvono grazie a loader invisibili, le imprese si trovano a dover difendere un perimetro sempre più indefinibile.

Operazione internazionale smantella rete DDoS-for-hire: arresti in Polonia, domini sequestrati negli Stati Uniti

L’Europol, in collaborazione con la polizia polacca e l’FBI, ha annunciato il successo dell’operazione PowerOFF 2.0, culminata con l’arresto di quattro amministratori di piattaforme DDoS-on-demand e il sequestro di nove domini utilizzati per vendere servizi illeciti.

Le piattaforme, accessibili a chiunque previo pagamento in criptovaluta, consentivano di lanciare attacchi DDoS mirati contro aziende, scuole e strutture sanitarie, mascherando le attività tramite server proxy e VPN. I servizi colpiti includevano domini come cyberwarzone[.]xyz e stresser[.]shop, utilizzati da migliaia di clienti in tutto il mondo.

Le autorità hanno sottolineato l’importanza della cooperazione transnazionale, affermando che la crescente professionalizzazione del crimine informatico richiede risposte sincronizzate tra paesi e agenzie. Gli arrestati dovranno rispondere di attacchi a sistemi informatici, accesso abusivo e gestione di piattaforme illegali.

SmokeLoader e Netxloader: l’evoluzione silenziosa del ransomware Agenda

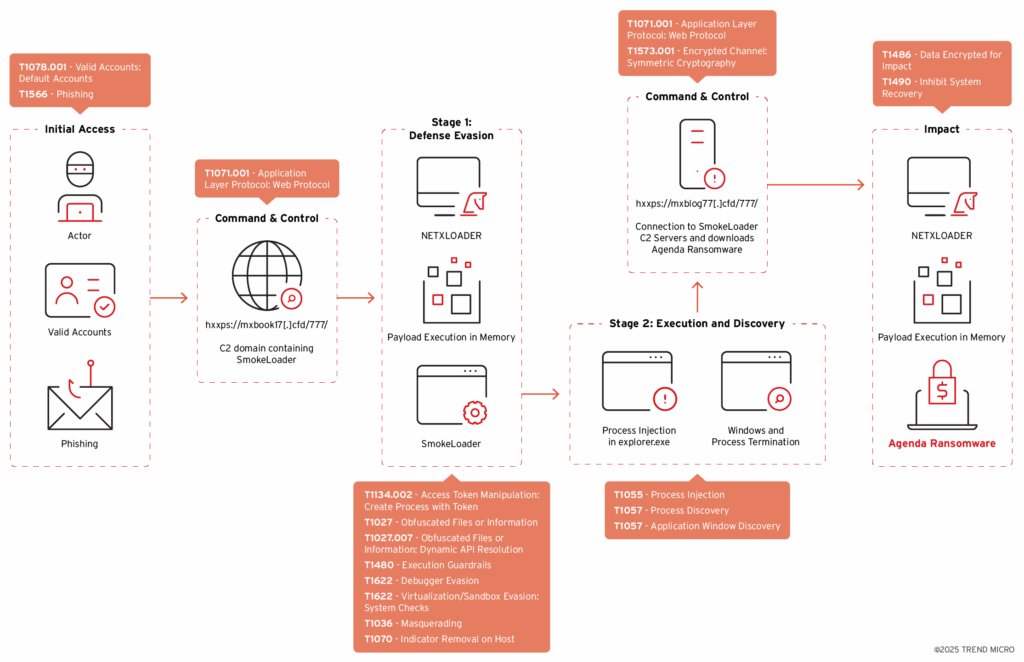

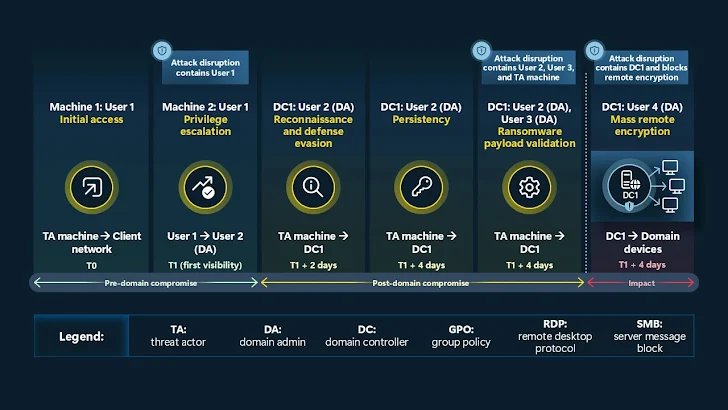

Una nuova variante del ransomware Agenda sta sfruttando due strumenti malevoli estremamente sofisticati: il già noto SmokeLoader e il nuovissimo NETXLOADER, un loader scritto in .NET dotato di una tecnica di offuscamento avanzata che nasconde completamente il payload reale fino all’esecuzione in memoria.

Secondo quanto riportato da Trend Micro, la catena d’attacco inizia spesso con email phishing contenenti allegati .exe offuscati, che una volta avviati attivano NETXLOADER. Quest’ultimo stabilisce la connessione con un server remoto, decifra il ransomware e lo esegue solo in memoria, evitando la maggior parte dei controlli statici.

La transizione del codice del ransomware alla piattaforma Rust ha aumentato la portabilità su sistemi Windows e Linux, compresi server virtuali VCenter ESXi, dispositivi NAS e ambienti cloud ibridi. L’obiettivo dichiarato degli operatori Agenda è ottenere persistenza ed evasione duratura, anche in ambienti altamente monitorati.

BYOI: exploit abusa degli installer legittimi per aggirare SentinelOne

Un’analisi pubblicata da Aon Cyber Labs ha rivelato un nuovo metodo per aggirare le difese di SentinelOne sfruttando la tecnica Bring Your Own Installer (BYOI). Gli attaccanti utilizzano installer legittimi e firmati per caricare DLL dannose, che restano nascoste durante le scansioni e vengono eseguite con privilegi elevati.

L’analisi mostra come pacchetti software ampiamente diffusi possano essere strumentalizzati per condurre attacchi fileless, sfruttando moduli preesistenti sul sistema per avviare codice arbitrario. Una volta eseguito il payload, viene stabilito un canale C2 cifrato per il controllo remoto e l’esfiltrazione dati.

Il team di Aon evidenzia come questa tecnica, combinata con pacchetti compressi in autoestrazione e loader dinamici, rappresenti una minaccia crescente per le difese tradizionali basate su agenti EDR, in particolare quando questi non implementano tecniche di behavioral analysis estese a contesti di sideloading.

Loader invisibili e targeting preciso: la minaccia si fa modulare

Gli attacchi analizzati nei casi di SmokeLoader, Netxloader, BYOI e PyPI condividono una struttura comune: l’uso di caricamenti modulari, evasione del rilevamento e targeting selettivo. Gli attori malevoli non mirano più alla diffusione indiscriminata, ma costruiscono payload progettati per rimanere silenziosi e persistenti in ambienti specifici.

Questa metodologia riflette una nuova fase della criminalità informatica: l’evoluzione da malware “urlati” a strumenti chirurgici, che mirano a sistemi ad alta disponibilità, sfruttano architetture complesse e bypassano anche soluzioni EDR di fascia enterprise.

Organizzazioni come Aon e Trend Micro stanno osservando un aumento del malware costruito in tempo reale per evadere signature-based detection, combinando codici in Rust, Python, .NET e loader che operano esclusivamente in RAM, riducendo al minimo le tracce su disco.

Lo scenario operativo impone una nuova postura difensiva

In risposta a queste minacce, gli esperti raccomandano di adottare tecniche di difesa “zero trust” estese non solo agli accessi ma anche alle dipendenze software. Alcune misure raccomandate includono:

- Verifica continua delle dipendenze nei CI/CD pipeline

- Implementazione di sistemi EDR con behavioral analytics e memory forensics

- Utilizzo di sandbox dinamiche in ambienti di test

- Reti segmentate per lo sviluppo e l’operatività

- Registrazione completa di tutti gli eventi di sistema e rete

La disponibilità di strumenti come Socket CLI o YARA Live Hunting permette oggi a molte aziende di monitorare attivamente il comportamento anomalo nei cicli di build, ma è fondamentale che queste attività siano supportate da risorse umane qualificate, capaci di interpretare i segnali deboli.

Il crimine informatico si consolida come servizio: monetizzazione e resilienza

L’operazione contro le piattaforme DDoS-for-hire ha messo in luce un aspetto centrale: il cybercrime non è più un insieme di attori isolati, ma un ecosistema strutturato che opera secondo logiche SaaS. Servizi di attacco sono accessibili anche a utenti con minime competenze tecniche, mentre gruppi ransomware gestiscono infrastrutture commerciali complete di ticket di supporto, manuali e chat di assistenza.

Il ritorno di gruppi come Agenda, combinato con infrastrutture cloud legittime usate per il C2, crea uno scenario in cui le aziende non riescono più a distinguere tra traffico benigno e malevolo. I loader malware come NETXLOADER vengono spesso firmati digitalmente con certificati compromessi, rendendo i controlli basati su trust anch’essi vulnerabili.

I trend per i prossimi mesi confermano la crescita di:

- Malware multi-piattaforma (Windows, Linux, IoT)

- Loader basati su .NET e Rust

- Tecniche BYOI su installer noti (MSI, NSIS, InnoSetup)

- RAT mascherati in ambienti di sviluppo e repository open source

- Malware-as-a-Service venduto tramite Telegram, Discord, dark web

Nuova era di attacchi mirati e supply chain contaminata

Il quadro emerso da questi eventi è quello di una superficie d’attacco frammentata e liquida, in cui ogni componente — da un bot Discord a un loader eseguibile in memoria — può diventare veicolo d’infezione. La sofisticazione non è più un’opzione riservata agli attori statali, ma una commodity accessibile a gruppi criminali commerciali.

Il problema principale non risiede più nella vulnerabilità di un firewall o nell’errore umano isolato, ma nella profonda interconnessione tra strumenti, librerie, moduli e piattaforme. Ogni organizzazione è oggi parte di una supply chain invisibile, che richiede vigilanza, aggiornamento continuo e visibilità estesa su ciò che si utilizza, si importa o si integra.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.