La sicurezza informatica delle infrastrutture critiche e delle reti aziendali si trova, all’inizio di maggio 2025, in una fase di allerta elevata. L’azione combinata delle agenzie federali statunitensi, dei produttori di tecnologia e dei ricercatori ha portato alla luce una serie di vulnerabilità e abusi sistemici che mettono a rischio la stabilità di ambienti operativi civili e industriali. Le minacce si manifestano sotto diverse forme: dall’hijacking dei dispositivi Cisco alla compromissione dei router obsoleti segnalata dall’FBI, fino all’uso malevolo di software di monitoraggio dipendenti in campagne ransomware. In parallelo, la CISA statunitense ha emesso una nuova serie di bollettini critici dedicati al settore dei sistemi di controllo industriale. Questi sviluppi convergono tutti verso un dato di fatto: le reti esposte senza aggiornamenti tempestivi sono oggi il bersaglio preferenziale degli attori ostili, indipendentemente dalla loro sofisticazione tecnica.

Router obsoleti sfruttati come nodi proxy: l’allerta dell’FBI sulla persistenza delle botnet

In un comunicato congiunto con le agenzie federali, l’FBI ha rivelato che router ormai fuori supporto vengono sistematicamente compromessi per essere utilizzati come parte di reti proxy criminali. I dispositivi in questione, spesso ancora in funzione in contesti domestici o microaziendali, non ricevono più aggiornamenti di sicurezza dai produttori e risultano vulnerabili a una lunga lista di exploit noti.

Secondo gli investigatori, numerosi operatori malevoli, tra cui gruppi legati a ransomware e cybercriminali di tipo APT, sfruttano questi router come punti di ingresso e di copertura, impiegandoli per inoltrare traffico, nascondere l’identità reale delle proprie infrastrutture e distribuire comandi attraverso botnet internazionali. Le indagini condotte mostrano che le reti compromesse risultano spesso impossibili da ripulire, poiché i dispositivi non supportano sistemi di aggiornamento remoto e richiederebbero l’intervento diretto del proprietario.

La situazione risulta aggravata dal fatto che molti di questi dispositivi sono accessibili via internet e mal configurati, con password predefinite o protocolli di amministrazione attivati senza cifratura. Il messaggio delle autorità è chiaro: ogni dispositivo obsoleto rimasto attivo rappresenta oggi un punto di vulnerabilità strutturale, che può essere impiegato per attacchi ben più ampi, senza che l’utente finale ne sia minimamente consapevole.

Cisco corregge una vulnerabilità critica in IOS XE che permette il pieno controllo dei dispositivi

Nel frattempo, Cisco ha reso noto di aver corretto una falla ad altissimo impatto all’interno del proprio sistema operativo IOS XE, utilizzato in router, switch e dispositivi di rete professionali. La vulnerabilità, classificata con severità massima, consentiva a un attaccante remoto non autenticato di prendere il controllo completo del dispositivo inviando una richiesta appositamente formattata verso l’interfaccia web attiva.

L’azienda ha indicato che il problema risiedeva nella gestione delle richieste HTTP su dispositivi con la interfaccia di gestione web abilitata, una configurazione piuttosto comune in ambienti aziendali medio-grandi. La vulnerabilità è stata individuata in tempo utile da analisti interni e corretta attraverso un aggiornamento distribuito su tutte le versioni affette.

Cisco ha raccomandato con urgenza l’installazione immediata delle patch, sottolineando che la finestra temporale tra la pubblicazione del bug e la diffusione degli exploit proof-of-concept potrebbe essere brevissima. In passato, falle analoghe sono state sfruttate nel giro di poche ore, con impatti potenzialmente devastanti sulle reti aziendali e dei service provider. L’episodio evidenzia ancora una volta che la disponibilità di interfacce di gestione esposte al traffico pubblico rappresenta un fattore di rischio grave, da limitare il più possibile attraverso segmentazione di rete e controllo degli accessi.

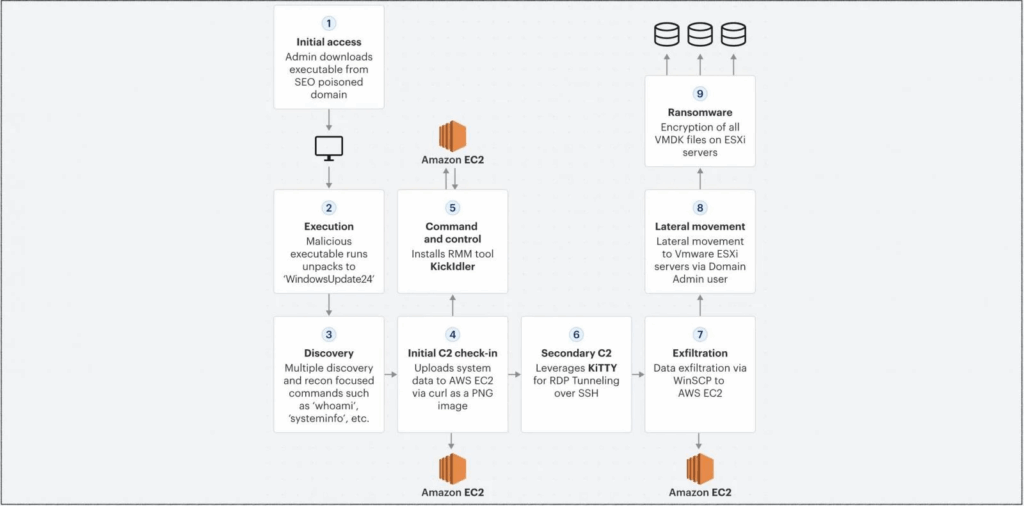

Kickidler utilizzato come vettore nei ransomware: quando il software di monitoraggio diventa arma

Una recente indagine condotta da ricercatori di sicurezza ha rivelato che il software commerciale Kickidler, progettato per il monitoraggio della produttività aziendale, viene oggi sfruttato da gruppi ransomware come strumento di persistenza e controllo remoto durante le fasi avanzate dell’attacco. La natura stessa del programma, che consente di registrare le attività degli utenti, intercettare input da tastiera e visualizzare in tempo reale lo schermo, lo rende ideale per scopi malevoli quando utilizzato senza autorizzazione.

Nel dettaglio, gli aggressori installano versioni modificate o legittime di Kickidler sui dispositivi compromessi, configurandole con server remoti di comando e controllo. In tal modo, riescono a ottenere una sorveglianza continua del comportamento dell’utente, utile per stabilire se, quando e come avviare la cifratura dei file o bloccare il sistema. In alcuni casi, gli attaccanti attendono che il computer venga lasciato incustodito per poi avviare manualmente la fase di cifratura, assicurandosi che il danno sia massimo.

Questo tipo di abuso mostra in modo evidente i rischi derivanti dall’uso indistinto di software legittimo in contesti ostili. Kickidler, come altri strumenti simili, non viene rilevato dai motori antivirus in quanto non contiene codice malevolo per definizione. Tuttavia, una volta nelle mani sbagliate, si trasforma in un keylogger avanzato e in una console di spionaggio personalizzata, spesso con privilegi amministrativi. La vicenda evidenzia la necessità di una revisione più attenta delle policy di esecuzione software all’interno delle reti aziendali, per distinguere tra uso autorizzato e impieghi illeciti in fase post-compromissione.

SonicWall invita gli amministratori a correggere una vulnerabilità critica nelle VPN

Nel panorama degli attacchi che prendono di mira le reti aziendali, spicca la nuova allerta lanciata da SonicWall, in merito a una vulnerabilità critica nelle sue VPN SSL utilizzate per il lavoro da remoto. La falla, già attivamente sfruttata secondo quanto emerso da campagne di attacco reali, permette a un aggressore remoto di eseguire codice arbitrario senza autenticazione. Il problema riguarda le versioni più diffuse dei firewall SonicOS e comporta rischi significativi per le architetture aziendali che utilizzano il servizio per collegare utenti esterni.

L’azienda ha distribuito una patch correttiva e invitato tutti gli amministratori a intervenire con la massima priorità. Le evidenze raccolte indicano che attori ben organizzati, probabilmente sponsorizzati da stati, hanno incluso l’exploit nei propri arsenali in tempi brevissimi. In alcuni casi, la vulnerabilità è stata impiegata per installare web shell persistenti, aprendo una finestra permanente sull’infrastruttura di rete.

SonicWall ha chiarito che, oltre all’applicazione delle patch, è necessario verificare manualmente l’integrità delle configurazioni VPN esistenti, monitorare accessi sospetti e analizzare i log relativi ai collegamenti esterni. L’evento rafforza la consapevolezza secondo cui i dispositivi di sicurezza perimetrale, se non aggiornati, rappresentano essi stessi una vulnerabilità critica.

CISA pubblica cinque avvisi ICS: infrastrutture industriali sotto osservazione

L’Agenzia statunitense per la sicurezza delle infrastrutture (CISA) ha emesso un pacchetto di cinque bollettini di sicurezza destinati a operatori industriali e fornitori di tecnologie per il controllo automatizzato. Gli avvisi riguardano vulnerabilità critiche scoperte in componenti utilizzati in impianti di produzione, reti elettriche, sistemi di trasporto e ambienti SCADA. Le falle descritte interessano prodotti di Siemens, Rockwell Automation e Hitachi Energy, tra gli altri, e spaziano dall’esecuzione remota di codice all’elevazione non autorizzata dei privilegi.

- ICSA-25-128-01 Horner Automation Cscape

- ICSA-25-128-02 Hitachi Energy RTU500 series

- ICSA-25-128-03 Mitsubishi Electric CC-Link IE TSN

- ICSA-25-093-01 Hitachi Energy RTU500 Series (Update A)

- ICSMA-25-128-01 Pixmeo OsiriX MD

In ciascun caso, la CISA ha fornito dettagli tecnici, suggerimenti per la mitigazione e indicazioni sulle versioni affette. Il messaggio rivolto ai responsabili ICS è inequivocabile: ogni ritardo nell’applicazione delle correzioni espone l’impianto a compromissioni potenzialmente devastanti, con impatti sulla continuità operativa, sulla sicurezza fisica e sulla reputazione dell’organizzazione.

Gli esperti della CISA hanno inoltre ricordato che le infrastrutture critiche devono adottare un approccio di sicurezza per livelli, implementando segmentazione, autenticazione robusta, logging dettagliato e processi di audit frequenti. Il crescente numero di vulnerabilità nel campo industriale mostra che l’industria 4.0 non è ancora pienamente pronta a difendersi dalle minacce digitali moderne, specialmente quando il ciclo di vita del software supera di anni la finestra di supporto.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.