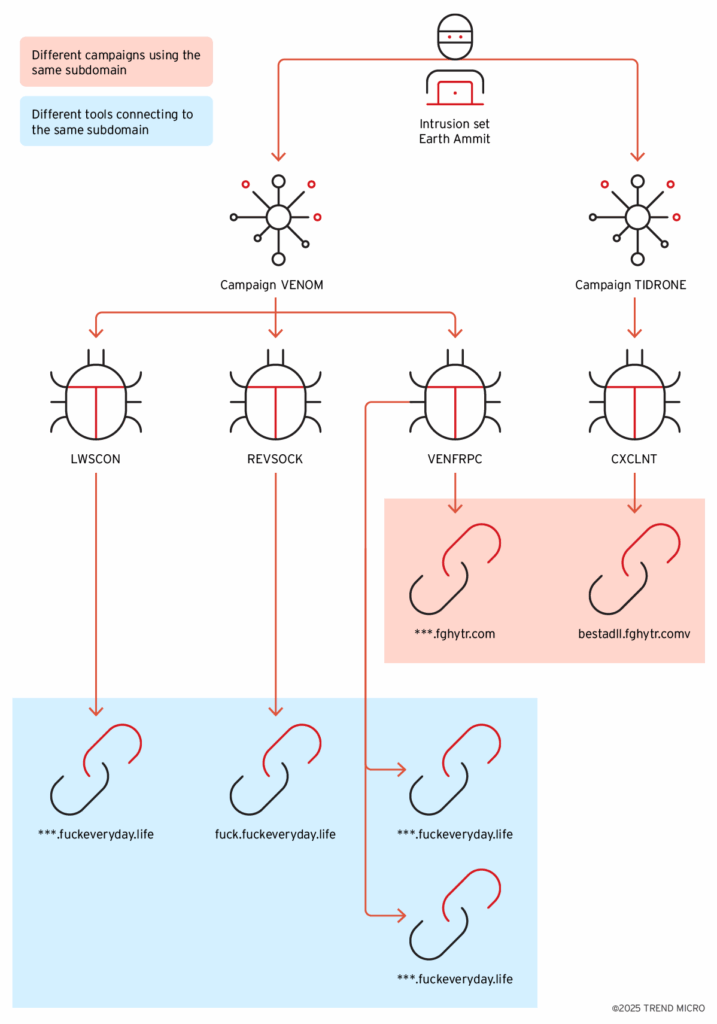

La campagna di cyber-spionaggio Earth Ammit emerge come una delle più sofisticate operazioni APT recenti, caratterizzata da attacchi coordinati in due fasi contro infrastrutture industriali e fornitori strategici, con un’attenzione particolare al settore dei droni a Taiwan. Secondo l’analisi di Trend Micro, i gruppi coinvolti – identificati come VENOM nella prima ondata e TIDRONE nella seconda – hanno mostrato una progressione metodologica netta, passando da strumenti open-source a malware custom, affiancati da tecniche evasive di ultima generazione.

Il tratto distintivo di Earth Ammit è rappresentato dall’adozione sistemica di fiber-based evasion, un insieme di tecniche che sfrutta le API native di gestione dei thread su Windows – come ConvertThreadToFiber e CreateFiber – per evadere i controlli EDR tradizionali e compromettere i sistemi senza generare artefatti sospetti. Questa modalità operativa ha reso più difficile l’identificazione delle attività malevole, anche nei contesti più monitorati.

La strategia osservata evidenzia un pattern operativo bifasico: nella prima fase, i gruppi utilizzano strumenti open-source per acquisire accesso e stabilire una base iniziale, minimizzando rischi e costi; nella seconda fase, una volta compromessa l’infrastruttura di supply chain, introducono tool proprietari ad alta precisione, costruiti per massimizzare la furtività e l’impatto nei settori strategici selezionati.

Dalla ricognizione all’arma custom: l’evoluzione operativa tra VENOM e TIDRONE

La struttura dell’operazione Earth Ammit si fonda su un approccio modulare e progressivo, articolato in due ondate distinte che riflettono una crescente maturità nell’uso degli strumenti di attacco. Le due fasi sono riconducibili a gruppi separati, ma coordinati: VENOM guida la prima fase, orientata alla ricognizione stealth, mentre TIDRONE esegue la fase due, basata su persistenza avanzata e attacco mirato.

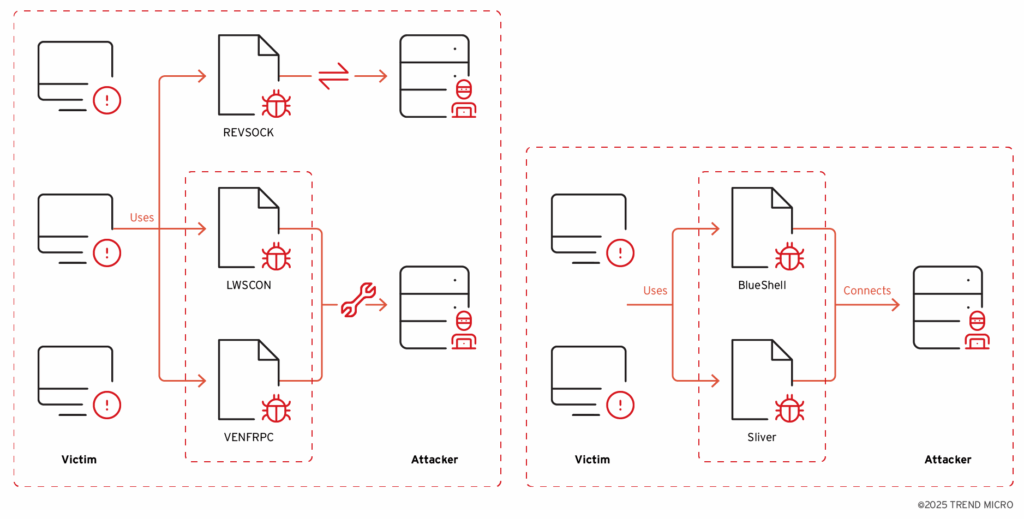

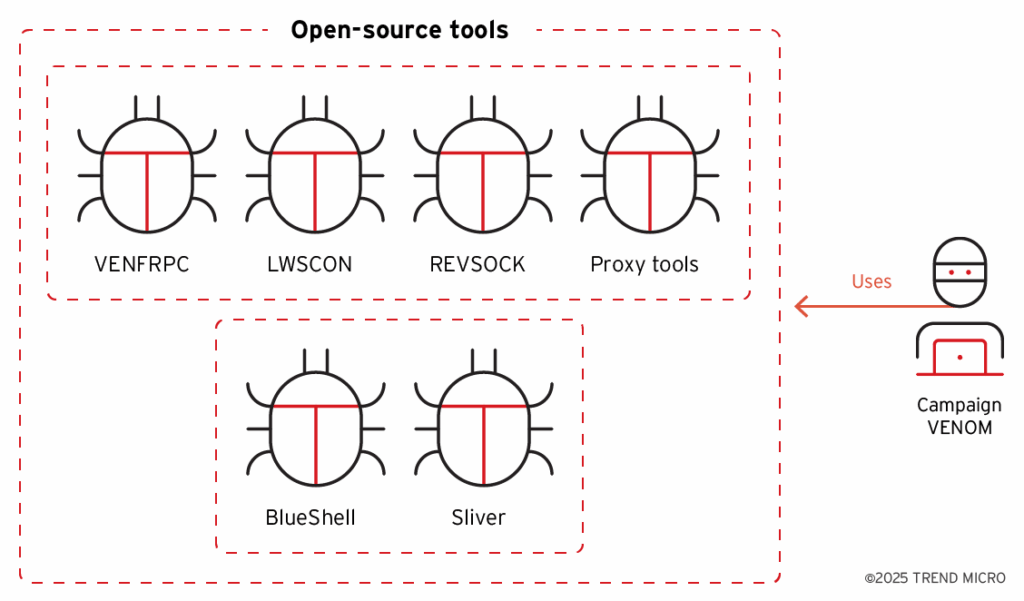

Nel primo stadio, attribuito a VENOM, gli attori hanno privilegiato strumenti open-source adattati per evitare di esporsi con payload proprietari. Tra i tool più utilizzati figurano:

- SoftEther VPN, per la creazione di canali di comunicazione cifrati;

- Mimikatz, per l’estrazione delle credenziali in memoria;

- WinRAR ed eseguibili

mshtaper la compressione e l’esecuzione di script offuscati via HTML Application.

Questa fase ha mirato a raccogliere informazioni ambientali, mappare i sistemi e preparare la distribuzione secondaria tramite supply chain compromesse.

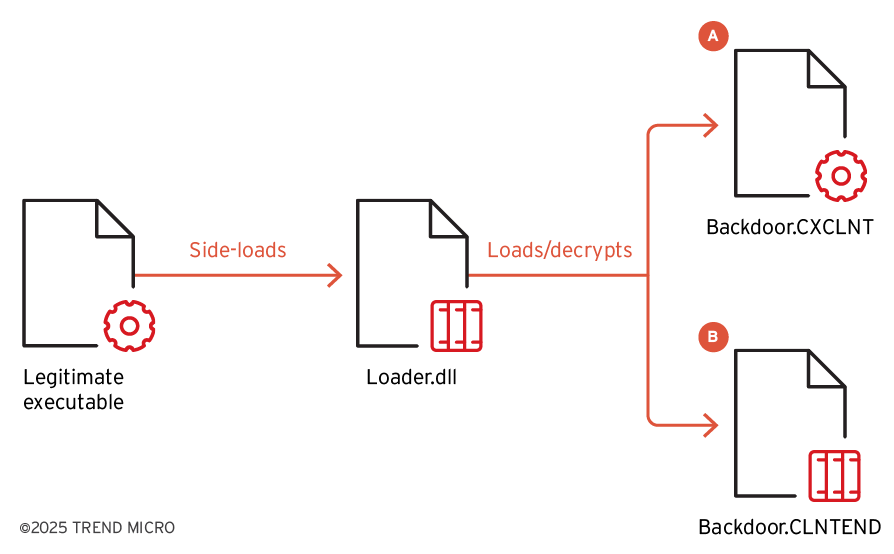

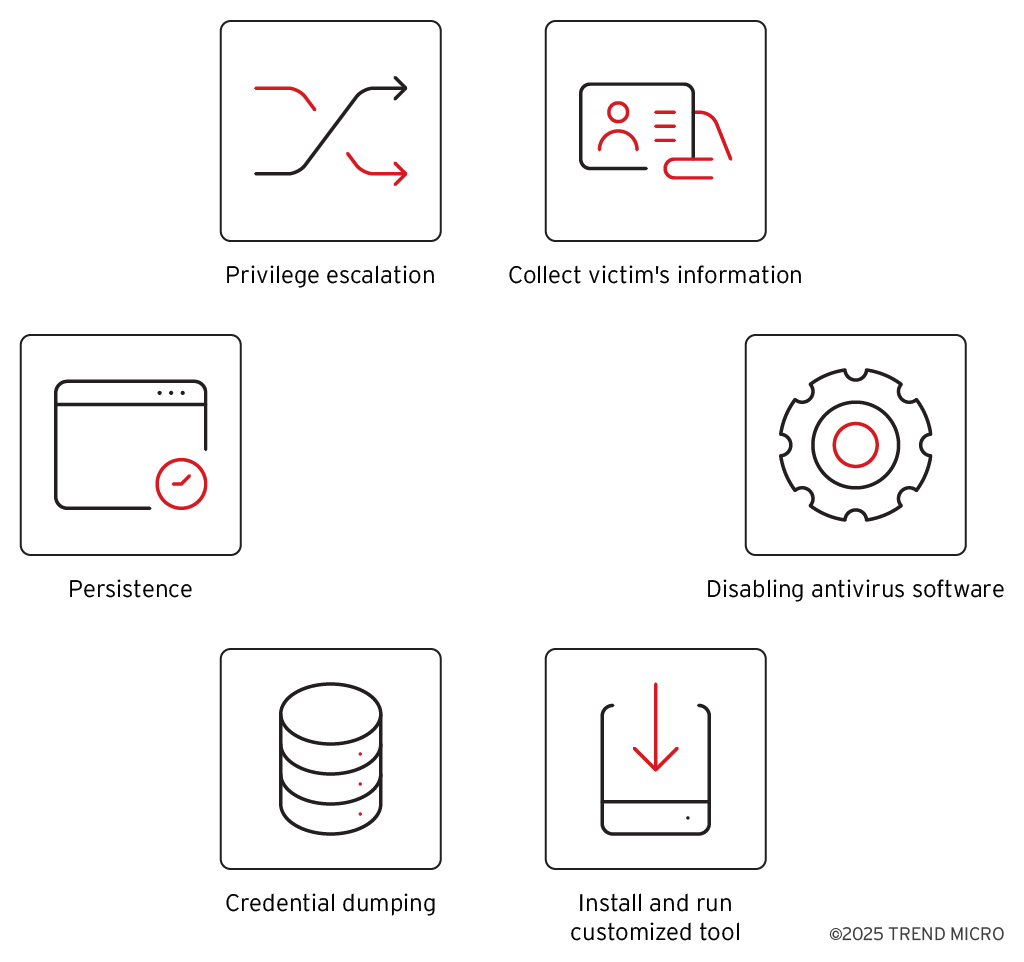

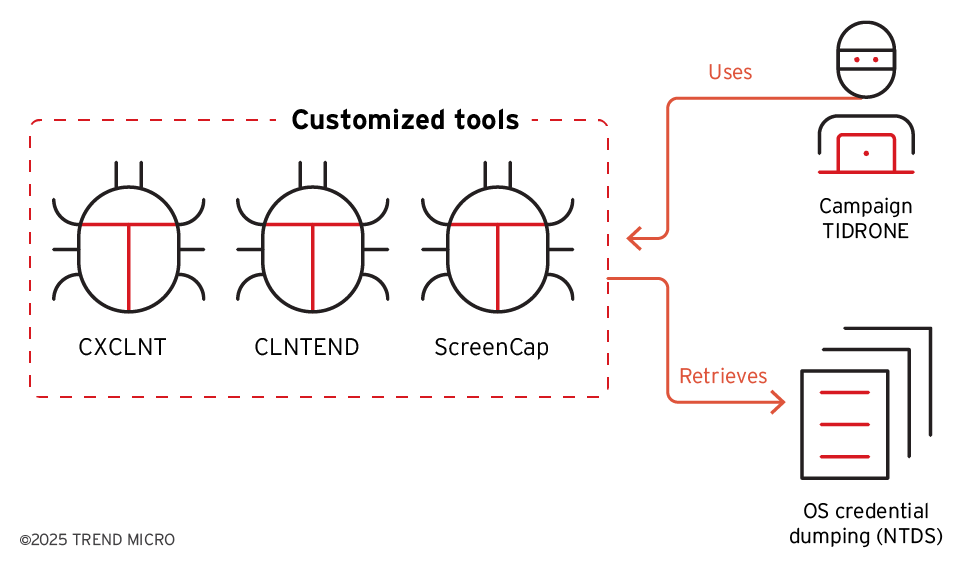

La transizione a TIDRONE segna un cambio di paradigma. Qui si osserva l’uso di tool sviluppati ad hoc, tra cui il malware RAPUNSEL, un backdoor estremamente discreto con esecuzione tramite fiber API, e il downloader TABLEFLIP, che scarica e inietta payload secondari in processi legittimi attraverso chiamate native.

L’approccio adottato si basa su una catena di infezione in due passaggi:

- Dropper leggero impiantato in un componente di terze parti legittimo (plugin, utility, moduli OEM).

- Attivazione ritardata del payload tramite trigger ambientali (es. tempi di inattività, eventi specifici di rete).

Questo design consente persistenza a lungo termine, mimetismo e massima efficacia in ambienti produttivi o militari. TIDRONE ha impiegato tecniche di DLL sideloading, modifiche ai registri di sistema per mantenere la residenza e payload modulari con codifica personalizzata, non firmata digitalmente.

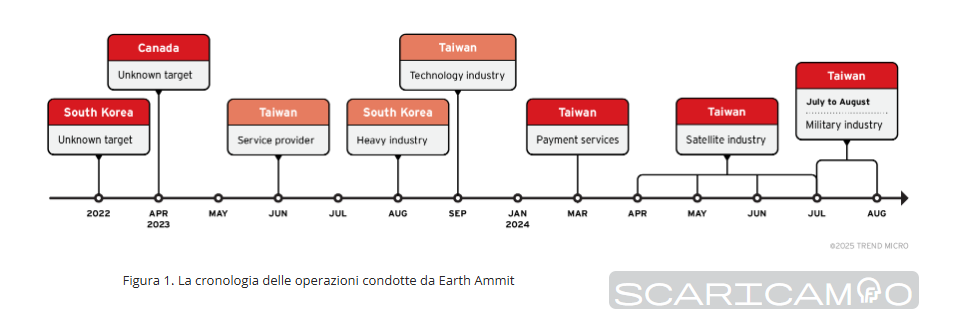

L’analisi temporale mostra che le attività di VENOM si concentrano tra l’estate e l’autunno 2023, mentre l’intervento di TIDRONE si intensifica tra dicembre 2023 e il primo trimestre 2024, indicando un passaggio fluido da una fase tattica a una strategica, in linea con le operazioni APT classiche supportate da attori di Stato.

Fiber API e evasione invisibile: il salto qualitativo nella stealth execution

Una delle innovazioni più insidiose rilevate durante l’analisi di Earth Ammit riguarda l’uso sistemico delle API fiber di Windows per eludere i controlli comportamentali e i sistemi EDR (Endpoint Detection and Response) avanzati. A differenza delle tecniche classiche di thread hijacking, le fiber-based evasion consentono esecuzioni parallele non schedulate a livello kernel, rendendo le operazioni malevole molto più difficili da rilevare.

Nello specifico, i malware legati al gruppo TIDRONE hanno utilizzato una combinazione delle seguenti API:

ConvertThreadToFiber()CreateFiber()SwitchToFiber()

Queste chiamate permettono a un thread esistente di essere convertito in un fiber – un’unità di esecuzione a livello utente – e di gestire flussi multipli all’interno dello stesso contesto senza coinvolgere lo scheduler di sistema. In termini pratici, questo significa che il malware può:

- Eseguire codice in background senza generare thread visibili nei tool di monitoraggio.

- Switchare tra contesti di esecuzione in modo controllato, mascherando i comportamenti runtime.

- Evitare interruzioni o hook installati dagli agent EDR, che in genere si agganciano a processi, thread o chiamate Win32 comuni.

L’impiego di fiber API, sebbene noto a livello teorico, è rarissimo in campagne reali. L’unico precedente documentato di rilievo è attribuito al gruppo Turla, che ha sperimentato tecniche simili per il deployment di loader su macchine diplomatiche, ma in scala molto più ridotta. Alcuni tool Lazarus hanno tentato approcci con API non standard, ma mai con questa precisione modulare e combinata con injection persistente via DLL sideloading.

In Earth Ammit, il valore dell’approccio fiber è aumentato ulteriormente da strategie di attivazione asincrona, come:

- trigger ambientali basati su delay (

SleepEx()con parametri dinamici), - uso di task schedulati ritardati e ofuscati nei metadati di sistema,

- caricamento on-demand dei moduli aggiuntivi solo in specifici ambienti regionali o OEM.

Tali accorgimenti rendono il comportamento dei malware non solo difficile da rilevare, ma anche da replicare in ambienti di sandboxing tradizionali, rallentando il ciclo di reverse engineering e riducendo drasticamente la finestra di risposta dei team SOC.

La tecnica fiber-based, in questo contesto, non rappresenta una semplice variante esecutiva, ma un’evoluzione strutturale del paradigma stealth, particolarmente efficace in contesti ad alta sorveglianza come le infrastrutture militari, aerospaziali e di ricerca avanzata.

Fiber API e evasione invisibile: il salto qualitativo nella stealth execution

Una delle innovazioni più insidiose rilevate durante l’analisi di Earth Ammit riguarda l’uso sistemico delle API fiber di Windows per eludere i controlli comportamentali e i sistemi EDR (Endpoint Detection and Response) avanzati. A differenza delle tecniche classiche di thread hijacking, le fiber-based evasion consentono esecuzioni parallele non schedulate a livello kernel, rendendo le operazioni malevole molto più difficili da rilevare.

Nello specifico, i malware legati al gruppo TIDRONE hanno utilizzato una combinazione delle seguenti API:

ConvertThreadToFiber()CreateFiber()SwitchToFiber()

Queste chiamate permettono a un thread esistente di essere convertito in un fiber – un’unità di esecuzione a livello utente – e di gestire flussi multipli all’interno dello stesso contesto senza coinvolgere lo scheduler di sistema. In termini pratici, questo significa che il malware può:

- Eseguire codice in background senza generare thread visibili nei tool di monitoraggio.

- Switchare tra contesti di esecuzione in modo controllato, mascherando i comportamenti runtime.

- Evitare interruzioni o hook installati dagli agent EDR, che in genere si agganciano a processi, thread o chiamate Win32 comuni.

L’impiego di fiber API, sebbene noto a livello teorico, è rarissimo in campagne reali. L’unico precedente documentato di rilievo è attribuito al gruppo Turla, che ha sperimentato tecniche simili per il deployment di loader su macchine diplomatiche, ma in scala molto più ridotta. Alcuni tool Lazarus hanno tentato approcci con API non standard, ma mai con questa precisione modulare e combinata con injection persistente via DLL sideloading.

In Earth Ammit, il valore dell’approccio fiber è aumentato ulteriormente da strategie di attivazione asincrona, come:

- trigger ambientali basati su delay (

SleepEx()con parametri dinamici), - uso di task schedulati ritardati e ofuscati nei metadati di sistema,

- caricamento on-demand dei moduli aggiuntivi solo in specifici ambienti regionali o OEM.

Tali accorgimenti rendono il comportamento dei malware non solo difficile da rilevare, ma anche da replicare in ambienti di sandboxing tradizionali, rallentando il ciclo di reverse engineering e riducendo drasticamente la finestra di risposta dei team SOC.

La tecnica fiber-based, in questo contesto, non rappresenta una semplice variante esecutiva, ma un’evoluzione strutturale del paradigma stealth, particolarmente efficace in contesti ad alta sorveglianza come le infrastrutture militari, aerospaziali e di ricerca avanzata.

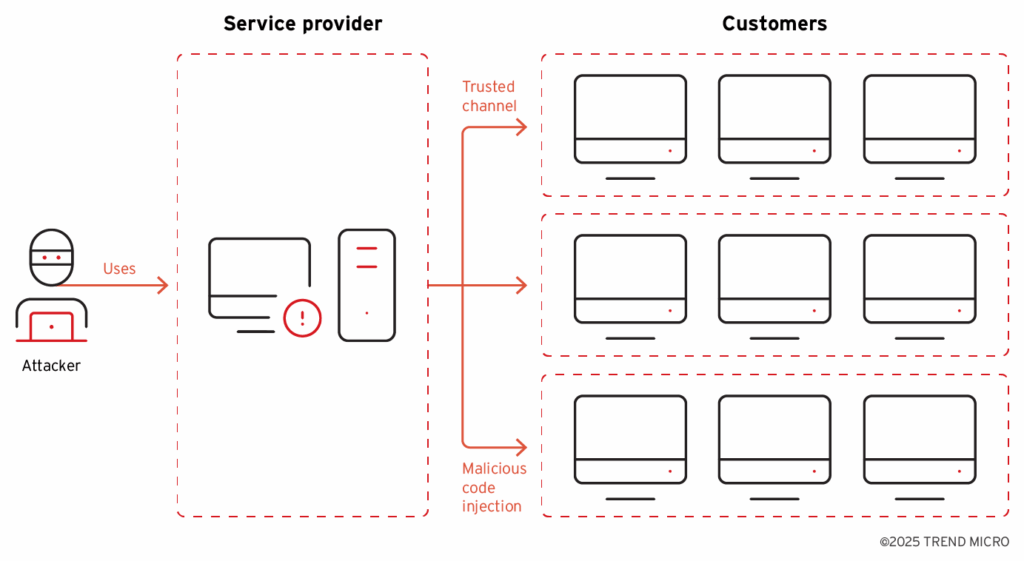

Supply chain sotto attacco: infiltrazione silente, compromissione profonda e modelli di diffusione controllata

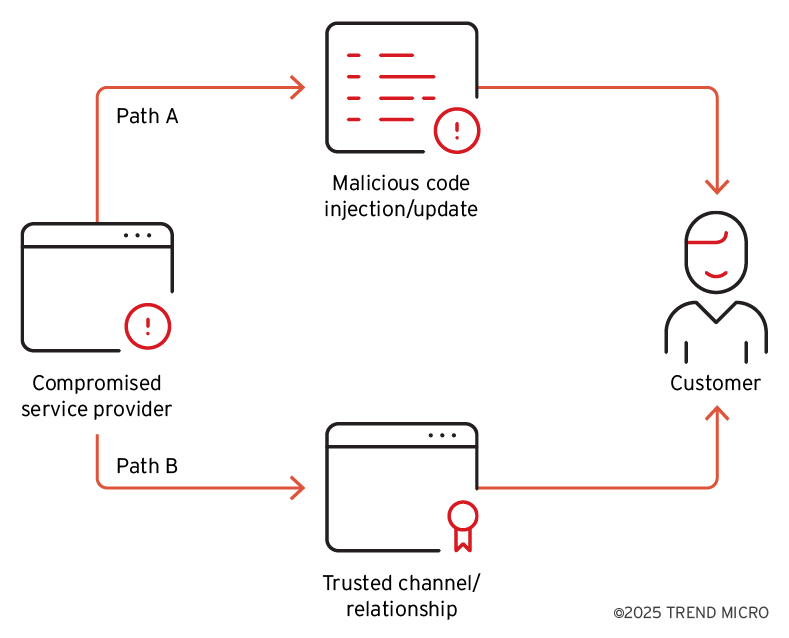

La campagna Earth Ammit si distingue per un elemento strutturale particolarmente critico: la compromissione metodica delle catene di fornitura software e hardware, utilizzate come canale di diffusione secondaria in ambienti difficilmente penetrabili. A differenza di attacchi come SolarWinds o 3CX, dove il vettore compromesso era un’applicazione diffusa globalmente, in Earth Ammit l’approccio è chirurgico, contestuale e orientato a fornitori specifici, in particolare nel settore della difesa e dei droni.

Secondo i ricercatori di Trend Micro, TIDRONE ha scelto di mirare a entità taiwanesi impegnate nella produzione di componentistica UAV (unmanned aerial vehicle), sfruttando i moduli software OEM installati a livello firmware o nei tool di supporto. In questo contesto, i malware RAPUNSEL e TABLEFLIP venivano confezionati come file di supporto o aggiornamento, firmati con certificati legittimi o diffusi tramite meccanismi di aggiornamento automatico.

La strategia supply-chain impiegata è bifasica:

- Compromissione del fornitore attraverso backdoor low-profile che permettono di alterare gli asset distribuiti ai clienti.

- Distribuzione differita, in cui il malware rimane latente fino all’attivazione in ambienti con caratteristiche ben precise (nazione, hostname, presenza di software industriale specifico).

Questa modalità di distribuzione si avvicina ai modelli di attacco visti nel caso SolarWinds (2020), ma con un livello di sofisticazione maggiore nella selettività del targeting. Non si punta a colpire in massa, ma a raggiungere in modo discreto i nodi critici della filiera industriale. Inoltre, a differenza della campagna 3CX, dove i binari compromessi erano distribuiti attraverso aggiornamenti firmati centralmente, in Earth Ammit la compromissione sembra essere realizzata attraverso asset secondari e tool regionali, che sfuggono ai controlli centralizzati delle aziende.

Questa tattica permette di:

- ridurre il rischio di scoperta precoce da parte di ricercatori di sicurezza globali;

- colpire infrastrutture strategiche senza danneggiare l’immagine pubblica del fornitore compromesso;

- mantenere accessi persistenti in ambienti con elevato isolamento di rete, sfruttando la fiducia intrinseca nei tool OEM.

Il risultato è una campagna che massimizza la longevità e la scalabilità dell’accesso malevolo, mantenendo un profilo di rischio bassissimo fino al momento dell’attivazione operativa.

Contromisure operative e hunting avanzato: rilevare Earth Ammit attraverso comportamento, contesto e API anomale

La complessità tecnica e la discrezione operativa della campagna Earth Ammit impongono una revisione strategica delle difese aziendali, con particolare attenzione alla visibilità comportamentale e alla validazione dei meccanismi interni delle applicazioni di terze parti. A causa dell’utilizzo di fiber API e dell’iniezione tramite loader modulari, molte delle attività malevole non generano segnali evidenti nei log classici o nei sistemi EDR generalisti.

Secondo Trend Micro, le principali contromisure possono essere suddivise in tre direttrici d’intervento:

- Telemetria e monitoraggio delle API fiber

– I sistemi EDR e XDR devono essere configurati per intercettare chiamate a funzioni comeConvertThreadToFiber,CreateFiber,SwitchToFiber, che non sono normalmente utilizzate in applicazioni standard. La presenza ricorrente di queste API in contesti non legittimi può rappresentare un indicatore comportamentale ad alta criticità.

– L’utilizzo di tool come Sysmon, con regole personalizzate per tracciare fiber switch e modifiche ai contesti di esecuzione utente, è essenziale per generare alert su processi potenzialmente stealth. - Validazione e certificazione dei binari OEM

– Le aziende che integrano tool di fornitori terzi devono implementare meccanismi di hashing e whitelisting rigidi, aggiornati a ogni rilascio, e monitorare i canali di distribuzione degli aggiornamenti, anche se interni.

– I moduli scaricati da fornitori regionali devono essere verificati manualmente, in particolare per presenza di code injection sospetta, moduli DLL non firmati e caricamenti asincroni con chiamate API dinamiche. - Contesto operativo e threat modeling dinamico

– Le aziende operanti in settori strategici – come difesa, aerospazio, energia o ricerca applicata – devono aggiornare i propri modelli di minaccia per includere tattiche di compromissione della supply chain, anche su scala ridotta e localizzata.

– L’analisi comportamentale deve essere arricchita da contextual hunting, basato su indicatori ambientali e cronologie di accesso a strumenti di amministrazione, task scheduler e connessioni VPN inusuali.

La campagna Earth Ammit, in conclusione, non rappresenta solo un’evoluzione tecnica, ma una dimostrazione di maturità operativa da parte di attori avanzati, capaci di coordinare più fasi e strumenti con precisione chirurgica. La capacità difensiva non può più basarsi su firma, reputazione o comportamento isolato: deve essere proattiva, contestuale e orientata a pattern trasversali, dove ogni API, ogni modulo e ogni anomalia nei flussi può essere un segnale d’allarme.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.