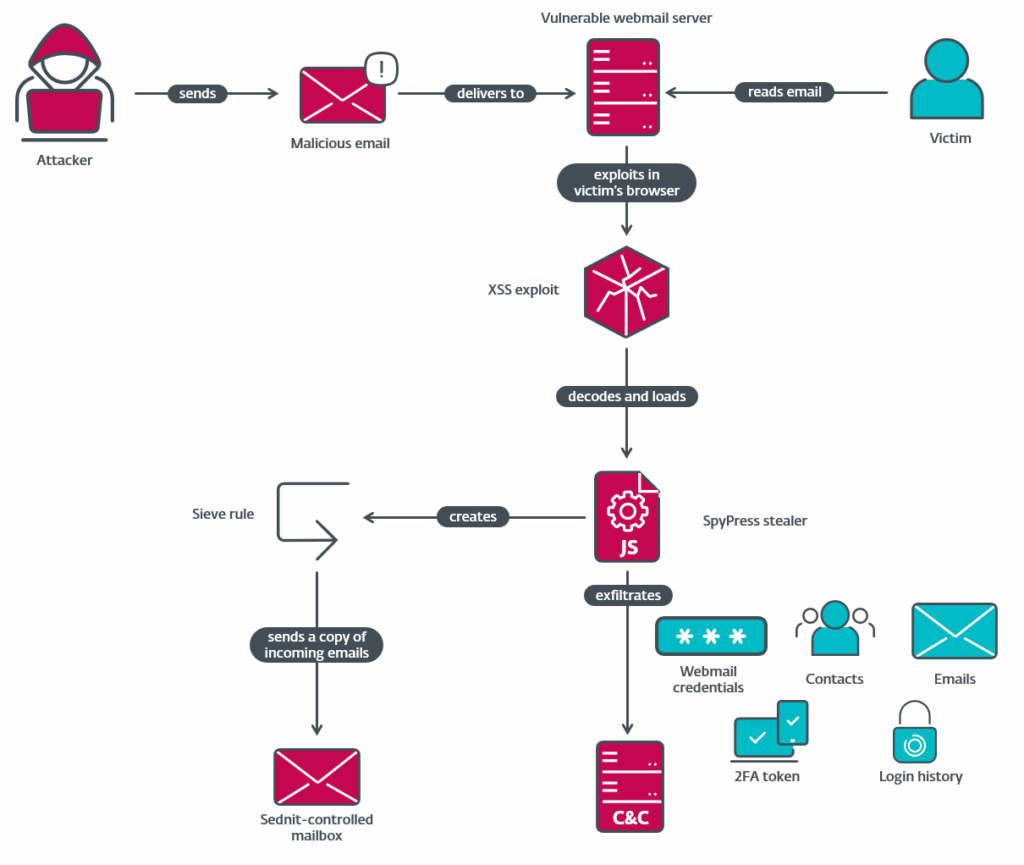

Nel corso del 2024, il gruppo di cyberspionaggio Sednit – noto anche come APT28, Fancy Bear o Sofacy – ha condotto una sofisticata campagna contro server webmail ad alto valore in Europa, America Latina e Africa. La campagna, denominata Operazione RoundPress dai ricercatori di ESET, ha utilizzato vulnerabilità XSS (Cross-site Scripting) per infiltrarsi nei sistemi di posta elettronica e sottrarre credenziali, email, contatti e dati sensibili. Il vettore iniziale è un’email di spear phishing con codice JavaScript malevolo, che viene eseguito nel contesto della sessione del webmail del bersaglio.

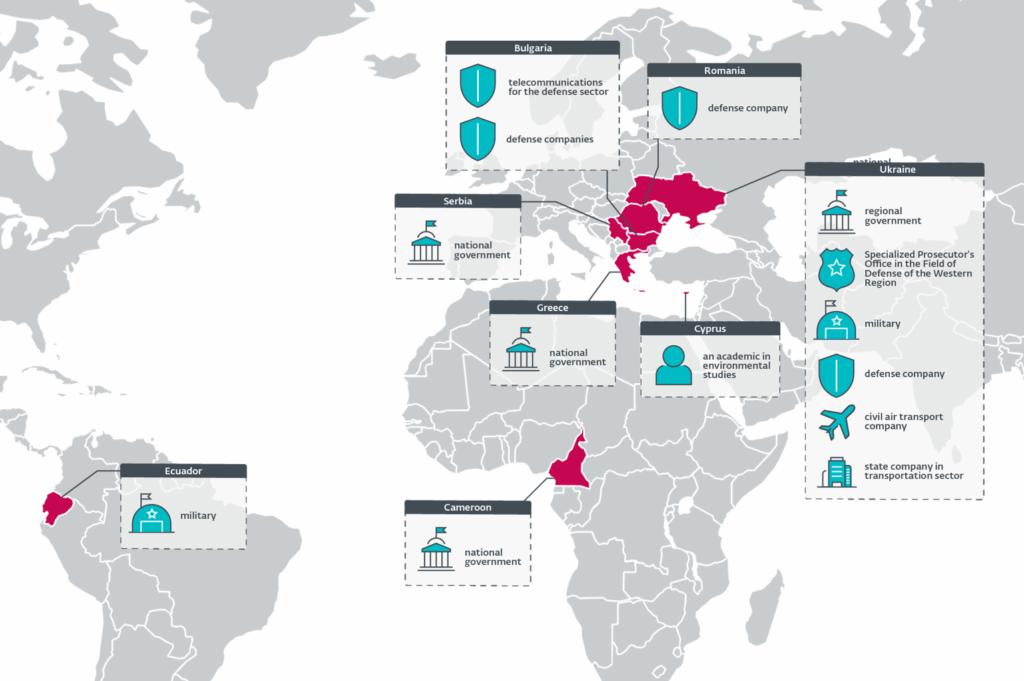

Gli obiettivi principali sono enti governativi, forze armate e aziende della difesa, specialmente nei Paesi dell’Est Europa coinvolti nel conflitto russo-ucraino. Tuttavia, sono stati colpiti anche governi in America del Sud, Africa e Unione Europea.

Espansione dei target e tecniche di intrusione XSS

Nel 2023, Sednit ha inizialmente preso di mira Roundcube, sfruttando la vulnerabilità CVE-2023-43770, ma nel 2024 ha esteso le attività anche a Horde, MDaemon e Zimbra, includendo per MDaemon anche l’uso di una vulnerabilità zero-day (CVE-2024-11182), poi corretta nella versione 24.5.1.

Ogni payload – denominato SpyPress – è realizzato per adattarsi al client webmail bersaglio: SpyPress.ROUNDCUBE, SpyPress.MDAEMON, SpyPress.HORDE e SpyPress.ZIMBRA. I payload sono eseguiti solo se la vittima apre l’email nel webmail vulnerabile, e le azioni di esfiltrazione partono immediatamente, sfruttando il contesto autenticato della sessione.

Le email di spear phishing sono realizzate con contenuti plausibili: articoli di cronaca, notizie su eventi internazionali o riferimenti a fonti ufficiali, come Kyiv Post o News.bg. Il codice malevolo è iniettato direttamente nel corpo HTML del messaggio, invisibile all’utente.

Profilazione delle vittime e connessioni con GRU

Secondo l’analisi condotta da ESET, le vittime includono:

- La Procura militare ucraina

- Governi di Grecia, Romania, Serbia, Camerun, Ecuador e Cipro

- Aziende della difesa in Bulgaria e Romania

- Enti pubblici ucraini nel settore dei trasporti e dell’aviazione civile

Questa selezione evidenzia l’interesse strategico verso settori militari e logistici, confermando che la campagna ha finalità di spionaggio governativo e industriale. Il gruppo Sednit è già stato precedentemente collegato al GRU, il servizio di intelligence militare russo.

Catena di compromissione e payload JavaScript: SpyPress in dettaglio

I payload della campagna RoundPress sono realizzati in JavaScript offuscato, con variabili e funzioni randomizzate, stringhe criptate e decryptate solo all’occorrenza. Ogni versione di SpyPress ha un comportamento adattato al webmail target, ma condividono elementi comuni:

- Furto di credenziali tramite form nascosti o finte schermate di login

- Esfiltrazione di contatti, email e impostazioni personali

- Installazione di regole Sieve per inoltrare automaticamente messaggi all’attaccante

- Bypass dei sistemi 2FA con creazione di App Password (MDaemon)

La persistence non è integrata nei payload: i codici vengono rieseguiti ogni volta che la vittima riapre l’email infetta. Tuttavia, nel caso di Roundcube, l’uso delle regole Sieve garantisce una forma di accesso continuo ai messaggi ricevuti.

SpyPress.MDAEMON e il furto delle credenziali 2FA

Nel caso di MDaemon, il payload SpyPress.MDAEMON è particolarmente avanzato. Oltre alle classiche tecniche di furto, riesce a ottenere:

- La cronologia degli accessi

- Tutta la rubrica contatti

- Il segreto 2FA, necessario per generare codici temporanei

- Una App Password per accedere alla casella anche in presenza del 2FA attivo

Questo consente all’attaccante di mantenere accesso permanente alla casella, anche dopo il reset della password principale. È una tecnica raramente documentata su questo livello di dettaglio.

SpyPress.ROUNDCUBE e l’interazione con CSRF token e iFrame

Il payload per Roundcube si distingue per la gestione dei token CSRF e l’interazione diretta con le API del client. SpyPress.ROUNDCUBE forza il logout dell’utente con un iFrame invisibile, raccoglie le credenziali al nuovo accesso e esfiltra:

- La rubrica e la pagina about (con dati su plugin installati)

- Fino a 150 email per sessione, con un intervallo di 2 ore tra una sessione e l’altra

- La creazione di una regola Sieve per l’inoltro invisibile dei messaggi in arrivo

SpyPress.ZIMBRA usa SOAP e manipola header calendari per XSS

Il payload per Zimbra utilizza un exploit documentato come CVE-2024-27443, dove l’header X-Zimbra-Calendar-Intended-For viene utilizzato per iniettare codice JavaScript via attributo onerror in un tag img.

SpyPress.ZIMBRA:

- Ottiene la rubrica contatti via SOAP

- Esporta le impostazioni dell’utente tramite la variabile globale ZmSetting

- Estrae i contenuti di email recenti (fino a 80 per cartella) con una frequenza di 4 ore

- Comunica con i C2 server tramite POST HTTPS, mascherando la provenienza dietro i browser della vittima

Un’escalation professionale del cyberspionaggio

L’Operazione RoundPress segna un livello di maturità tecnica e organizzativa che eleva Sednit a una minaccia persistente avanzata completamente modulare. L’uso combinato di XSS zero-day, payload auto-adattivi e infrastrutture di comando resilienti mostra che la linea di difesa tradizionale non è più sufficiente.

Le aziende e i governi che ancora utilizzano versioni non aggiornate di Roundcube, MDaemon, Horde o Zimbra rappresentano una superficie d’attacco privilegiata. È fondamentale secondo ESET:

- Applicare tempestivamente le patch

- Disabilitare componenti HTML non essenziali nei webmail

- Isolare gli accessi webmail da utenti ad alto rischio

- Monitorare il traffico HTTP POST verso domini sospetti

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU...