Nel primo semestre del 2025, il panorama della cybersicurezza internazionale è stato scosso da una sequenza di eventi critici che ha coinvolto gruppi ransomware, infrastrutture sanitarie, servizi finanziari, istituzioni scolastiche e persino operatori di telecomunicazioni nazionali. Dalle azioni coordinate contro malware-as-a-service come Lumma, fino alla compromissione di reti mobili e alla fuga di dati sensibili da Coinbase e PowerSchool, gli attacchi informatici non hanno risparmiato alcun settore. I casi esaminati in questo articolo offrono una visione concreta dell’evoluzione delle minacce e dell’insufficienza dei modelli di difesa tradizionali.

La disfatta di LummaC2: malware-as-a-service smantellato su scala globale

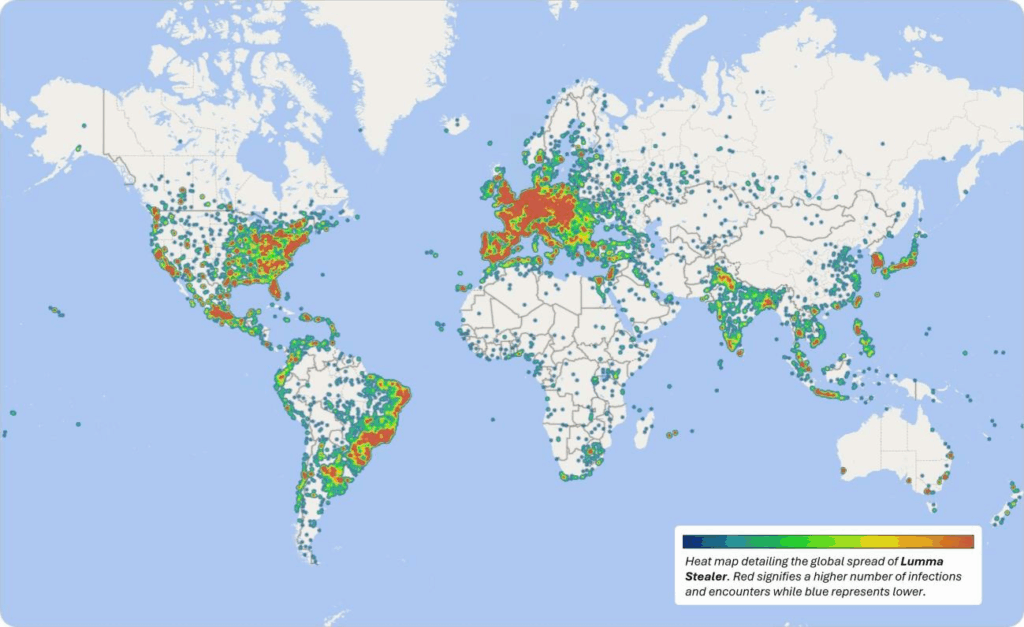

Microsoft, Europol, Cloudflare, ESET e altri attori privati hanno collaborato per smantellare l’infrastruttura del malware Lumma, responsabile della compromissione di 394.000 dispositivi. L’operazione ha portato al sequestro di 2.300 domini e alla neutralizzazione dei server C2.

Lumma è una minaccia in stile malware-as-a-service, venduto a prezzi tra i 250 e i 1.000 dollari, che consente ai cybercriminali di sottrarre cookie, credenziali bancarie, portafogli crypto e cronologia dei browser. Vettori d’infezione comuni includevano malvertising, siti per deepfake, GitHub e CAPTCHA falsi.

Le implicazioni del caso sono molteplici: non solo ha danneggiato milioni di utenti finali e aziende (come PowerSchool, CircleCI, HotTopic), ma ha anche mostrato come i criminali informatici sfruttino infrastrutture legittime — nel caso di Lumma, i servizi CDN di Cloudflare — per nascondere l’origine del traffico malevolo.

Stark Industries e l’ospitalità ai cyberattacchi: l’UE sanziona il “bulletproof hosting”

Nel maggio 2025, l’Unione Europea ha imposto sanzioni contro Stark Industries, un provider britannico accusato di fornire infrastruttura tecnica a gruppi russi come FIN7 per finalità destabilizzanti. La società offriva server VPS in Regno Unito, Germania, Paesi Bassi, Francia e Stati Uniti, accettando pagamenti in criptovalute come Monero ed Ether, facilitando così l’anonimato.

I fratelli Neculiti, rispettivamente CEO e proprietario della compagnia, sono stati ritenuti responsabili di aver sostenuto operazioni di disinformazione e cyberattacco, tra cui DDoS contro entità europee, e campagne propagandistiche coordinate con il Main Radio Frequency Center russo, noto per operazioni di disturbo GPS in ambito aeronautico civile.

Kettering Health: un ransomware blocca un’intera rete ospedaliera

Il 20 maggio 2025, Kettering Health, una rete ospedaliera con oltre 15.000 dipendenti e 1.800 medici in Ohio, ha subito un attacco ransomware che ha paralizzato tutti i sistemi clinici e amministrativi, causando la cancellazione di interventi chirurgici programmati e consulti ambulatoriali.

Il gruppo Interlock, affiliato a Nefarious Mantis, è stato identificato come autore dell’attacco. Oltre al blocco dei sistemi, il gruppo ha minacciato di diffondere dati clinici riservati se non fosse stato pagato un riscatto. La situazione è ulteriormente degenerata con tentativi di truffa telefonica ai danni dei pazienti, alimentando timori su una possibile fuga di informazioni sanitarie e finanziarie.

Marks & Spencer e il colpo al retail britannico: impatto da 402 milioni di dollari

Marks & Spencer, colosso del commercio al dettaglio nel Regno Unito, ha annunciato una perdita stimata di 402 milioni di dollari a seguito di un attacco ransomware lanciato ad aprile 2025 dal collettivo Scattered Spider, attraverso il tool di cifratura DragonForce.

Il danno non è stato solo finanziario: vendite online interrotte, infrastrutture VMware crittografate, dati cliente rubati, logistica e scorte bloccate. Il gruppo ha colpito anche Co-op e Harrods, confermando un chiaro interesse verso il settore retail britannico.

La risposta del National Cyber Security Centre non si è fatta attendere, con linee guida specifiche e un monito: “Questa ondata è un campanello d’allarme per l’intero settore retail europeo.”

Coinbase e la trappola del supporto esternalizzato: 400 milioni di perdite potenziali

Il data breach confermato da Coinbase a maggio 2025 ha coinvolto 69.461 clienti, dopo che personale operativo esternalizzato in sedi offshore ha acceduto impropriamente ai dati personali degli utenti. Le informazioni compromesse includono indirizzi, numeri di telefono, estremi bancari, ID e dati identificativi.

Il danno non è stato solo tecnico ma reputazionale. Dopo aver ricevuto una richiesta di riscatto da 20 milioni di dollari, Coinbase ha rifiutato di pagare, offrendo invece una ricompensa da 20 milioni per informazioni che possano portare all’arresto dei responsabili.

L’incidente evidenzia un grave rischio sistemico legato alla gestione delle risorse umane esternalizzate, che possono diventare punto di ingresso per attacchi sociali e campagne di phishing secondarie.

PowerSchool: studenti sotto ricatto

A gennaio 2025 è stato arrestato Matthew Lane, studente universitario 19enne, responsabile di un attacco a PowerSchool, il principale sistema di gestione scolastica del Nord America. Usando credenziali rubate da un contractor telecom, ha esfiltrato i dati di 62,4 milioni di studenti e 9,5 milioni di insegnanti.

Dopo aver chiesto un riscatto di 2,85 milioni in Bitcoin, il gruppo ha continuato ad estorsione mirata contro i singoli distretti scolastici, con richieste successive nonostante un pagamento iniziale. Il gruppo ShinyHunters è stato collegato all’operazione.

I dati includevano numeri SSN, cartelle cliniche, dati di contatto, voti scolastici e password: una delle fughe di dati scolastici più gravi nella storia degli Stati Uniti.

Cellcom: quando anche le chiamate diventano un lusso

Nel maggio 2025, Cellcom, operatore mobile con sede in Wisconsin, ha confermato di essere stato vittima di un attacco informatico dopo giorni di blackout nella rete voce e SMS. L’azienda ha inizialmente parlato di “problemi tecnici”, ma l’interruzione prolungata e la pressione pubblica hanno portato il CEO Brighid Riordan ad ammettere il coinvolgimento di un attacco cibernetico.

Pur dichiarando che i dati personali non sono stati compromessi, l’incidente ha rivelato una mancanza di trasparenza iniziale, creando frustrazione tra i clienti impossibilitati a inviare SMS, effettuare chiamate o cambiare operatore. L’evento mostra come anche provider regionali possano diventare bersagli e subire conseguenze sistemiche, compromettendo servizi critici per la cittadinanza.

VanHelsing RaaS: il codice sorgente nelle mani di tutti

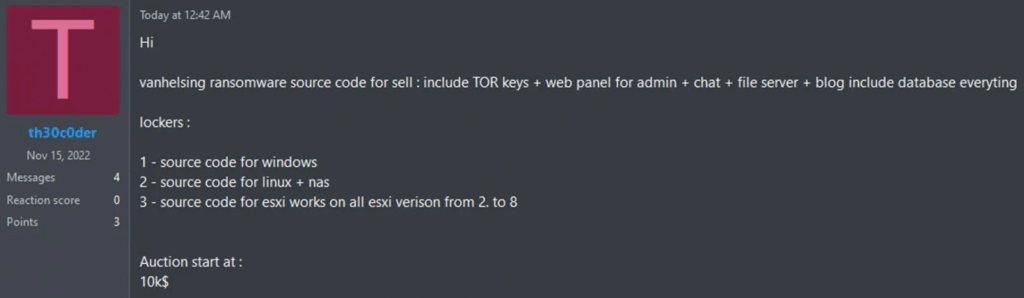

Nel marzo 2025, il gruppo VanHelsing, attivo nella distribuzione di ransomware come servizio (RaaS), ha visto trapelare il proprio builder su forum underground. La perdita ha coinvolto il pannello per affiliati, il blog su Tor, l’encryptor per Windows, e parte della documentazione per la creazione di campagne.

Il leak è avvenuto dopo che un ex sviluppatore ha tentato di vendere il codice a 10.000 dollari. Per evitarne la monetizzazione da parte di terzi, gli stessi sviluppatori del ransomware hanno pubblicato il codice gratuitamente, annunciando una nuova versione in arrivo: VanHelsing 2.0.

Questo evento conferma un pattern pericoloso: quando i builder di ransomware vengono resi pubblici, anche attori inesperti possono condurre campagne offensive devastanti, come successo in passato con Babuk, LockBit e Conti. Il rischio è un’esplosione di ransomware ibridi sviluppati a partire da questi codici.

SK Telecom: 3 anni di infezione e nessuno se n’è accorto

Nel caso più eclatante del semestre, SK Telecom, primo operatore mobile della Corea del Sud, ha ammesso che un malware è rimasto attivo nei suoi sistemi per quasi tre anni, esponendo i dati USIM di 27 milioni di utenti. L’infezione iniziale, secondo un rapporto governativo, risale a giugno 2022, ma è stata rilevata solo nell’aprile 2025.

I dati compromessi includevano IMSI, chiavi di autenticazione SIM, cronologia di rete e messaggi SMS, rendendo estremamente plausibili attacchi di SIM swapping, intercettazione e furto d’identità. L’azienda ha interrotto l’acquisizione di nuovi clienti e ha iniziato a sostituire gratuitamente le SIM di tutti gli utenti.

Il ritardo nella scoperta dell’attacco e la mancanza di audit dei server Linux ha consentito agli attaccanti di operare indisturbati. L’indagine ha rilevato 25 tipologie di malware su 23 server e la registrazione dei log è iniziata solo a dicembre 2024, lasciando un vuoto investigativo di 30 mesi.

Difese obsolete contro minacce moderne

Gli attacchi analizzati presentano tratti comuni che evidenziano un’inadeguatezza strutturale dei modelli difensivi adottati:

- Persistenza delle vulnerabilità legacy (come nel caso SK Telecom e PowerSchool)

- Gestione inefficace dell’outsourcing (es. Coinbase)

- Abuso di servizi legittimi per camuffare traffico malevolo (Lumma, VanHelsing)

- Mancata trasparenza e lentezza nella risposta pubblica (Cellcom, Kettering Health)

- Espansione dei gruppi ransomware grazie a codici trapelati (VanHelsing, Scattered Spider)

La combinazione di attacchi di natura sistemica e mirata, spesso supportati da attori statali o infrastrutture compiacenti, pone una sfida epocale. Gli approcci reattivi non bastano più. È necessaria una rifondazione strategica della cybersecurity aziendale e pubblica, che includa:

- Threat hunting proattivo e logging continuo

- Segmentazione e isolamento di infrastrutture critiche

- Addestramento interno su phishing e social engineering

- Controlli severi sugli appaltatori e fornitori esterni

- Cooperazione reale tra enti governativi, privati e comunità di ricerca

Il 2025 si sta già profilando come l’anno più critico per la sicurezza digitale del nuovo decennio. I casi presentati non sono solo una cronaca, ma un allarme sistemico che richiede risposte immediate e coordinate su scala globale.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.