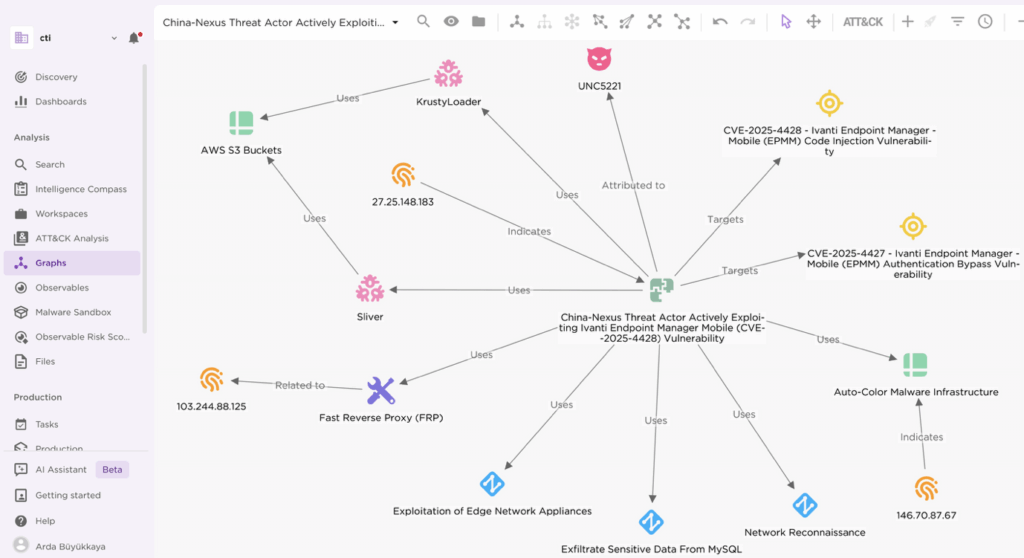

Un’operazione di cyber-spionaggio tra le più sofisticate del 2025 è attualmente in corso ai danni di infrastrutture critiche in Europa, Nord America e Asia-Pacifico. A orchestrarla è il gruppo UNC5221, affiliato a strutture di intelligence cinesi, che sta sfruttando attivamente la vulnerabilità CVE-2025-4428 nel software Ivanti Endpoint Manager Mobile (EPMM). La falla, presente fino alla versione 12.5.0.0, consente esecuzione remota di codice non autenticata su server esposti a internet, ed è sfruttabile in combinazione con un’altra vulnerabilità critica, CVE-2025-4427.

Cosa leggere

Tecniche d’intrusione e comandi riflessivi in Java

L’attacco colpisce settori sensibili come sanità, difesa, telecomunicazioni, finanza e pubblica amministrazione, con particolare insistenza su enti che gestiscono flotte di dispositivi mobili aziendali. La modalità di compromissione si basa sull’invio di richieste HTTP malevole verso un endpoint esposto del sistema Ivanti, sfruttando parametri manipolati per eseguire comandi tramite meccanismi di riflessione Java. La catena di attacco permette di ottenere una shell remota e stabilire un canale C2 persistente.

Il ruolo del malware KrustyLoader e della backdoor Sliver

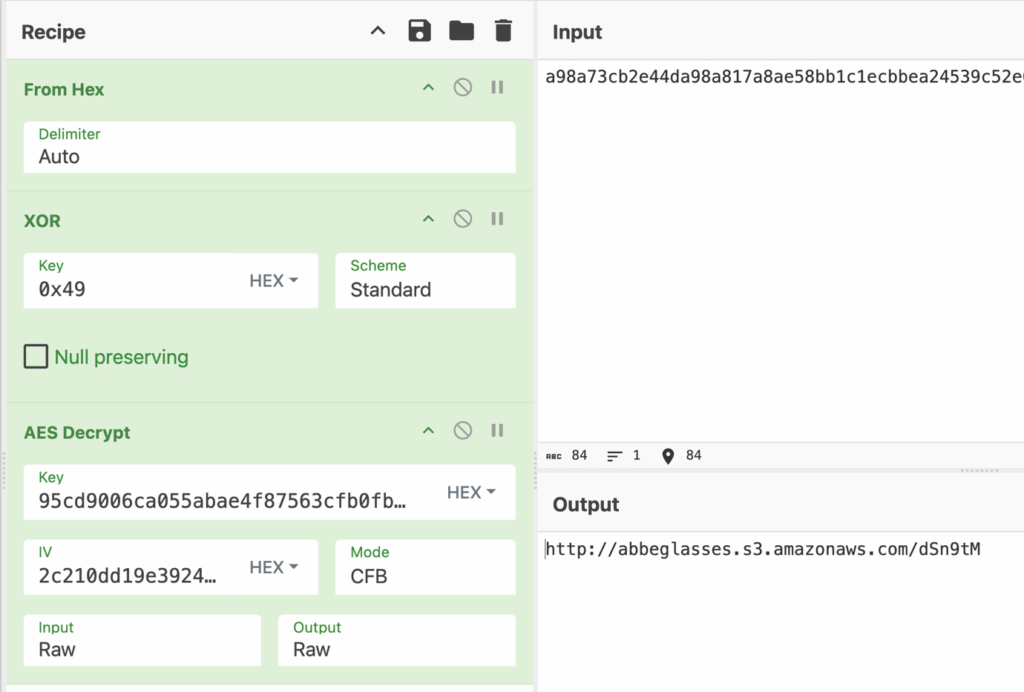

Una volta penetrato nel sistema, l’attaccante scarica ed esegue un malware denominato KrustyLoader, distribuito da bucket AWS S3 e progettato per iniettare in memoria una versione cifrata del backdoor Sliver, eludendo ogni controllo su disco. L’impianto consente accesso remoto costante anche dopo la patch delle vulnerabilità iniziali. I payload secondari vengono recuperati tramite URL nascosti e cifrati, che vengono decodificati al momento del bisogno per evitare rilevamenti automatici.

Esfiltrazione dei dati tramite MySQL e token cloud

Le finalità dell’attacco sono chiaramente orientate allo spionaggio strategico. Gli aggressori accedono alla base dati mifs di Ivanti, sfruttando credenziali MySQL hardcoded lasciate nei file di configurazione, ottenendo così visibilità su dati personali, identificatori IMEI, credenziali LDAP, token Office 365 e informazioni di geolocalizzazione dei dispositivi mobili gestiti. Il database contiene anche riferimenti ai flussi email aziendali, identità federate e cronologie di accesso a SharePoint e servizi cloud. L’intero ambiente è manipolato per esfiltrare dati sensibili senza destare sospetti, utilizzando output offuscato, file temporanei travestiti da immagini e cancellazione automatica degli artefatti post-esecuzione.

Movimenti laterali tramite proxy SOCKS5 e riconoscimento della rete

Per garantire mobilità laterale nella rete compromessa, il gruppo UNC5221 installa anche Fast Reverse Proxy (FRP), uno strumento open source già utilizzato in altre campagne, che consente di stabilire proxy SOCKS5 per scansioni interne e movimenti laterali. Ogni elemento dell’attacco è pensato per mimetizzarsi all’interno dei processi legittimi e sfrutta binari di sistema comuni, per rendere inefficace il controllo basato su firme o whitelist.

Continuità infrastrutturale e persistenza in memoria

Secondo gli analisti di EclecticIQ, il modus operandi dell’attore coincide con precedenti campagne attribuite al medesimo gruppo, tra cui quella contro SAP NetWeaver (CVE-2025-31324). Anche in questo caso, si riscontra la riutilizzazione di infrastrutture cinesi già note, tra cui server DNS malevoli e IP riconducibili a operatori cloud come Tencent. In alcuni casi, è stata rilevata la presenza del backdoor Auto-Color, un impianto Linux osservato per la prima volta nel 2024, che ora appare integrato nella fase post-esfiltrazione delle campagne.

Impatto globale su enti pubblici e privati

Le intrusioni documentate coinvolgono organizzazioni pubbliche e private in Germania, Regno Unito, Irlanda, Stati Uniti, Corea del Sud e Giappone. Si tratta di ospedali, enti municipali, produttori industriali, istituti di ricerca e aziende della difesa. La compromissione dell’EPMM espone ogni dispositivo mobile gestito a una compromissione totale e silente, e in molti casi le vittime non si sono ancora accorte della violazione, poiché l’attacco si fonda su persistenza in memoria, comunicazioni cifrate e movimenti laterali non evidenti.

Mitigazioni e scenari futuri

Ivanti ha rilasciato patch correttive, ma l’elevata diffusione della versione vulnerabile e la scarsa visibilità sui sistemi già compromessi rendono la mitigazione difficile. Gli analisti invitano le organizzazioni a esaminare i log di accesso Tomcat, a cercare pattern di comandi riflessivi in Java e ad attivare controlli sull’uso di strumenti come curl e wget in directory temporanee.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.