Una sofisticata campagna di spear-phishing ha colpito dirigenti finanziari e CFO di aziende in vari settori e aree geografiche, inclusi settore bancario, energetico, assicurativo e degli investimenti. L’attacco si è distinto per l’impiego di tecniche di ingegneria sociale avanzata e per l’utilizzo malevolo di strumenti legittimi come NetBird e OpenSSH per stabilire persistenza nei sistemi violati. Il gruppo responsabile ha mascherato la campagna come comunicazione da parte di un presunto recruiter di Rothschild & Co, veicolando l’infezione attraverso file ZIP contenenti script malevoli.

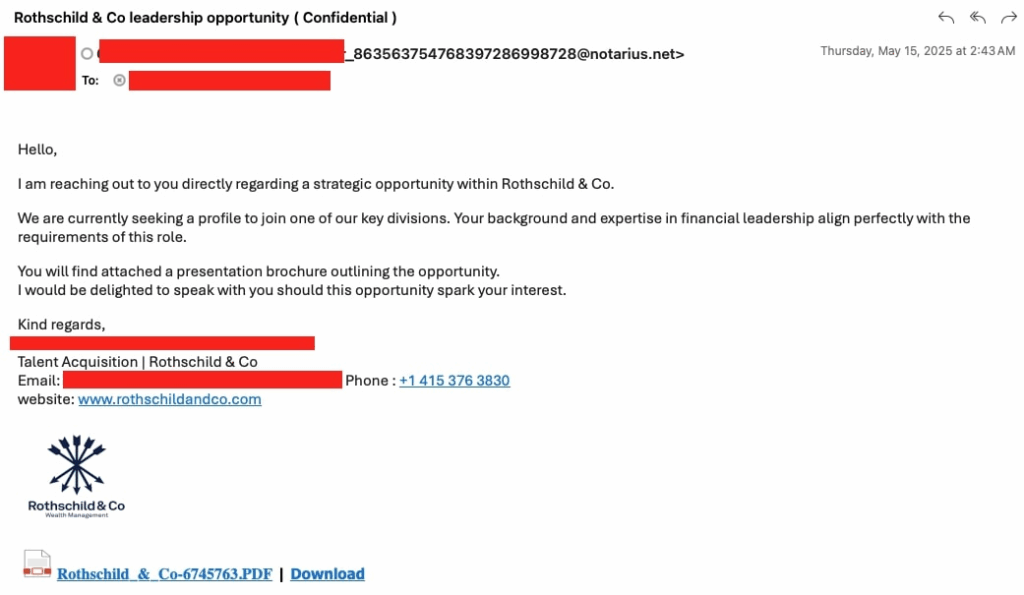

L’inganno iniziale: email di contatto professionale con allegato dannoso

Le email truffaldine inviate ai dirigenti finanziari si presentavano come offerte di lavoro per ruoli di alto profilo in ambito finanziario, apparentemente inviate da un recruiter di Rothschild & Co. L’oggetto dell’email e il linguaggio erano coerenti con quelli tipici di una comunicazione professionale, indirizzata a candidati di alto livello.

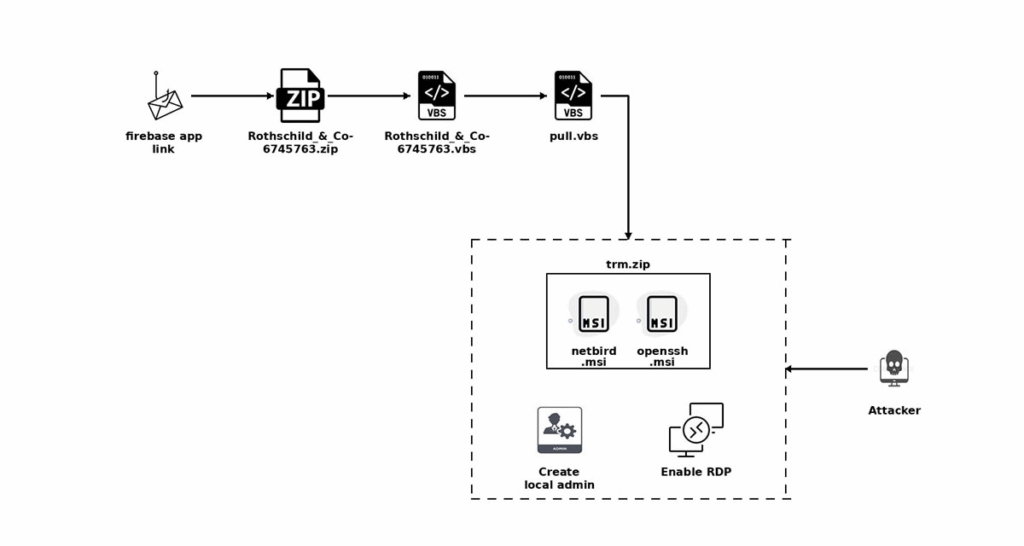

Nel corpo del messaggio, un link indirizzava le vittime a una pagina web ospitata su Firebase, dove veniva proposto un CAPTCHA interattivo come misura fittizia di autenticazione. Superato questo controllo, veniva scaricato un archivio compresso con nome “Rothschild_&_Co-6745763.zip”, contenente uno script VBScript progettato per eseguire una serie di operazioni automatizzate sul sistema bersaglio.

Meccanismo dell’infezione: installazione silente di NetBird e OpenSSH

Lo script presente nell’archivio scaricato avviava la connessione a server remoti controllati dagli attaccanti, da cui venivano prelevati gli eseguibili di NetBird e OpenSSH. Questi strumenti, tipicamente utilizzati per amministrazione remota in contesti legittimi, sono stati impiegati per:

- Creare un account amministratore nascosto sul sistema compromesso.

- Configurare l’accesso remoto RDP senza interazione dell’utente.

- Consentire la persistenza a lungo termine anche dopo reboot o aggiornamenti di sistema.

In particolare, l’uso di NetBird ha permesso agli attori malevoli di stabilire tunnel criptati peer-to-peer, rendendo difficile il rilevamento del traffico da parte dei sistemi di monitoraggio tradizionali.

Obiettivi e selezione delle vittime: targeting preciso dei vertici aziendali

La campagna è risultata altamente mirata. I settori colpiti includono:

- Finanza (banche, società d’investimento)

- Energia

- Assicurazioni

- Settori pubblici e privati in Europa, Medio Oriente, Africa, Canada e Asia meridionale

Le vittime erano selezionate sulla base del ruolo e del potere decisionale, sfruttando informazioni pubblicamente disponibili su LinkedIn e siti aziendali. L’obiettivo non era la diffusione su larga scala, ma la compromissione selettiva di profili ad alto valore strategico.

Tecniche di evasione e persistenza adottate dagli attaccanti

L’uso di Firebase come hosting per la fase iniziale ha garantito affidabilità e bassa rilevabilità, dato che i domini Firebase sono frequentemente legittimi e difficili da filtrare. L’implementazione del CAPTCHA ha introdotto un ulteriore livello di inganno, conferendo legittimità apparente all’interazione.

Successivamente, la creazione dell’utente amministratore invisibile e la configurazione dell’accesso remoto tramite strumenti di uso comune hanno reso l’attacco meno riconoscibile agli occhi dei software antivirus e degli amministratori di rete. L’interazione minima richiesta all’utente ha aumentato la probabilità di successo.

NetBird e strumenti legittimi diventano vettori critici

La campagna descritta da Trellix evidenzia un trend crescente nell’abuso di strumenti legittimi per attività malevole: Remote Access Tools (RAT) non identificabili come malware classico vengono integrati in script VBS per superare i controlli di sicurezza aziendali. L’uso mirato contro i CFO dimostra che l’ingegneria sociale evoluta resta uno dei vettori più efficaci, specialmente in ambienti ad alto rischio dove l’errore umano può portare a compromissioni sistemiche.

Organizzazioni e team IT dovrebbero rivedere le policy di esecuzione di script, aggiornare le regole di intrusion detection per includere attività sospette legate a strumenti come NetBird e OpenSSH, e aumentare le attività di cyber threat awareness tra i dirigenti.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.