Il CERT-AGID ha diramato un’allerta urgente riguardante una campagna di phishing attualmente in corso contro gli utenti di LiberoMail, uno dei servizi di posta elettronica più utilizzati in Italia. Gli attaccanti utilizzano email in lingua italiana con finte conversazioni preesistenti, un file PDF trappola e un link fraudolento che simula perfettamente la schermata di login del portale libero.it. Lo scopo è il furto delle credenziali, che vengono raccolte e archiviate su un canale Telegram attivo dal settembre 2023. Il tutto avviene in parallelo a un’intensa attività di diffusione malware rilevata nella settimana 24–30 maggio 2025, sempre secondo i dati CERT-AGID.

Attacco mirato a LiberoMail: ingegneria sociale e canale Telegram per la raccolta

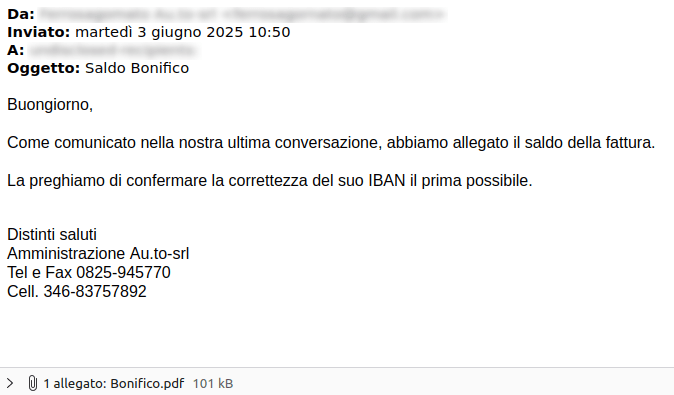

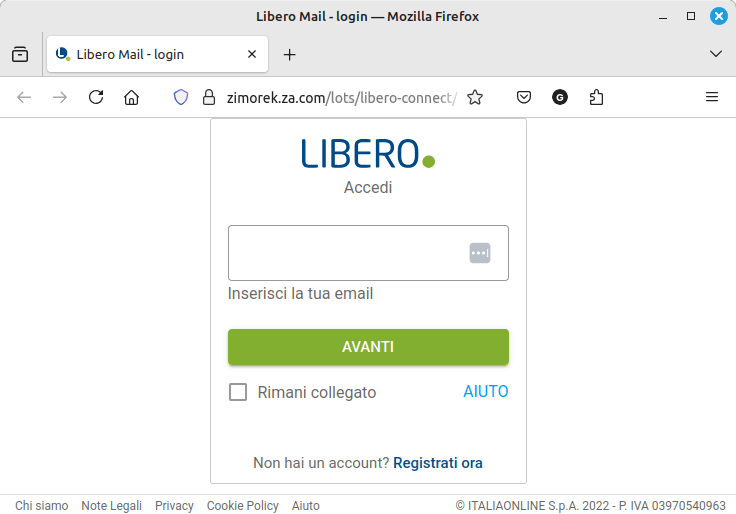

La campagna di phishing sfrutta una simulazione credibile di una conversazione via email tra la vittima e un finto mittente aziendale, con la scusa del saldo di una fattura. L’allegato PDF non contiene direttamente un payload malware, ma presenta un pulsante fittizio “SCARICA DOCUMENTO PDF” che reindirizza a una pagina di login contraffatta del servizio Libero.

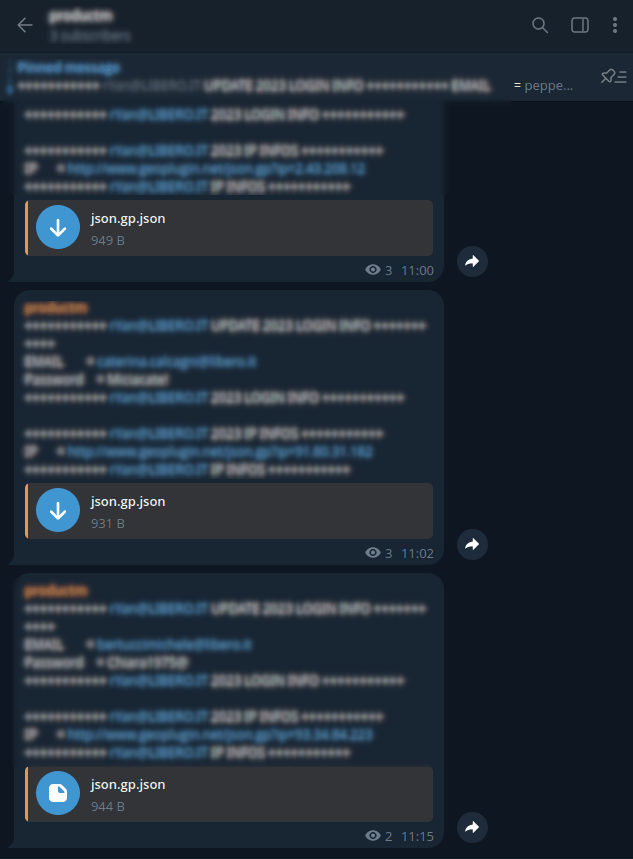

L’aspetto più inquietante è l’utilizzo di un canale Telegram dedicato, attivo almeno dal 21 settembre 2023, su cui vengono inviati in tempo reale i dati d’accesso raccolti. Questo permette una gestione automatizzata degli account compromessi da parte degli attori malevoli.

Gli indicatori di compromissione (IoC) relativi a questa campagna sono disponibili pubblicamente grazie a CERT-AGID e possono essere consultati da enti pubblici e privati per aggiornare le proprie blacklist e rafforzare i sistemi di rilevamento.

Panoramica sulle campagne malware in Italia: 65 casi in una settimana

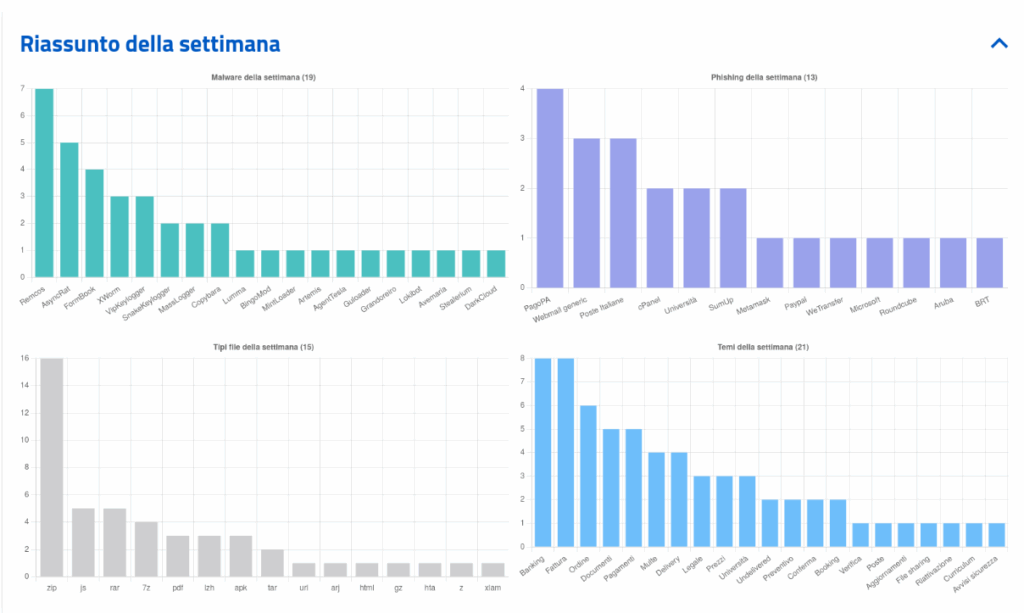

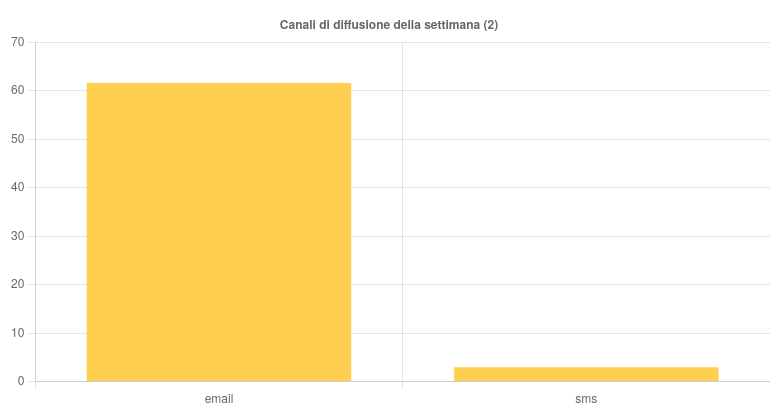

La campagna contro LiberoMail si inserisce in un quadro nazionale preoccupante, con 65 campagne malevole rilevate nella settimana 24–30 maggio. Di queste, 35 erano mirate espressamente all’Italia. Le tecniche più comuni sono state:

- Invio di allegati compressi (ZIP, RAR, 7Z)

- Utilizzo di script eseguibili (JS, HTA)

- Phishing con documenti Office alterati

- Falsi siti di pagamento o avvisi di multa (PagoPA)

I temi più sfruttati sono stati “Fattura”, “Ordine”, “Pagamenti” e “Banking”. In particolare, il tema “Fattura” è stato usato per veicolare malware come FormBook, Remcos, MassLogger e AsyncRAT. Un altro caso degno di nota è quello della campagna contro Aruba, finalizzata anch’essa al furto delle credenziali tramite tecniche simili a quelle usate per LiberoMail.

Tecniche avanzate di evasione e attacchi contro la PA

Una caratteristica emergente è la crescente sofisticazione tecnica delle campagne, che impiegano steganografia, script offuscati e dropper multistadio per eludere i controlli antispam e antivirus. Alcune campagne hanno preso di mira in modo specifico università italiane e pubbliche amministrazioni, cercando di ottenere accessi ai servizi istituzionali.

Le famiglie malware più diffuse nella settimana includono:

- Remcos (via JS e archivi compressi)

- AsyncRAT (veicolato con ZIP e RAR)

- FormBook (LZH o ZIP)

- VipKeylogger (distribuito con estensioni 7Z)

- Copybara, Stealerium, Xworm, AgentTesla (per esfiltrazione credenziali e dati sensibili)

Tendenza in crescita: attacchi mirati e raccolta credenziali in tempo reale

L’uso di un canale Telegram per la raccolta di dati di accesso in tempo reale, come accade nella campagna LiberoMail, segna un’evoluzione nei metodi di automazione dell’esfiltrazione. La centralizzazione delle credenziali rubate consente ai gruppi criminali di agire rapidamente per accedere agli account, operare furti d’identità, inoltrare spam o lanciare campagne successive.

In parallelo, molte delle campagne malware osservate evidenziano la fusione tra social engineering e attacchi tecnici, che porta l’utente a compiere un’azione apparentemente innocua – come aprire un file PDF o cliccare su un link – con conseguenze gravi.

L’attacco in corso contro LiberoMail non è un caso isolato, ma il simbolo di una strategia ben organizzata e multi-livello: ingegneria sociale per ottenere accessi, sistemi automatizzati per archiviare i dati, e un ecosistema di campagne malware attivo e adattabile. La combinazione tra phishing classico e tecnologie moderne di evasione mostra come anche gli account email personali rappresentino un anello debole strategico nella catena della sicurezza.

Gli utenti devono adottare precauzioni immediate, come il cambio della password in caso di dubbio, l’attivazione della verifica in due passaggi, e l’uso di password manager per creare credenziali robuste e diverse da sito a sito. Le organizzazioni devono invece investire su soluzioni di email filtering avanzato, threat intelligence proattiva e formazione continua per i propri dipendenti.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.