L’evoluzione del malware Chaos RAT conferma l’utilizzo strumentale dell’open-source in ambito cybercriminale, evidenziando una tendenza crescente verso l’adattamento di strumenti legittimi per scopi malevoli. Progettato originariamente come software di controllo remoto, Chaos RAT è stato più volte modificato e distribuito in nuove versioni da gruppi ostili, diventando nel 2025 una minaccia attiva in ambienti enterprise Linux e Windows. La facilità con cui può essere compilato e distribuito, unita alla presenza di codice disponibile pubblicamente, ne fa uno dei Remote Access Trojan più flessibili e pericolosi oggi in circolazione.

Varianti attuali, funzioni e vettori d’attacco

Tra le caratteristiche tecniche più rilevanti di Chaos RAT si segnalano compatibilità multipiattaforma, architettura modulare e una console di gestione remota che consente all’attaccante di eseguire comandi arbitrari, accedere ai file di sistema, catturare screenshot, riavviare dispositivi e gestire processi.

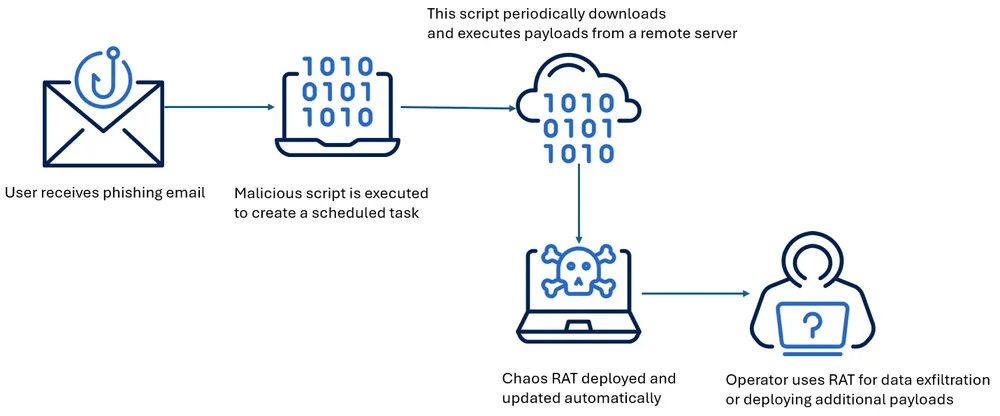

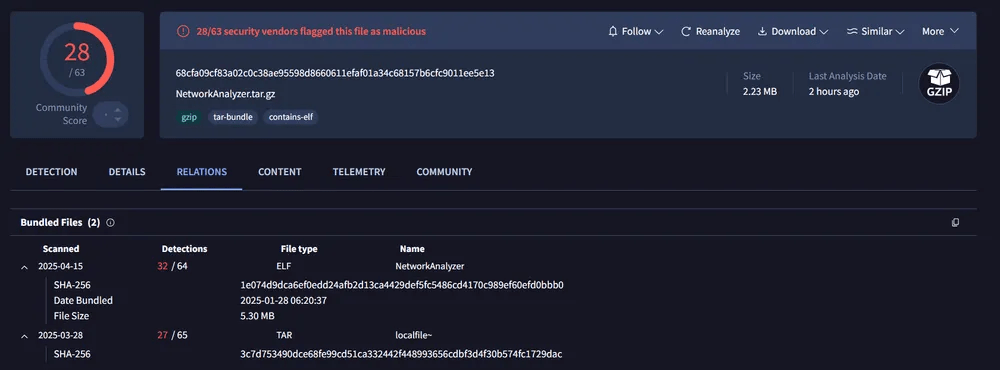

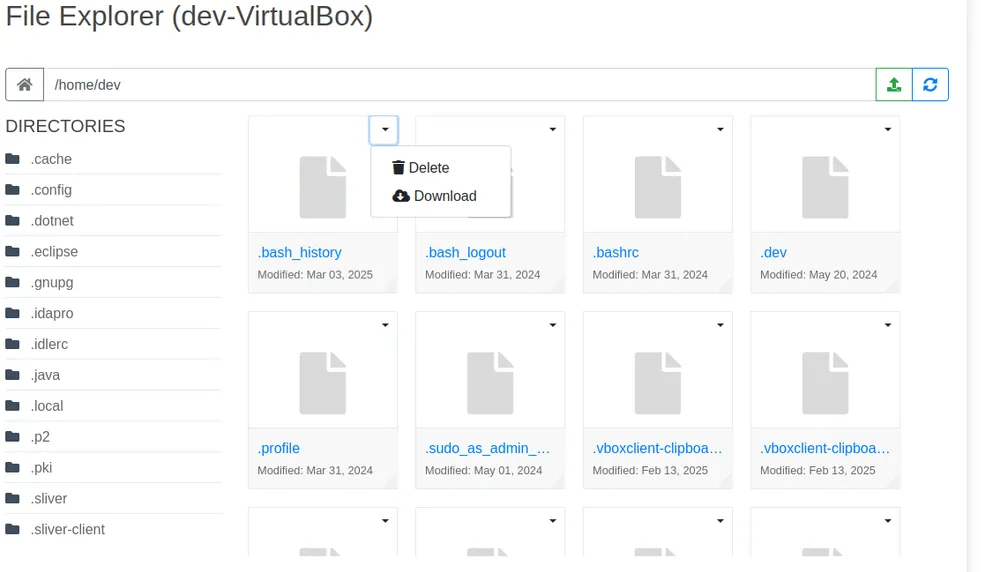

Le campagne recenti analizzate dal team Acronis TRU hanno rilevato tecniche di distribuzione che includono archivi compressi come NetworkAnalyzer.tar.gz, persistenza via crontab su Linux e offuscamento delle configurazioni mediante codifica Base64. Particolarmente sofisticato l’uso di interfacce di comando JSON con autenticazione JWT per mantenere il controllo remoto in modo silenzioso.

Alcune versioni recenti mascherano i file binari con strumenti noti per l’analisi delle reti e si installano come servizi persistenti, riuscendo così a eludere controlli superficiali. Questo rende Chaos RAT efficace in ambienti industriali e cloud-based, dove spesso i controlli endpoint sono meno stringenti rispetto a quelli tradizionali.

Vulnerabilità nel codice: attaccanti sotto attacco

Paradossalmente, alcune build di Chaos RAT analizzate contenevano vulnerabilità critiche, tra cui:

- CVE-2024-30850: esecuzione remota di comandi nel backend admin;

- CVE-2024-31839: vulnerabilità XSS nell’interfaccia web di controllo.

Queste falle rendono possibile prendere il controllo dello strumento stesso o interferire con l’operato degli attaccanti. Gli exploit relativi a queste vulnerabilità sono già noti in ambienti di ricerca, e rappresentano una curiosa inversione di ruoli: il malware può diventare, a sua volta, bersaglio.

Implicazioni strategiche: l’open-source diventa un arma

L’utilizzo di Chaos RAT da parte di gruppi criminali evidenzia la tendenza alla “weaponizzazione dell’open-source”, che si verifica quando progetti pubblici e trasparenti vengono riadattati per fini malevoli. Questo fenomeno aumenta l’ambiguità del contesto operativo, perché lo stesso strumento può essere utilizzato sia da amministratori legittimi che da attori ostili.

Gruppi come APT41, Blind Eagle e altri soggetti noti per le campagne di spionaggio economico hanno fatto largo uso di RAT personalizzati derivati da progetti open-source, proprio per diluire l’attribuzione e sfruttare l’abbondanza di codice accessibile.

Strategie di difesa: rilevamento e risposta in ambienti Linux

Secondo il team Acronis, la mitigazione efficace passa per:

- monitoraggio di processi sospetti come go build, crontab modificato, uso di systemctl in esecuzione automatica;

- ispezione dei pacchetti UPX compressi;

- rilevamento comportamentale integrato nei sistemi XDR;

- isolamento e ripristino tramite backup nei sistemi Linux compromessi.

I campioni individuati vengono classificati da Acronis come Trojan.Linux.ChaosRAT.A e correlati a oltre 80 IOC pubblicati, inclusi SHA256, IP malevoli e regole YARA disponibili nel report completo.

L’architettura in Go del malware offre compilazione incrociata semplice, adattabilità a ogni sistema operativo moderno e supporto multilingua. Le sue componenti modulari permettono la distribuzione rapida di payload aggiornati, rendendo difficile prevenirne l’attività con metodi tradizionali.

La presenza di Chaos RAT nelle infrastrutture critiche evidenzia la necessità di rafforzare la visibilità nei sistemi Linux, tradizionalmente meno monitorati rispetto a quelli Windows. Gli strumenti EDR e SIEM devono essere configurati per gestire eventi su OS multipli e integrati con threat intelligence specifica per tool open-source weaponizzati.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.