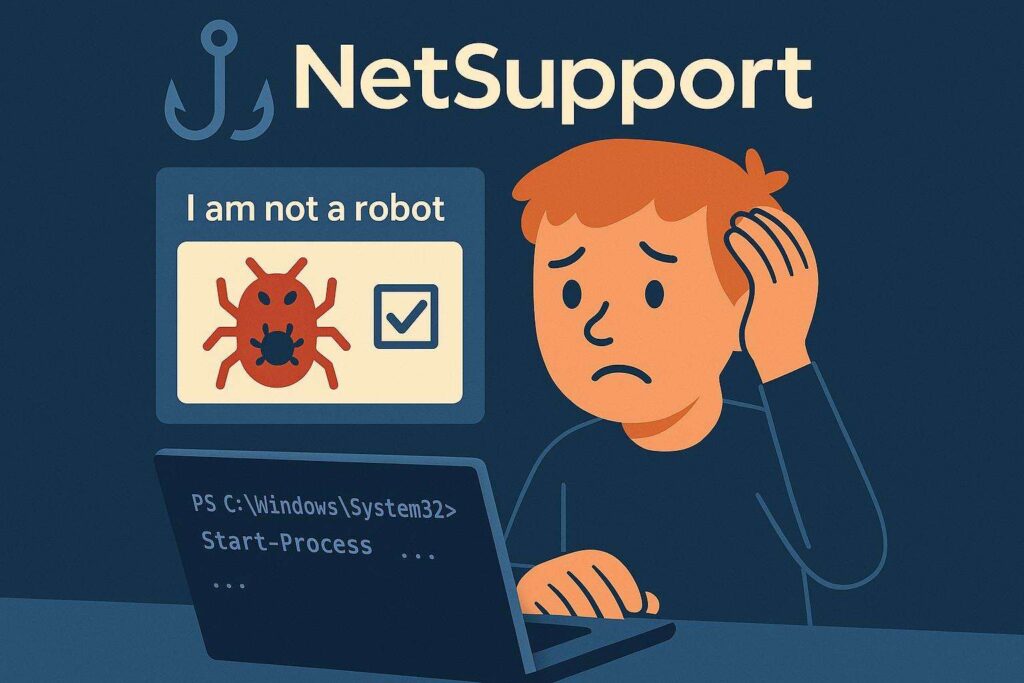

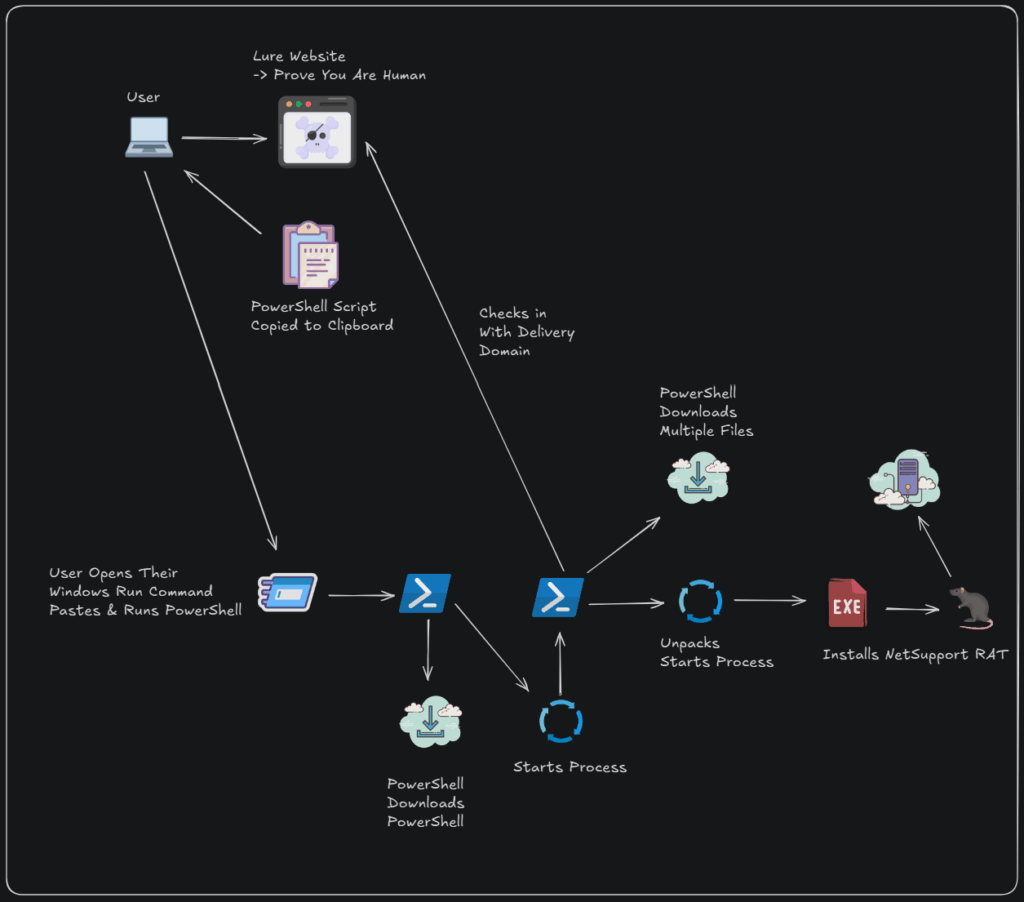

Una sofisticata campagna malevola documentata da DomainTools dimostra come gli attori delle minacce riescano a sfruttare la fiducia degli utenti per infettare i dispositivi Windows con il trojan ad accesso remoto NetSupport RAT. L’attacco si articola in più fasi, inizia da siti apparentemente affidabili e termina con la persistenza malware nel sistema della vittima. Alla base dell’inganno c’è l’uso di script PowerShell mascherati da CAPTCHA, che spingono l’utente a “dimostrare di essere umano” copiando un comando nel prompt di esecuzione di Windows.

Fase 1: Falsi siti Gitcodes e Docusign come vettori iniziali

L’infrastruttura malevola si basa su siti web fasulli che simulano servizi legittimi come Gitcodes (“#1 paste tool since 2002”) e Docusign. Le pagine mostrano interfacce familiari, complete di CAPTCHA falsi e interazioni simulate, per convincere l’utente che sia necessaria una verifica.

Il sito Gitcodes, ad esempio, ospita uno script PowerShell offuscato, che concatena stringhe per creare un dominio e esegue una web request al sito tradingviewtool[.]com. L’obiettivo iniziale è il download di un secondo script PowerShell, che richiama una catena di script successivi, fino all’installazione finale di NetSupport RAT.

Fase 2: Attacchi con Clipboard Poisoning

Nei falsi siti Docusign, viene mostrata una schermata CAPTCHA ingannevole che, al clic dell’utente, sfrutta il clipboard poisoning. Il sito copia automaticamente nella clipboard uno script PowerShell obliquamente codificato (con ROT13) che viene incollato e lanciato dal prompt “Esegui” di Windows (Win+R). L’utente, convinto di eseguire un’azione sicura, autoinfetta il proprio sistema.

Questo primo script scarica un file chiamato wbdims.exe da GitHub e crea una scorciatoia nella cartella Avvio, garantendo la persistenza al reboot. Le fasi successive, attivate tramite s.php?an=1 e s.php?an=2, scaricano ed eseguono jp2launcher.exe, un payload finale contenente NetSupport RAT.

Persistenza e comunicazioni con C2

Il malware, una volta installato, si registra nel Registro di Windows per garantire l’avvio automatico e contatta più server di comando e controllo (C2), tra cui mhousecreative[.]com e 170.130.55[.]203:443/fakeurl.htm. In alcune varianti, il RAT viene camuffato con nomi legittimi come “My Support” e contiene una versione legittima di 7zip per decomprimere i payload.

Spoofing e infrastrutture condivise

Gli attaccanti usano tecniche di spoofing avanzate e un’infrastruttura registrata tramite servizi comuni (Cloudflare, NameCheap), facilitando la replicazione dell’attacco su scala globale. Alcuni script e payload sono ospitati su Discord CDN e GitHub, rendendo difficile il blocco preventivo.

Esempi di domini utilizzati:

oktacheck.it[.]com/s.phployalcompany[.]net/s.phphubofnotion[.]com/steps.php

Esempi di payload:

sihost.exeesvchost.exeda GitHubNetflix.screSpotify.scrda Discord

Attribuzione e somiglianze con SocGholish

L’attribuzione diretta non è ancora confermata, ma sono emerse analogie con cluster di attività SocGholish, noti per usare JavaScript malevolo nei siti compromessi. Il payload finale, NetSupport Manager, è un software legittimo usato da diversi gruppi APT e cybercriminali (es. FIN7, STORM-0408).

Tecnica: multi-stage obfuscation

La campagna sfrutta un approccio multistadio altamente modulare:

- Primo script PowerShell obliquo nel clipboard.

- Download e lancio di un secondo script (

wbdims.exe). - Creazione persistenza con COM object e shortcut.

- Download di archivio zip contenente

jp2launcher.exe. - Lancio di ulteriori payload in sequenza.

- Avvio del NetSupport RAT e connessione ai server C2.

Ogni fase serve a eludere il rilevamento: signature-based tools e sandbox tendono a fallire nell’identificare ogni step isolato.

La campagna illustrata dimostra una sofisticazione crescente nelle minacce basate sull’interazione utente. Il meccanismo dell’“autoinfezione” tramite clipboard poisoning, unito alla familiarità di interfacce CAPTCHA, trasforma l’utente stesso nell’agente di installazione del malware. L’uso di siti clone, domini legittimamente registrati, servizi cloud diffusi e RAT open-source crea una catena difficile da bloccare per la sicurezza tradizionale.

Organizzazioni e utenti devono agire su più fronti:

- Educazione dell’utente sull’inganno dei “verifica identità” falsi.

- Restrizione dell’uso di PowerShell in ambienti non autorizzati.

- Monitoraggio attivo delle connessioni HTTP/HTTPS verso domini sospetti o poco noti.

- Controllo della clipboard in ambienti sensibili.

Il malware NetSupport, pur derivando da un software legittimo, resta uno degli strumenti più abusati per il controllo remoto e la raccolta dati. La diffusione tramite metodi “ingannevoli ma volontari” ne moltiplica l’efficacia.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.