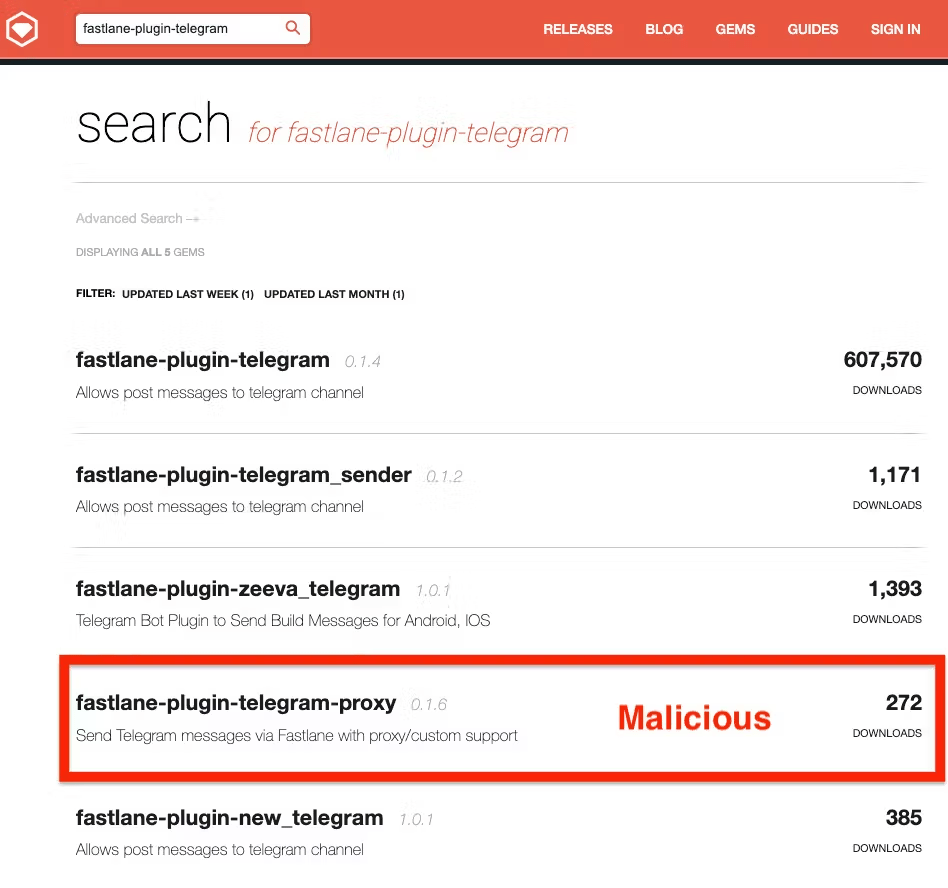

Due pacchetti Ruby apparentemente innocui, denominati fastlane-plugin-telegram-proxy e fastlane-plugin-proxy_teleram, sono emersi sulla piattaforma RubyGems nei giorni immediatamente successivi al blocco nazionale di Telegram imposto dal governo vietnamita. Dietro l’apparente intento di fornire una soluzione proxy utile agli sviluppatori, si nasconde invece una sofisticata operazione di esfiltrazione dati. Questi pacchetti malevoli, progettati per sostituire silenziosamente i plugin legittimi usati per l’integrazione tra Fastlane e Telegram, dirottano le comunicazioni API verso un server controllato da un attore sconosciuto, raccogliendo token, messaggi e allegati usati nei processi di rilascio software.

L’attacco alla catena di fornitura come tecnica di opportunismo geopolitico

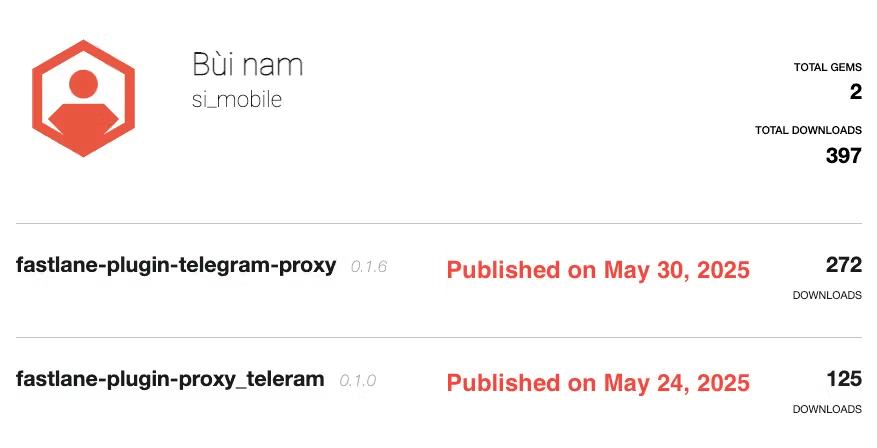

L’evento scatenante risiede in un contesto geopolitico: la censura imposta su Telegram in Vietnam. Il blocco ha indotto una corsa alla ricerca di soluzioni di aggiramento da parte di sviluppatori e aziende locali. I due pacchetti, pubblicati rispettivamente il 24 e il 30 maggio 2025, sono stati concepiti per apparire come strumenti legittimi destinati a ripristinare le funzionalità di notifica Telegram nei flussi di lavoro CI/CD compromessi dalla censura. Tuttavia, il codice presente nei gem contraffatti presenta una differenza cruciale: l’endpoint delle API Telegram non punta più al dominio ufficiale, bensì a un server proxy ospitato su Cloudflare Workers, controllato dall’autore del pacchetto.

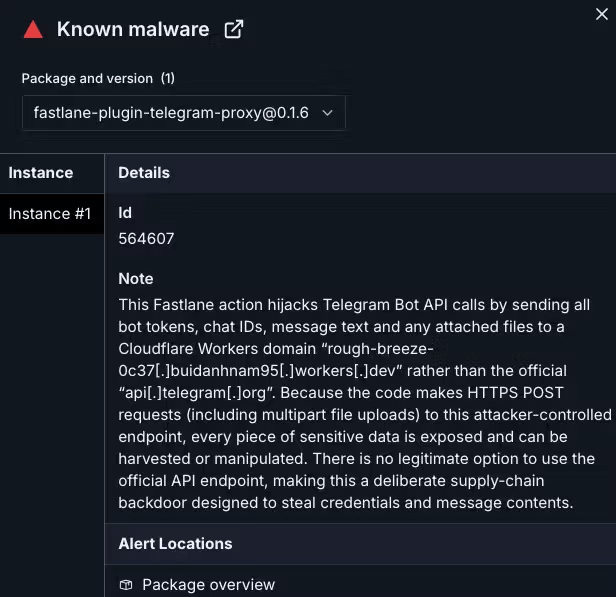

Questa manomissione consente all’attaccante di intercettare tutte le comunicazioni: i token bot che forniscono accesso totale, gli identificativi delle chat, i testi e i file trasmessi. Si tratta di un attacco semplice nella realizzazione – una riga di codice modificata – ma estremamente efficace. Il comportamento del pacchetto resta inalterato all’esterno, garantendo risposte valide e quindi eludendo facilmente strumenti di analisi statica o automatizzata.

L’infrastruttura del proxy: opacità e assenza di controlli

La destinazione del traffico viene instradata verso rough-breeze-0c37[.]buidanhnam95[.]workers[.]dev, un endpoint apparentemente innocuo. Sebbene la sua homepage affermi di non archiviare né manipolare dati, tale dichiarazione non è verificabile. I Cloudflare Workers non espongono il codice sorgente al pubblico, e l’operatore del proxy può modificare o loggare qualunque informazione senza alcuna restrizione. Nessuna configurazione utente consente di disabilitare questa funzionalità; l’uso del proxy è forzato e automatico.

Questa architettura rende l’attacco invisibile agli occhi dell’utente e consente una persistenza silenziosa. I token Telegram, una volta esposti, restano validi fino a revoca manuale. Nessuna geolocalizzazione o condizione contestuale limita l’impatto al solo Vietnam: qualsiasi sistema in cui vengano installati i pacchetti malevoli è vulnerabile, indipendentemente dalla provenienza geografica o dal tipo di progetto.

Ingegneria sociale tramite typosquatting e falsa reputazione

La strategia dell’attore include una sofisticata tecnica di typosquatting, basata su lievi variazioni nominali rispetto al plugin autentico (telegram diventa teleram, oppure si aggiunge il suffisso -proxy). Inoltre, per dare credibilità ai pacchetti, il profilo su RubyGems dell’autore punta a un repository GitHub che riproduce fedelmente il plugin legittimo, mascherandone l’origine. Anche il file README viene copiato integralmente, così da non sollevare sospetti durante una consultazione superficiale.

Si tratta di un approccio che sfrutta l’abitudine e la fretta degli sviluppatori, i quali raramente verificano ogni dettaglio del pacchetto che stanno installando. Un meccanismo che opera grazie alla fiducia implicita riposta nei sistemi di distribuzione e nella familiarità con determinati nomi o formati.

Implicazioni per il ciclo di vita del software

Il danno potenziale è profondo. Fastlane è integrato in numerosi processi automatizzati che coinvolgono asset critici: chiavi di firma, variabili d’ambiente, pacchetti binari pronti per il rilascio. Un attore in grado di accedere a questi dati può, nei casi peggiori, manomettere build, firmare codice malevolo con certificati autentici o rubare credenziali infrastrutturali.

È importante sottolineare che gli attacchi alla supply chain non sono un’ipotesi remota, ma una realtà concreta e crescente. L’evoluzione dei flussi DevOps ha aumentato la superficie d’attacco, trasformando i tool di automazione in vettori preferenziali per esfiltrazione e persistente compromissione.

La risposta del settore e misure correttive urgenti

Al momento della pubblicazione, entrambi i pacchetti erano ancora disponibili su RubyGems. Socket, l’organizzazione di ricerca che ha scoperto la campagna, ha avviato le procedure per la rimozione. Nel frattempo, si consiglia a tutti gli sviluppatori che abbiano utilizzato questi plugin di:

- Rimuoverli immediatamente.

- Ruotare ogni token Telegram associato.

- Revisionare e ricostruire ogni pipeline in cui sono stati installati.

- Bloccare traffico verso domini

.workers.devsospetti tramite policy di rete.

Oltre alla risposta puntuale, è auspicabile un cambio di paradigma: i repository pubblici di pacchetti non possono più essere considerati intrinsecamente sicuri. Serve un controllo versionale più stretto, integrazione di scanner comportamentali nei processi CI, e una maggiore consapevolezza da parte della comunità di sviluppo.

Questo attacco rappresenta un caso esemplare di strumentalizzazione del contesto geopolitico per finalità cybercriminali, combinando pratiche di typosquatting, ingegneria sociale, e manipolazione silente di una componente critica del ciclo DevOps. La falsificazione di un plugin ampiamente diffuso come Fastlane Telegram, unita alla sostituzione invisibile dell’endpoint API, dimostra come la fiducia cieca nei pacchetti open-source possa diventare un pericoloso punto d’ingresso.

L’esfiltrazione di credenziali, file e segreti ambientali attraverso un proxy mascherato è una minaccia concreta e urgente. Non bastano misure reattive: serve un ripensamento dell’intero processo di integrazione continua, ponendo al centro trasparenza, auditabilità e controllo dell’origine del codice.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.