L’Italia è nuovamente bersaglio di campagne malware mirate, come confermato da CERT-AGID e da fonti internazionali. Nella settimana tra il 31 maggio e il 6 giugno, sono state registrate 47 campagne malevole, con 20 mirate a bersagli italiani e altre 27 di interesse generale. Tra le minacce più significative spicca il loader MintsLoader, riapparso in una nona ondata di attacchi che sfrutta la tempistica post-festiva e le caselle PEC compromesse. Parallelamente, negli Stati Uniti, la società Optima Tax Relief è stata colpita da un ransomware a doppia estorsione, con la pubblicazione di 69 GB di dati riservati da parte del gruppo Chaos.

MintsLoader: attacco post-festivo sfrutta PEC e link JavaScript offuscati

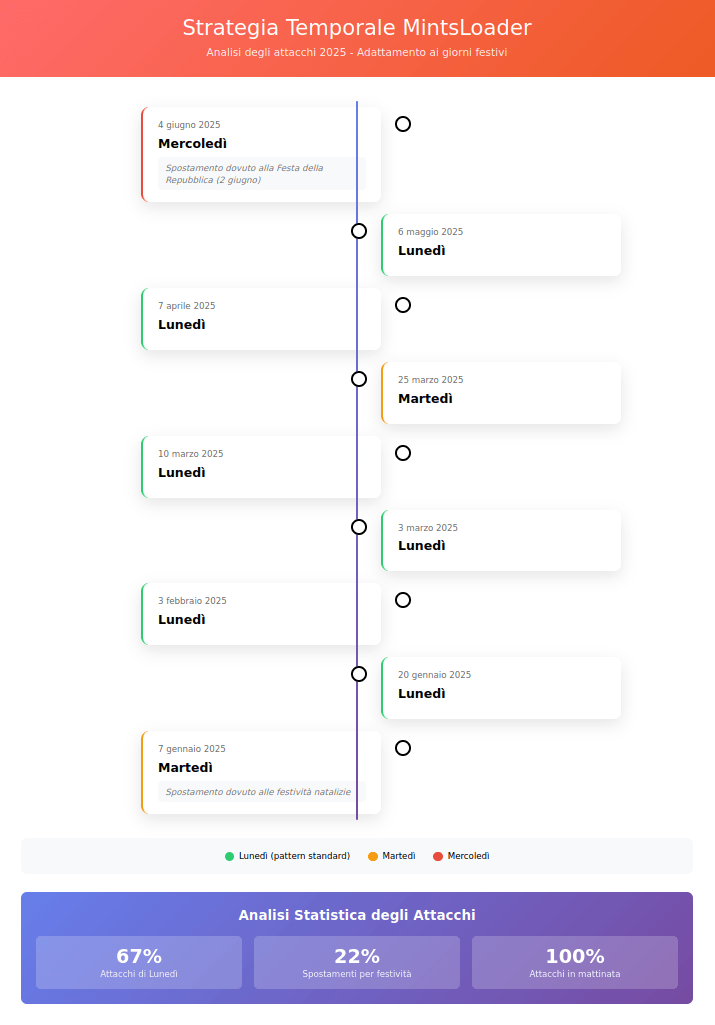

Il 4 giugno 2025 è stata individuata una nuova campagna MintsLoader che rappresenta il nono episodio dall’inizio dell’anno. A differenza delle precedenti, incentrate principalmente sul lunedì, l’ultima ondata è partita di mercoledì, segno di un’attenta pianificazione strategica. La festività del 2 giugno ha spostato il primo giorno lavorativo utile alla riapertura delle caselle PEC, canale sfruttato per l’invio di email con link malevoli.

Il meccanismo della campagna segue un modello consolidato:

– Invio di email tramite caselle PEC compromesse

– Contenuti mascherati da comunicazioni di pagamento o urgenze lavorative

– Link a file JavaScript offuscati ospitati su server esterni

– Attivazione dinamica dei domini malevoli tramite DGA (Domain Generation Algorithm)

– Distribuzione dei payload tramite PowerShell, con rilascio mirato nelle ore lavorative

L’obiettivo principale è l’installazione di infostealer, malware progettati per rubare credenziali, sessioni web e dati sensibili dai dispositivi aziendali.

La campagna evidenzia l’adattamento degli attori malevoli alle abitudini lavorative italiane, colpendo preferibilmente quando l’utente torna attivo dopo un periodo di inattività, come weekend lunghi o festività nazionali.

Remcos, FormBook, SnakeKeylogger: le famiglie malware più attive in Italia

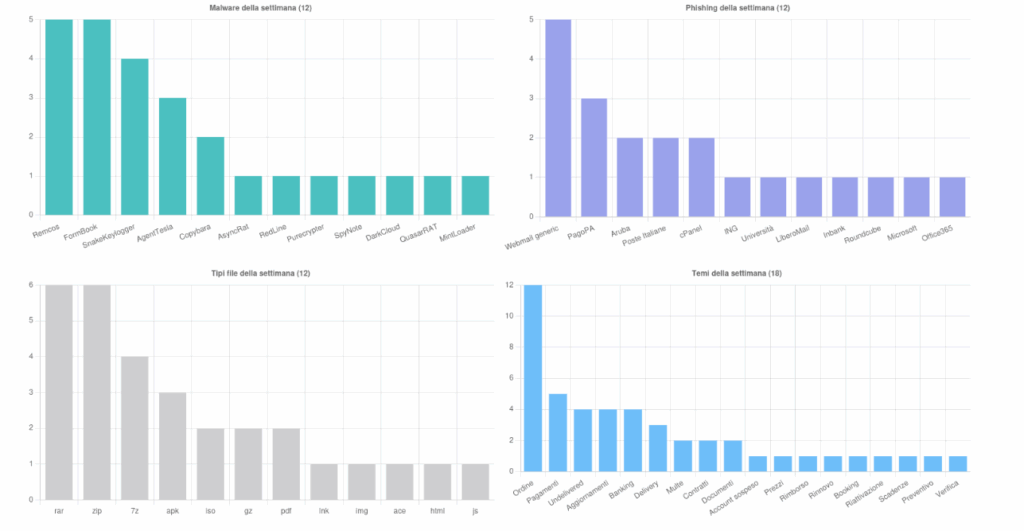

Secondo il riepilogo settimanale del CERT-AGID, sono state individuate 12 famiglie malware differenti nella settimana analizzata. Le campagne hanno sfruttato temi di comunicazione ingannevoli come ordini, fatture, aggiornamenti account e messaggi non consegnati. In particolare:

– Remcos è stato distribuito in cinque campagne, due delle quali mirate specificamente a destinatari italiani

– FormBook è apparso in cinque campagne generiche, diffuso tramite allegati ZIP, RAR e ACE

– SnakeKeylogger è stato impiegato in quattro campagne a tema pagamenti e ordini

– AgentTesla, PureCrypter, AsyncRat e QuasarRAT hanno mantenuto una presenza costante in contesti misti

È rilevante notare che molti messaggi fraudolenti hanno sfruttato allegati compressi e formati ISO, IMG o 7Z, aumentando la capacità di elusione dei controlli automatici nei gateway email.

Il CERT ha anche documentato una campagna phishing contro l’Università di Padova, che simulava una comunicazione ufficiale per l’aggiornamento dell’account istituzionale, con una pagina clone per il furto delle credenziali. L’ateneo è stato informato e i domini malevoli sono stati segnalati per la rimozione.

Attacco ransomware a Optima Tax Relief: esfiltrati 69 GB di dati sensibili

Sul fronte internazionale, è stato confermato un attacco ransomware contro Optima Tax Relief, società californiana che fornisce assistenza fiscale a privati e aziende. Il gruppo Chaos, noto per operazioni a doppia estorsione, ha rivendicato l’attacco attraverso il proprio data leak site, pubblicando oltre 69 GB di dati sottratti durante l’infiltrazione.

L’azienda ha dichiarato di aver rilevato l’attacco il 27 febbraio 2025, con una risposta interna immediata volta a contenere la compromissione. Tuttavia, i dati sono stati pubblicati solo a inizio giugno, segnale che le trattative per il pagamento del riscatto potrebbero non aver avuto esito positivo. Tra i documenti resi pubblici figurano:

– dati anagrafici e fiscali di clienti statunitensi

– comunicazioni riservate con l’IRS (Internal Revenue Service)

– contratti legali e registri interni

– credenziali e file personali di dipendenti

L’impatto sulla privacy è significativo, poiché molte delle informazioni pubblicate rientrano nella definizione di PII (Personally Identifiable Information) tutelate da normative statunitensi come il CCPA. Le autorità federali stanno valutando se l’incidente configuri violazioni formali degli obblighi di notifica e protezione dei dati.

Chaos: gruppo in evoluzione con legami alle infrastrutture underground

Il gruppo Chaos, nato come fork del progetto Yashma (una reimplementazione di Ryuk), è noto per la capacità di personalizzare il payload ransomware in funzione del target. L’attacco a Optima mostra una fase di esfiltrazione dati estesa, seguita da crittografia selettiva dei file, probabilmente per evitare danni irreversibili a documenti di valore legale, allo scopo di massimizzare la pressione psicologica.

Chaos utilizza un C2 distribuito e segmentato, basato su server rotanti e proxy di oscuramento, che rendono difficile la tracciabilità in tempo reale. La loro piattaforma di pubblicazione è ospitata su domini onion accessibili via Tor, ed è protetta da sistemi CAPTCHA e autenticazioni multilivello.

Le tecniche di esfiltrazione impiegate includono l’uso di strumenti come rclone, WinSCP scriptato e tunnel cifrati attraverso Reverse SSH. L’infrastruttura è costruita per resistere a blocchi DNS e DNS sinkhole, rendendo complicato l’uso di countermeasures automatiche.

Implicazioni per il settore fiscale e legale

L’attacco a Optima rappresenta un alert per tutte le aziende che gestiscono dati tributari, previdenziali o legali, in quanto dimostra che non solo gli istituti finanziari ma anche i provider di consulenza fiscale sono bersagli ad alta priorità. La combinazione di:

– database centralizzati

– documentazione sensibile

– termini fiscali vincolanti

rende queste aziende particolarmente vulnerabili a ricatti digitali e pubblicazione punitiva, soprattutto nel periodo pre-dichiarazione.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.