Un gruppo di cybercriminali avanzati ha condotto un’estesa campagna di phishing contro aziende e utenti Windows a Taiwan, secondo quanto rilevato da FortiGuard Labs nei primi mesi del 2025. L’attacco utilizza un malware modulare, basato su HoldingHands RAT e conosciuto anche come Gh0stBins, con l’obiettivo di rubare informazioni sensibili e mantenere un accesso persistente ai sistemi infetti.

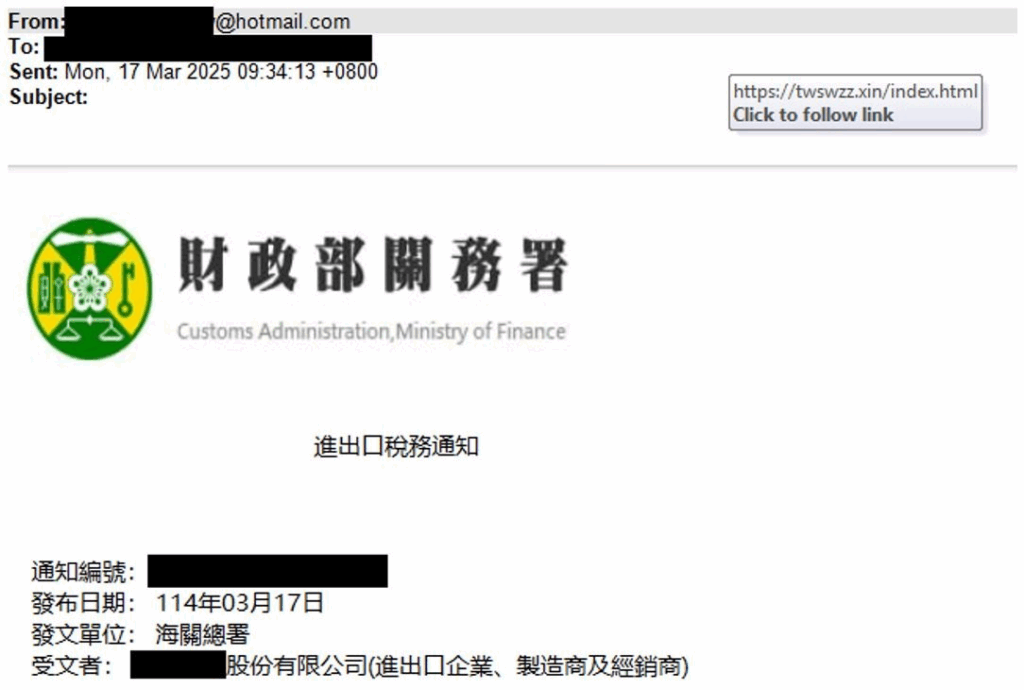

Strategia di attacco: phishing mascherato da comunicazioni ufficiali

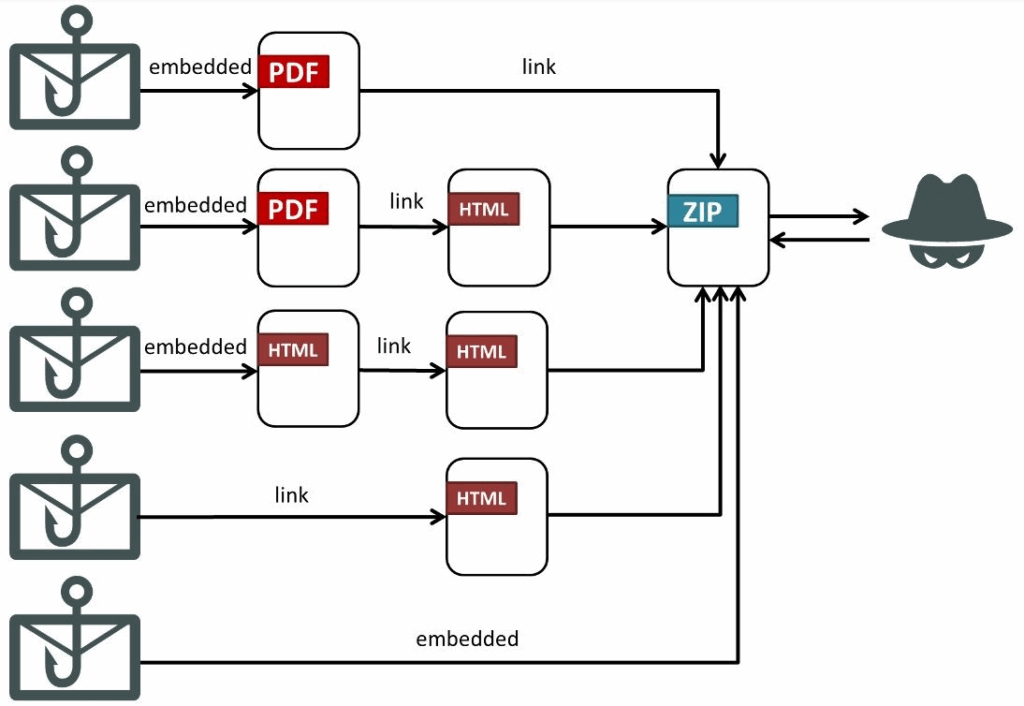

La prima ondata è stata identificata a gennaio 2025 con email false attribuite al National Taxation Bureau di Taiwan. Gli allegati HTML e PDF contenevano collegamenti che reindirizzavano a file ZIP protetti da password, spesso mascherati da documenti fiscali. La protezione tramite password ostacolava le analisi statiche automatiche.

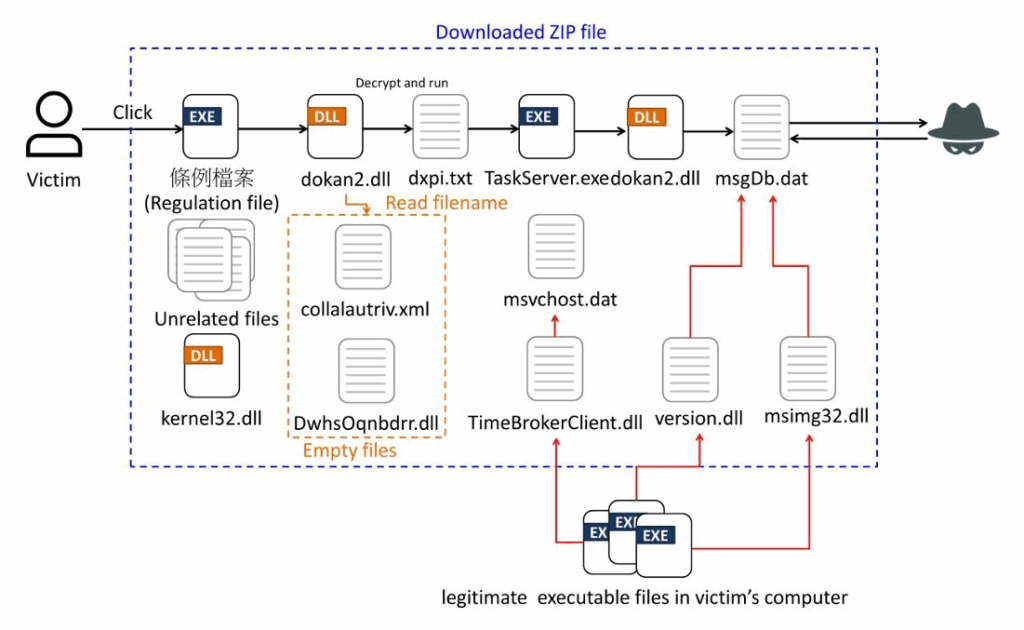

I file ZIP contenevano eseguibili legittimi usati per il side-loading di DLL malevole, tra cui dokan2.dll, impiegata per caricare shellcode cifrato e avviare il processo di infezione.

Tecniche di evasione e privilegio

Il malware impiega verifiche anti-VM, rilevando l’ambiente virtuale tramite controllo della RAM disponibile (uscendo se inferiore a 8 GB). Per ottenere privilegi elevati, simula servizi come WinLogon e TrustedInstaller, abilitando SeDebugPrivilege e impersonando thread con accessi elevati.

Il processo crea un indicatore di infezione nel registro (SOFTWARE\MsUpTas) e deposita ulteriori componenti in percorsi come C:\Program Files (x86)\WindowsPowerShell\Update.

Comunicazione con il C2 e moduli secondari

Il file msgDb.dat, cuore del malware, gestisce la raccolta di informazioni (IP, nome utente, CPU, RAM, OS, ecc.) e invia pacchetti di heartbeat al server C2 ogni tre minuti. Usa comandi strutturati esadecimali per ricevere istruzioni o scaricare nuovi moduli come:

• rd / rd_dxgi: desktop remoto

• filemgr: gestore file

Questi moduli vengono scaricati progressivamente e eseguiti solo se il processo chiamante corrisponde a condizioni specifiche (es. svchost.exe, LINE.exe, WeChat.exe), riducendo il rischio di analisi esterne.

Varianti e versioni semplificate del malware

I file DLL e binari rinominati (es. TimeBrokerClient.dll, version.dll, msimg32.dll) nascondono shellcode cifrati, attivati solo in presenza di parametri di esecuzione validi e assenza di antivirus come Kaspersky. Alcune versioni contengono la dicitura cinese “jingjianban”, che indica versioni lite del malware HoldingHands, presumibilmente più agili o meno rilevabili.

Obiettivo e diffusione

L’attacco ha colpito esclusivamente sistemi Windows e ha coinvolto organizzazioni taiwanesi, suggerendo una possibile motivazione geopolitica o industriale. Il malware funge da piattaforma di controllo remoto per distribuire ulteriori payload, rubare dati o orchestrare movimenti laterali in rete.

Difese e mitigazioni proposte

Fortinet conferma che il malware è rilevabile dai prodotti FortiGuard, inclusi FortiGate, FortiMail, FortiClient e FortiEDR. I file malevoli sono classificati come:

• PDF/Agent.A6DC!tr.dldr

• W64/ShellcodeRunner.ARG!tr

• W64/Agent.FIN!tr

• W64/HHAgent.BEE8!tr

Inoltre, il servizio CDR (Content Disarm and Reconstruction) può neutralizzare macro pericolose nei documenti allegati. Si consiglia di seguire il modulo FCF (Fortinet Certified Fundamentals) per una formazione gratuita in cybersecurity di base, incentrata su come riconoscere e reagire agli attacchi di phishing.

La campagna attribuita al malware HoldingHands mostra una notevole sofisticazione operativa, con l’uso di tecniche di evasione avanzate, strutture modulari e comunicazioni cifrate con server C2. L’impiego di elementi legittimi, file camuffati, e moduli scaricabili post-infezione indica una capacità adattiva e una chiara escalation nella complessità dei RAT in circolazione. Questo conferma la necessità per le organizzazioni, soprattutto in aree sensibili come Taiwan, di adottare strategie di rilevamento comportamentale e aggiornamenti proattivi di tutti gli strumenti di difesa.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.