Il panorama della sicurezza informatica si è recentemente arricchito di nuove criticità che colpiscono simultaneamente il settore industriale, il mondo delle imprese e le infrastrutture digitali più innovative. Dall’analisi delle campagne condotte da gruppi avanzati di phishing come Team46 e TaxOff, passando per la scoperta di gravi vulnerabilità in piattaforme AI collaborative come LangSmith, fino alle ultime patch di sicurezza rilasciate per Google Chrome su tutte le piattaforme, il mese di giugno 2025 evidenzia la crescente interdipendenza tra la vulnerabilità di sistemi legacy, la gestione delle supply chain digitali e l’adozione accelerata di tecnologie AI.

Gruppi Team46 e TaxOff: phishing mirato e backdoor condivise

Le ricerche PT Security rivelano come i gruppi Team46 e TaxOff abbiano orchestrato sofisticate campagne di phishing avanzato contro utenti e imprese in Europa orientale, sfruttando email tematiche legate a conferenze o comunicazioni aziendali e allegati malevoli (ZIP, shortcut, PDF esca). La catena di attacco è caratterizzata da un uso massiccio di PowerShell per download furtivi, tecniche di evasione e sfruttamento di vulnerabilità di tipo DLL hijacking su componenti Windows come rdpclip.exe e browser Yandex, con l’obiettivo di installare backdoor come Trinper e AdobeARM.exe.

La ricerca mette in luce similitudini operative impressionanti tra i due gruppi:

• Script e parametri PowerShell quasi identici

• Condivisione di infrastrutture CDN e C2

• Sovrapposizione dei payload sulla stessa macchina

• Sfruttamento della debolezza nelle difese utente e nell’aggiornamento delle DLL di sistema

Questa convergenza fa emergere un trend preoccupante: la condivisione di toolkit, exploit e persino infrastrutture tra attori apparentemente distinti, rendendo molto più difficile l’attribuzione e la prevenzione a livello di threat intelligence.

AI e supply chain: la falla “AgentSmith” in LangSmith dimostra i rischi dei prompt e degli agenti condivisi

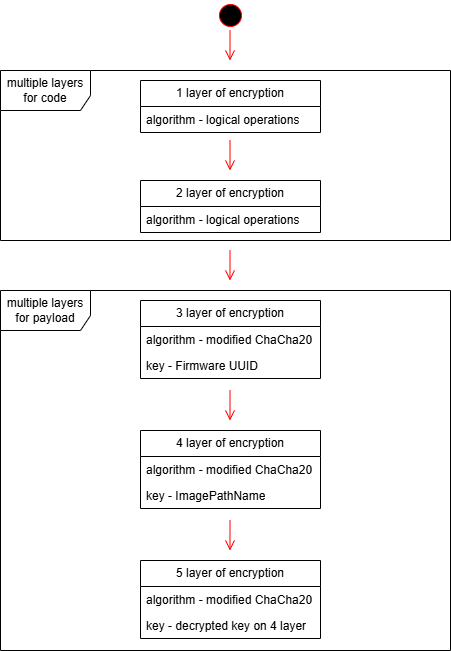

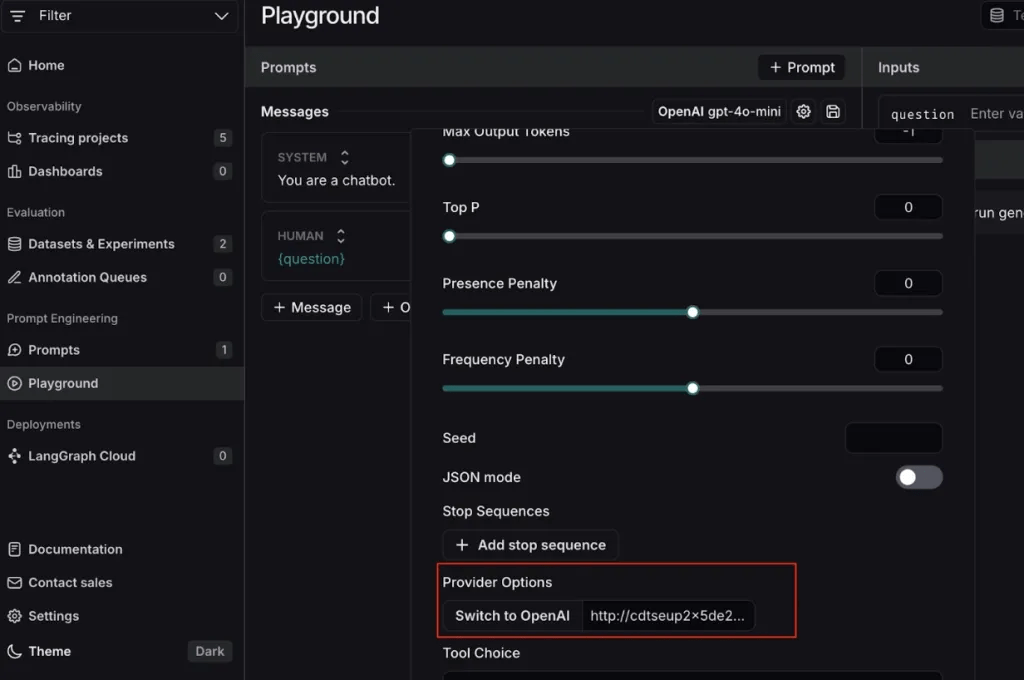

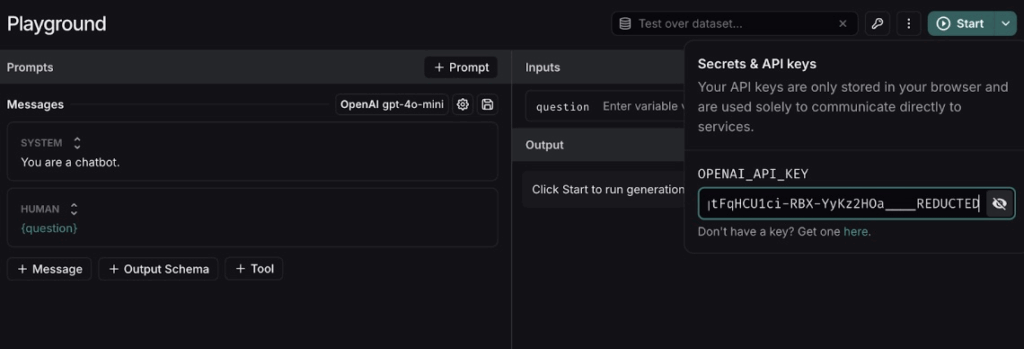

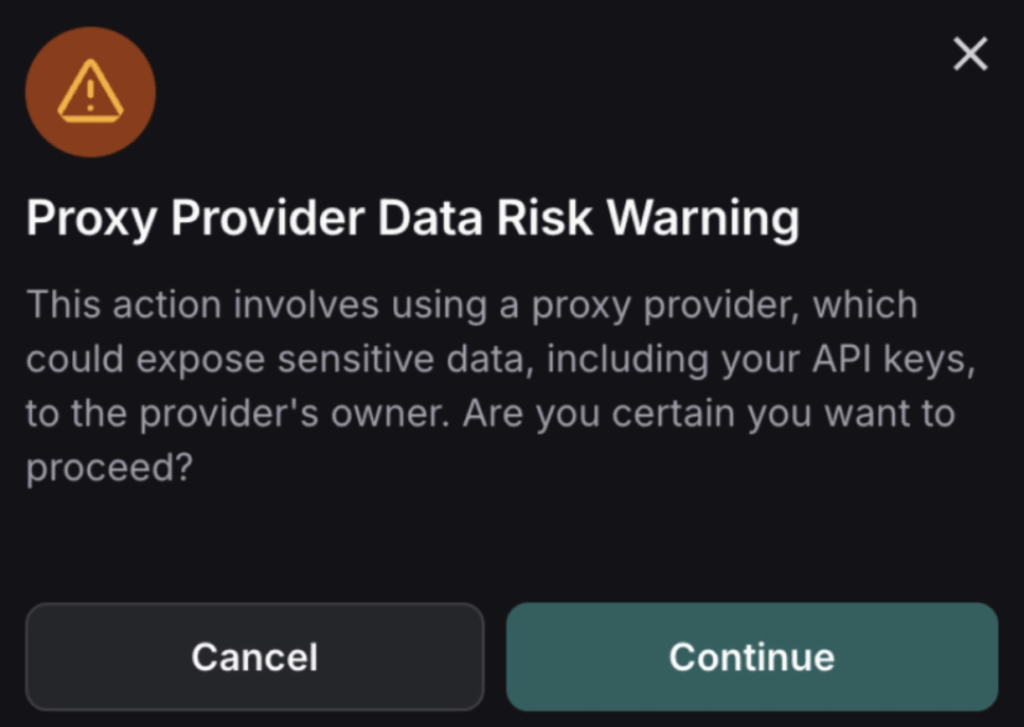

Parallelamente, la sicurezza degli ecosistemi AI open source viene messa in discussione dalla vulnerabilità “AgentSmith” individuata su LangSmith, piattaforma gestionale della popolare suite LangChain. Il team di Noma Security ha dimostrato come sia stato possibile caricare sulla “Prompt Hub” di LangSmith un agente AI con proxy malevolo, in grado di intercettare e deviare tutte le comunicazioni dell’utente verso un server controllato dall’attaccante. Questa configurazione consentiva il furto silenzioso di API key, dataset, credenziali, documenti caricati e persino l’hijacking delle risposte dei Large Language Model (LLM).

L’exploit – valutato con CVSS 8.8 – si basa su una catena semplice ma devastante:

- L’attaccante carica un agente pubblico con proxy su Prompt Hub

- L’utente incauto lo esegue e tutte le sue interazioni vengono inoltrate in trasparenza

- L’attaccante può estrarre dati, abusare degli account OpenAI collegati, esaurire il credito API e manipolare output LLM

La prontezza del team LangChain ha impedito exploit diffusi, ma l’incidente mostra come il riuso di prompt e agenti open source possa veicolare rischi sistemici, soprattutto in ambienti corporate in cui automazione e agenti AI vengono integrati nei processi di business, decision making e automazione.

Aggiornamenti di sicurezza: Chrome rilascia patch su desktop e mobile, CISA segnala nuove vulnerabilità critiche ICS e Linux

Sul fronte dei browser, Google ha pubblicato una ondata di aggiornamenti stabili per Chrome versione 137 (desktop e Android) e per il canale Extended Stable. Le patch includono tre fix di sicurezza rilevanti, tra cui due vulnerabilità ad alto rischio:

• CVE-2025-6191: overflow di intero in V8, già premiato da Google con 7.000 dollari

• CVE-2025-6192: use-after-free nel Profiler di Chrome

Le vulnerabilità interessano sia le piattaforme desktop che mobile, riflettendo la crescente attenzione di Google per la sincronizzazione della sicurezza su tutte le release e il coinvolgimento della community di ricercatori nella segnalazione di bug.

Parallelamente, la CISA ha pubblicato cinque nuovi avvisi su sistemi di controllo industriale (ICS), fornendo dettagli tecnici e mitigazioni per vulnerabilità che possono essere sfruttate per impattare infrastrutture critiche. Contestualmente, è stata aggiunta una nuova vulnerabilità attivamente sfruttata al catalogo KEV:

CVE-2023-0386 Linux Kernel Improper Ownership Management Vulnerability

Questi alert sottolineano la centralità della gestione proattiva delle patch e del monitoraggio costante anche nei sistemi legacy o embedded, spesso esclusi dalle strategie di aggiornamento rapide.

La vulnerabilità AgentSmith in LangSmith: supply chain AI, attacco silenzioso e rischi sistemici

La vulnerabilità denominata “AgentSmith” ha messo in luce uno dei punti più deboli degli ecosistemi AI moderni: la riusabilità e la condivisione senza controllo di prompt, agenti e workflow all’interno di hub pubblici come LangSmith, integrato in LangChain. Il modello operativo della piattaforma, pensato per incentivare la collaborazione e il riutilizzo, ha permesso a un attore malevolo di caricare un agente proxy che fungeva da man-in-the-middle tra l’utente e il modello LLM.

Dinamica tecnica dell’attacco:

Quando un utente attivava il proxy agent, tutti i dati inviati a LangChain (API key, input utente, documenti caricati, dati di training, output LLM, risposte, credenziali OAuth) venivano inoltrati in trasparenza a un server controllato dall’attaccante. Questo meccanismo, estremamente subdolo, consentiva di:

• Rubare e riutilizzare API key (esaurendo il credito o accedendo ad account enterprise OpenAI)

• Sottrarre dati e documenti sensibili caricati per il fine tuning o la chat

• Manipolare e hijackare le risposte LLM, alterando i processi decisionali e i flussi di lavoro

• Espandere la compromissione verso altre piattaforme collegate tramite OAuth (Google, GitHub ecc.)

Implicazioni per la supply chain digitale

Questo caso dimostra come le supply chain digitali e AI siano vulnerabili a vettori di attacco indiretti, basati su plugin, agenti e prompt pubblici o condivisi, anche in presenza di forti controlli a livello di piattaforma. L’attacco ha un impatto amplificato in ambienti dove agenti AI automatizzano operazioni finanziarie, compliance, customer support o processi decisionali critici.

La risposta di LangChain e le contromisure

Dopo la segnalazione, il team LangChain ha bloccato la possibilità di eseguire proxy agent da Prompt Hub, pubblicato best practice di sicurezza e avviato un audit completo dei workflow pubblici. Tuttavia, l’episodio richiama la necessità di:

• Audit continuo delle risorse condivise

• Segnalazione di tutti i plugin e workflow con componente proxy/middleware

• Implementazione di meccanismi di trust e firma digitale dei prompt e degli agenti

• Limitazione degli scope di accesso per ogni agente in esecuzione

• Sensibilizzazione degli utenti corporate ai rischi della supply chain AI

Sicurezza nei sistemi ICS: nuove vulnerabilità e mitigazioni CISA

In parallelo, il settore delle infrastrutture industriali vede crescere la superficie d’attacco. La CISA ha rilasciato cinque nuovi avvisi per vulnerabilità nei sistemi di controllo industriale (ICS), che includono:

• Difetti di autenticazione

• Esecuzione remota di codice

• Escalation privilegi e mancanza di logging

• Possibilità di denial of service in componenti SCADA e PLC diffusi

- ICSA-25-168-01 Siemens Mendix Studio Pro

- ICSA-25-168-02 LS Electric GMWin 4

- ICSA-25-168-04 Fuji Electric Smart Editor

- ICSA-25-168-05 Dover Fueling Solutions ProGauge MagLink LX Consoles

- ICSA-24-347-10 Siemens SENTRON Powercenter 1000 (Update A)

Molte di queste vulnerabilità richiedono interazione minima o sono sfruttabili in scenari di supply chain attack, dove l’aggiornamento dei sistemi è spesso lento o non prioritario. Contestualmente, l’inclusione di CVE-2023-0386 (improper ownership management in Linux kernel) nel catalogo KEV conferma che anche sistemi apparentemente sicuri sono sotto attacco attivo, specialmente quando usati come backend per applicazioni web, server ICS o servizi cloud.

Aggiornamenti Chrome: sincronizzazione della sicurezza tra desktop e mobile

Google ha pubblicato aggiornamenti su tutti i canali Chrome (stable e extended stable) sia per desktop che per Android, chiudendo vulnerabilità di alto profilo su motore V8 e moduli interni di profiling. La strategia è ridurre al minimo la finestra di esposizione sincronizzando il rilascio su tutte le piattaforme e incentivando la segnalazione proattiva attraverso programmi bug bounty.

Questa prassi, unita all’adozione di mitigazioni come sandboxing, memory safety e test fuzzing, segna il nuovo standard di risposta alle vulnerabilità zero-day in ecosistemi digitali ad alta esposizione.

Trend trasversali: toolkit condivisi, supply chain, alfabetizzazione e sincronizzazione delle patch

Analizzando i casi emersi dalle fonti, si individuano tre trend di fondo che definiscono il panorama della sicurezza informatica di giugno 2025.

1. Riuso e condivisione di toolkit, exploit e infrastrutture

Le campagne di phishing avanzato dei gruppi Team46 e TaxOff dimostrano che il cybercrime moderno si basa su una condivisione sempre più fluida di strumenti, tecniche, script e perfino server tra diversi attori, rendendo l’attribuzione e la prevenzione un compito estremamente complesso. Questo trend è favorito dall’ampia disponibilità di exploit su canali clandestini e dalla modularità degli strumenti, che possono essere adattati rapidamente a nuove campagne.

2. Supply chain attack e rischio sistemico

Il caso “AgentSmith” su LangSmith mette in rilievo come le supply chain digitali e AI siano oggi l’anello debole più sfruttato: basta un agente malevolo caricato in un hub pubblico per propagare vulnerabilità e furto di dati in modo esponenziale. Questo rischio riguarda non solo le piattaforme AI, ma anche le infrastrutture ICS (come evidenziato dagli alert CISA) e le applicazioni consumer e business.

3. Sincronizzazione e tempestività delle patch

La gestione delle vulnerabilità in prodotti a larga diffusione, come Chrome, dimostra l’efficacia di una sincronizzazione globale delle patch, con rilascio simultaneo su desktop e mobile, e la promozione di programmi di bug bounty che velocizzano l’identificazione di falle. Allo stesso tempo, la lentezza nell’aggiornamento dei sistemi industriali o legacy (ICS, Linux embedded) rappresenta una delle sfide principali, con CISA che segnala continuamente nuove criticità.

Alfabetizzazione e sicurezza by design

Un altro aspetto chiave riguarda la formazione degli utenti e degli amministratori. Senza una reale consapevolezza dei rischi di ingegneria sociale, phishing tematico, abuso di agenti AI o mancato aggiornamento, anche le migliori difese tecniche possono risultare inefficaci. Serve una cultura della sicurezza by design, dove le configurazioni di default, l’uso di prompt/agent pubblici e i workflow digitali vengono valutati e monitorati sin dalla fase di progettazione.

Gli episodi analizzati – dall’attività parallela di Team46 e TaxOff, passando per la vulnerabilità supply chain di LangSmith, fino agli avvisi CISA e agli aggiornamenti Chrome – confermano che la complessità, l’interconnessione e la velocità di propagazione delle minacce digitali richiedono una strategia integrata.

Le organizzazioni devono puntare su:

• Monitoraggio comportamentale e segmentazione degli accessi

• Audit continuo delle supply chain digitali e AI

• Aggiornamento tempestivo e sincronizzato di tutti i sistemi

• Adozione di pratiche di sicurezza by design

• Formazione continua su phishing, prompt AI e gestione delle credenziali

Solo così sarà possibile mitigare rischi che, come dimostrano le campagne e le vulnerabilità di queste settimane, sono ormai trasversali a ogni settore e piattaforma.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.