La campagna di minaccia conosciuta come Water Curse rappresenta uno degli esempi più complessi e avanzati di attacco mirato a organizzazioni governative, università e istituti di ricerca. L’analisi tecnica di Trend Micro rivela come il gruppo responsabile abbia adottato un arsenale di strumenti malevoli, tecniche di evasione e metodi di persistence progettati per massimizzare la furtività e la capacità di raccolta dati sensibili a lungo termine.

Obiettivi e vettori di attacco

Water Curse ha colpito principalmente enti pubblici, laboratori di ricerca e target governativi, con una forte concentrazione nell’area Asia-Pacifico ma impatti potenziali globali. Gli attaccanti utilizzano email di spear-phishing con allegati malevoli o link a siti compromessi, sfruttando temi legati a bandi di finanziamento, partnership accademiche e progetti di cooperazione internazionale per rendere i messaggi credibili agli occhi delle vittime.

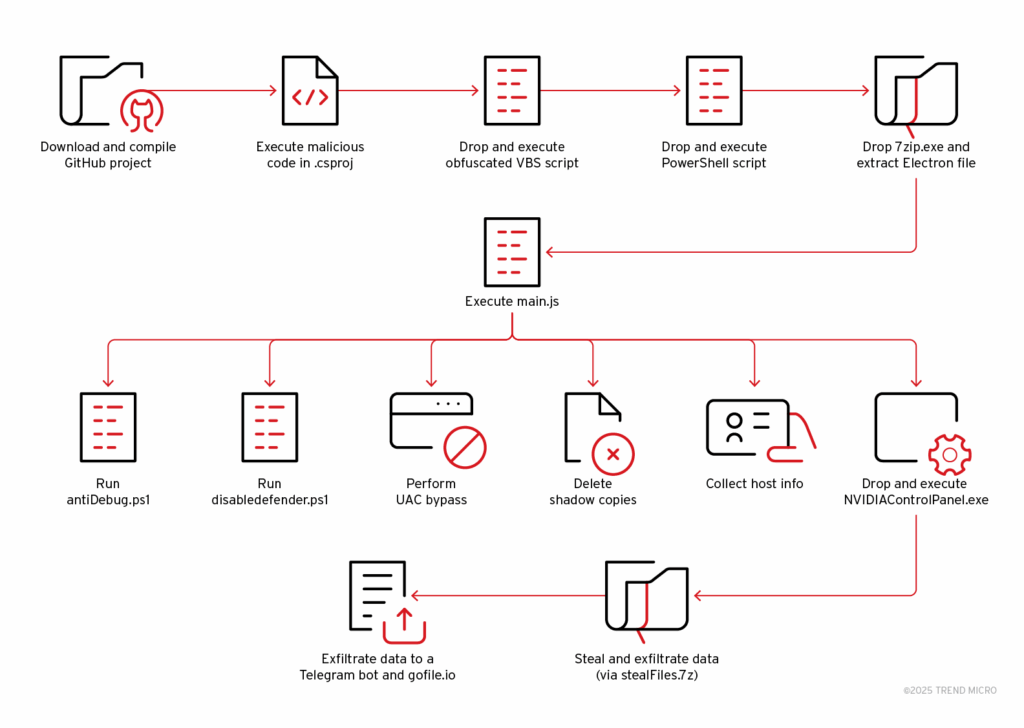

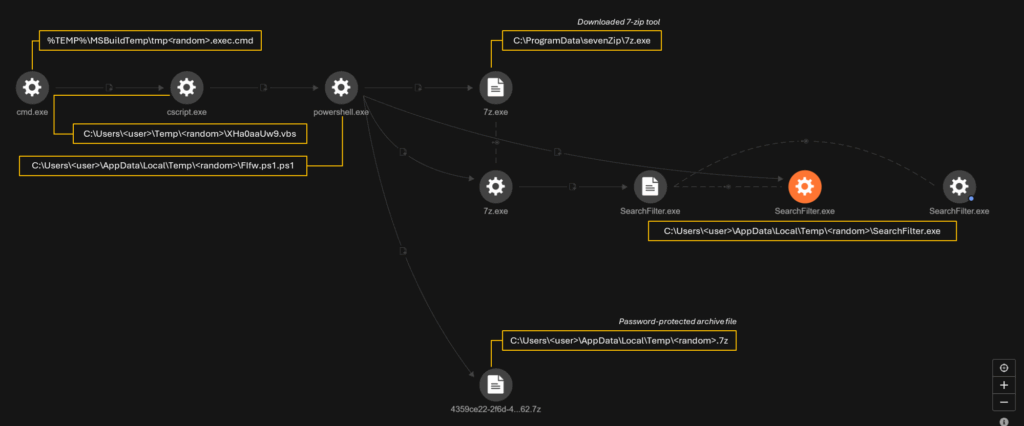

Il vettore iniziale sfrutta documenti Office con macro dannose o exploit di vulnerabilità note, che scaricano un payload altamente modulare. Questo primo stadio è progettato per aggirare i controlli di sicurezza, rilevare sandbox o analisi comportamentale e rilasciare solo successivamente componenti malevoli più complessi.

Tecniche di evasione e persistenza

Il malware Water Curse impiega numerosi meccanismi di evasione per sfuggire al rilevamento:

- Offuscamento dinamico: i payload scaricati cambiano struttura e firma a ogni infezione, rendendo difficile la creazione di signature statiche.

- Disabilitazione di strumenti di sicurezza: il malware tenta di identificare ed eludere endpoint protection, analisi comportamentali e sandbox, utilizzando chiamate API e controlli anti-debugging.

- Persistence avanzata: per garantire la permanenza nei sistemi compromessi, Water Curse utilizza tecniche come l’iniezione di codice in processi legittimi, la creazione di task pianificati e la modifica di chiavi di registro, in modo da resistere a reboot e tentativi di rimozione manuale.

Il malware esegue inoltre una ricognizione approfondita della rete locale, cercando credenziali, mappando file server e identificando macchine ad alto valore strategico.

Modularità del payload e raccolta dati

Water Curse adotta una struttura modulare, in cui ogni componente malevolo ha compiti specifici: keylogger, screen capture, esfiltrazione di documenti, monitoraggio delle comunicazioni di rete e furto di credenziali. I moduli vengono caricati solo quando necessario, minimizzando il footprint e la visibilità su sistemi endpoint.

La raccolta dati avviene tramite canali di comunicazione cifrati verso server C2 (Command and Control), spesso ospitati su infrastrutture compromesse e aggiornate dinamicamente tramite DNS tunneling o servizi cloud leciti per mascherare il traffico.

Implicazioni e rischi per le organizzazioni

La pericolosità di Water Curse risiede nella capacità di condurre spionaggio prolungato e furto di dati strategici senza destare sospetti, compromettendo la proprietà intellettuale, la ricerca sensibile e le informazioni su politiche pubbliche. Le organizzazioni colpite rischiano non solo la perdita di dati, ma anche danni reputazionali, blocco di attività e ricatti economici.

Difesa e mitigazione

La difesa contro minacce come Water Curse richiede una strategia multilivello:

- Aggiornamento costante dei sistemi e patching delle vulnerabilità

- Formazione del personale sul riconoscimento di email di phishing avanzato

- Monitoraggio delle anomalie di rete, anche su traffico cifrato

- Segmentazione rigorosa delle risorse più sensibili

- Uso di soluzioni EDR e threat intelligence per identificare indicatori di compromissione

Water Curse conferma il livello crescente di sofisticazione degli attacchi avanzati contro enti pubblici e ricerca. Solo un approccio proattivo, aggiornato e multilivello permette di ridurre l’impatto di minacce persistenti progettate per l’esfiltrazione invisibile di dati di alto valore.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.