Le tecniche di attacco impiegate dai gruppi APT nordcoreani stanno ridefinendo il panorama delle minacce informatiche globali, con campagne sempre più sofisticate che combinano deepfake, social engineering avanzato e malware multi-piattaforma. La recente offensiva attribuita al gruppo BlueNoroff evidenzia il salto qualitativo degli attori sponsorizzati da stati, capaci di orchestrare truffe via Zoom sfruttando videochiamate con avatar deepfake di executive reali, con il duplice scopo di sottrarre asset digitali e compromettere infrastrutture di aziende fintech, exchange di criptovalute e realtà tecnologiche ad alto valore strategico. L’uso di intelligenza artificiale per la manipolazione video in tempo reale, insieme a tecniche di spear phishing mirate, segna una svolta epocale nel social engineering e pone nuove sfide alle strategie difensive delle organizzazioni.

L’evoluzione delle campagne APT: impersonificazione, social engineering e malware su macOS

L’attacco BlueNoroff si struttura in una sequenza di fasi meticolosamente pianificate. Gli operatori selezionano le vittime tra le figure di rilievo – CEO, CFO, responsabili IT, analisti finanziari – all’interno di aziende di interesse, spesso individuate grazie a informazioni pubbliche su LinkedIn, comunicati stampa o leaks di dati aziendali. Il primo contatto avviene tramite email di spear phishing, in cui si propone una collaborazione, una consulenza o un investimento strategico. La credibilità dell’approccio viene rafforzata dall’invito a una video call Zoom, dove la vittima si trova di fronte a un deepfake creato con AI generativa che replica volto, voce e movenze di executive legittimi.

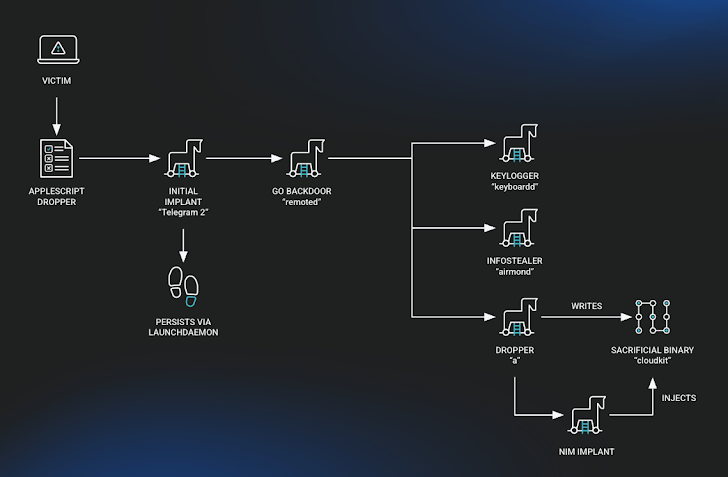

Durante il meeting, i threat actor manipolano la conversazione per indurre la vittima a scaricare un file o accedere a una piattaforma fittizia. Il file, apparentemente innocuo (un report finanziario, una presentazione, uno script operativo), contiene il malware macOS, progettato per bypassare i controlli Gatekeeper, sfruttare firme digitali contraffatte e mantenere la persistenza su sistemi Apple, tradizionalmente considerati più sicuri contro le minacce APT.

Il payload rilasciato da BlueNoroff si distingue per la sua capacità di sottrarre credenziali, wallet di criptovalute, file sensibili e dati di autenticazione multifattore, offrendo agli operatori il pieno controllo del dispositivo. Il malware implementa tecniche di offuscamento avanzato, abusa di servizi di sistema macOS e si connette a infrastrutture C2 offuscate dietro servizi cloud legittimi, rendendo difficile la rilevazione sia da parte degli strumenti EDR tradizionali sia dei sistemi di network monitoring aziendale.

Deepfake, social engineering e payload avanzati: impatti e tecniche dell’attacco BlueNoroff via Zoom

Il successo delle campagne BlueNoroff deriva dalla combinazione di ingegneria sociale, intelligenza artificiale e cybercrime su vasta scala. La qualità dei deepfake utilizzati consente agli attori malevoli di ingannare anche interlocutori esperti: la sincronizzazione labiale, il tono di voce, le micro-espressioni e i comportamenti gestuali sono riprodotti in tempo reale, rendendo estremamente difficile distinguere la finzione dalla realtà. La videoconferenza, ambiente ormai standardizzato nella comunicazione aziendale post-pandemica, diventa così vettore di attacco ideale, poiché abbassa le difese psicologiche e favorisce la creazione di un clima di fiducia tra le parti.

La fase di infezione malware sfrutta la natura multi-piattaforma del business moderno: il focus su macOS risponde alla crescente diffusione di dispositivi Apple nel settore fintech e tra i dirigenti di alto livello, spesso meno abituati a sospettare di minacce informatiche rispetto ai colleghi IT. Il malware distribuito nelle campagne BlueNoroff utilizza tecniche sofisticate di persistenza, tra cui la creazione di launch agent, modifiche ai profili di sistema e utilizzo di backdoor crittografate per la comunicazione con i server di comando e controllo. Il traffico malevolo si maschera da aggiornamenti software o richieste HTTPS legittime, sfruttando infrastrutture cloud per eludere blacklist e controlli firewall.

Implicazioni per il settore finanziario, exchange e aziende tecnologiche

L’obiettivo primario delle campagne BlueNoroff rimane il furto di criptovalute, accesso ai wallet aziendali e compromissione dei sistemi di pagamento, ma gli impatti vanno ben oltre la perdita economica immediata. Una violazione di questo tipo può comportare la compromissione di asset digitali, la fuga di dati regolamentati, la perdita di fiducia da parte di clienti e partner e la potenziale propagazione del malware all’interno di supply chain digitali interconnesse. La scelta di attaccare attraverso strumenti di collaborazione – Zoom in particolare – amplia la superficie d’attacco e coinvolge ogni dipendente con accesso privilegiato, non solo quelli direttamente coinvolti nella gestione IT o finanziaria.

Difesa avanzata: formazione, verifica dell’identità e tecnologie di detection

Le organizzazioni esposte a rischi APT devono adottare un approccio difensivo multilivello. La formazione del personale sulle minacce deepfake e la verifica delle identità durante i meeting virtuali sono indispensabili: l’utilizzo di secondi canali di comunicazione, la richiesta di conferme tramite messaggi cifrati o telefonate dirette, e la diffidenza verso richieste di download di file durante le video call rappresentano barriere semplici ma spesso decisive. Dal punto di vista tecnico, l’implementazione di soluzioni di sicurezza specifiche per macOS, EDR con detection comportamentale e sistemi di analisi video per identificare manipolazioni deepfake sono strumenti essenziali per ridurre la probabilità di successo di questi attacchi.

L’offensiva BlueNoroff tramite deepfake su Zoom e malware Mac segna un’evoluzione significativa nelle minacce informatiche sponsorizzate da stati. L’integrazione di social engineering avanzato, intelligenza artificiale e payload multipiattaforma obbliga aziende e istituzioni ad alzare il livello di attenzione e innovazione nella difesa. Solo la combinazione di consapevolezza, processi di verifica robusti e tecnologie di detection avanzata può garantire la resilienza necessaria contro campagne che puntano a superare ogni barriera psicologica e tecnica.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.