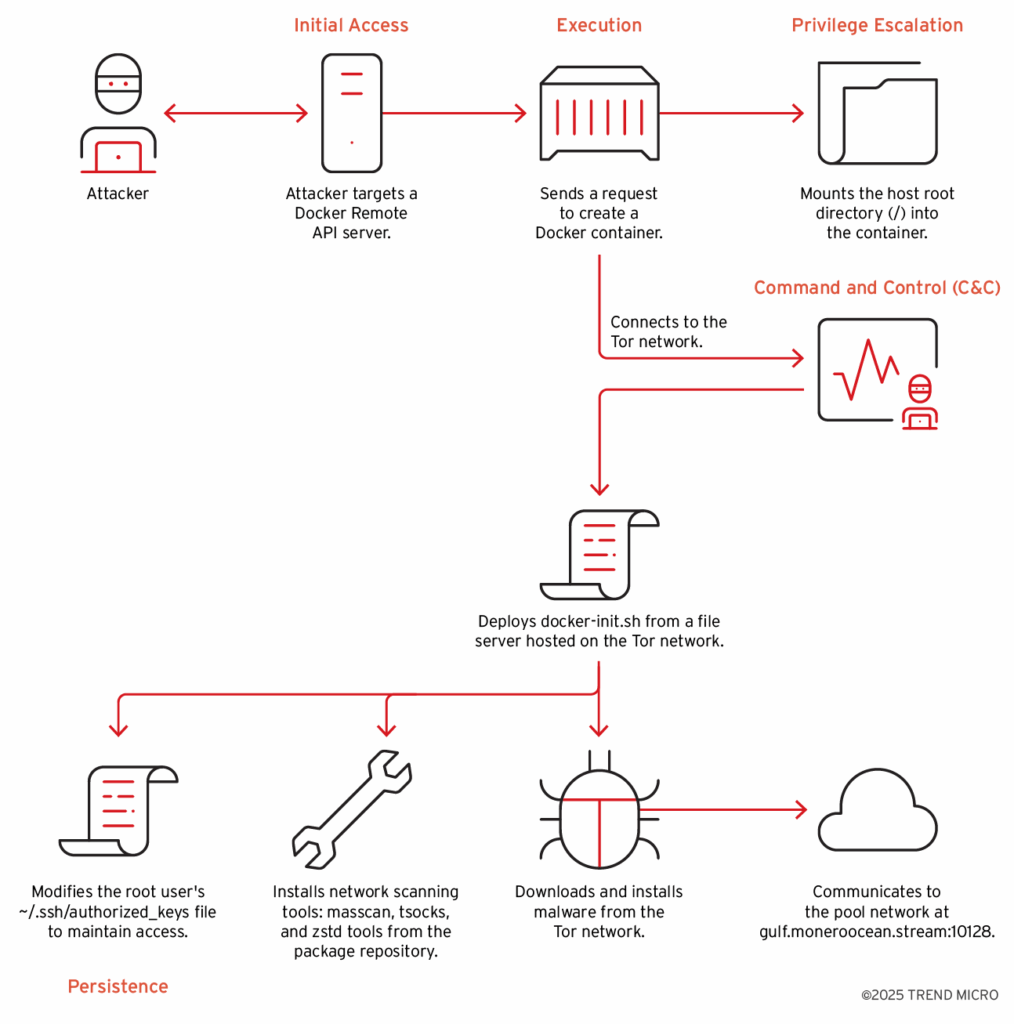

Una nuova campagna malevola sfrutta vulnerabilità nelle API Docker per distribuire malware su sistemi Linux tramite una rete Tor, complicando la rilevazione e la risposta difensiva. L’analisi delle tecniche, tattiche e procedure (TTPs) utilizzate dai cyber criminali, mappate secondo il framework MITRE ATT&CK, rivela una catena di attacco sofisticata che mira al mining, al movimento laterale e all’occultamento delle tracce.

Tecniche di attacco e sfruttamento delle API Docker

Gli attaccanti ottengono accesso iniziale sfruttando vulnerabilità o errata configurazione delle API pubbliche Docker (T1190). Una volta ottenuto l’accesso, deployano container malevoli (T1610) ed eseguono comandi attraverso la shell Unix (T1059.004), tentando l’evasione dei privilegi per eseguire codice direttamente sull’host (T1611). Per assicurarsi la persistenza, modificano le chiavi SSH autorizzate (T1098.004) e comprimono i file con tecniche di offuscamento (T1027.015).

Per eludere i controlli, le comunicazioni con i server di comando e controllo avvengono su canali proxy multi-hop (T1090.003) tramite Tor, utilizzando anche cifratura asimmetrica (T1573.002). Il trasferimento degli strumenti malevoli si realizza mediante download diretto (T1105) e protocollo applicativo HTTP (T1071).

Indicatori di compromissione (IOC) e minacce identificate

L’analisi ha permesso di individuare indicatori di compromissione chiari: file come pkg-updater (Coinminer.Linux.MALXMR.SMDSL64), docker-init.sh (HackTool.SH.Masscan.B), System.zst e system (HackTool.Linux.Masscan.A) e hash SHA256 collegati ai principali campioni rilevati. Le infrastrutture di comando si appoggiano a domini .onion accessibili solo via Tor e a endpoint remoti per lo scaricamento di payload compressi con Zstd.

La presenza di chiamate a indirizzi come 198.199.72.27, di URL onion specifici per lo script di inizializzazione e la comunicazione diretta con mining pool Monero (gulf.moneroocean.stream:10128) rappresenta un segnale chiaro di infezione in atto.

Difesa e raccomandazioni operative

Per mitigare i rischi, si raccomanda di configurare correttamente container e API Docker, utilizzare solo immagini certificate, evitare l’esecuzione come root e limitare l’accesso a fonti interne affidabili. Audit di sicurezza regolari sono fondamentali per individuare comportamenti anomali o container sospetti. È inoltre essenziale monitorare le decompressioni tramite Zstd in /tmp e il traffico verso endpoint Tor o mining pool.

Le organizzazioni devono adottare le best practice ufficiali Docker e abilitare controlli proattivi sulle loro infrastrutture cloud-native, sfruttando sistemi di threat intelligence per il rilevamento di indicatori e tecniche emergenti.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.