L’attività dei gruppi iraniani come Educated Manticore e Cyber Fattah rappresenta una delle più avanzate minacce nel panorama della cybersicurezza globale. I recenti attacchi coordinati, che mirano sia ad ambienti accademici d’eccellenza che a grandi eventi sportivi come i Saudi Games, evidenziano una chiara evoluzione nelle strategie offensive iraniane. Queste campagne sono caratterizzate dall’uso di spear-phishing sofisticati, furto di credenziali e operazioni di influenza informativa, colpendo esperti di tecnologia, giornalisti, ricercatori di cyber security e responsabili di eventi di rilevanza internazionale. Il risultato è un’azione che non si limita alla raccolta di dati sensibili, ma si estende al tentativo di alterare percezioni e narrazioni geopolitiche sfruttando dati personali, tecnologie web avanzate e tecniche di social engineering.

Educated Manticore: spear-phishing, social engineering e infrastrutture su larga scala

Il gruppo Educated Manticore, riconducibile all’Islamic Revolutionary Guard Corps (IRGC-IO), adotta tecniche di spear-phishing estremamente raffinate per infiltrarsi in ambienti accademici e tecnologici di alto profilo, in particolare in Israele.

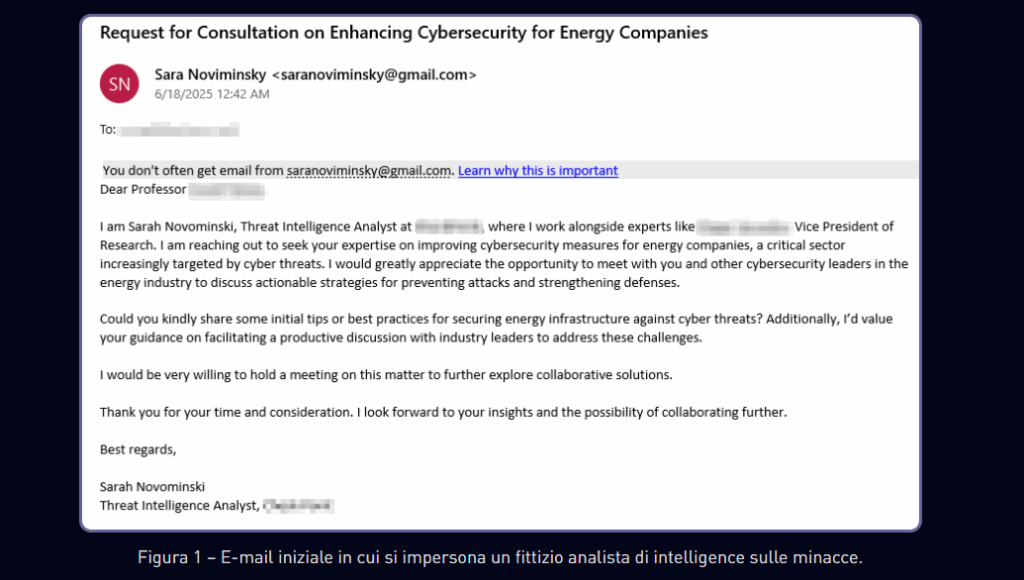

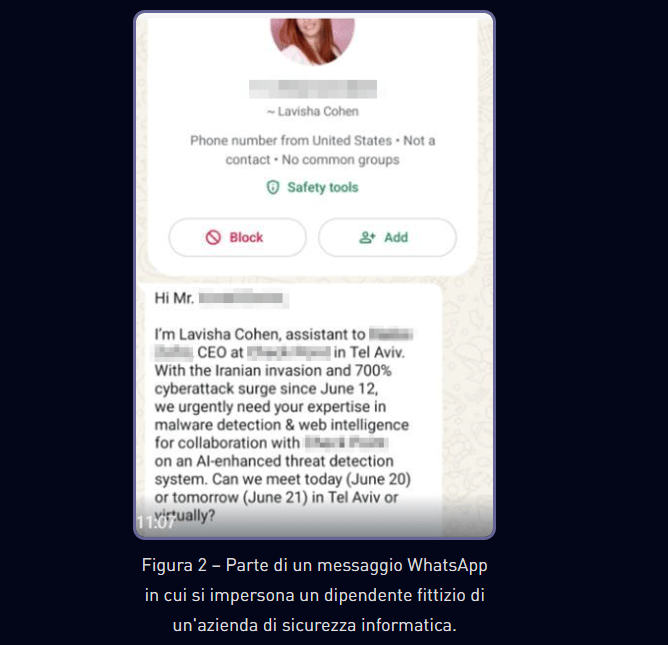

Gli attacchi iniziano tramite email o messaggi WhatsApp impersonando fittizi assistenti di aziende di cyber security o ricercatori, con testi costruiti in modo da sembrare formali, privi di errori grammaticali e probabilmente redatti con il supporto di intelligenza artificiale.

Sebbene la comunicazione non contenga inizialmente link, il dialogo persuasivo e rapido porta la vittima a fornire indirizzi email, che vengono poi utilizzati per inviare inviti a riunioni o link di login apparentemente legittimi, ma in realtà collegati a infrastrutture di phishing controllate dagli attaccanti.

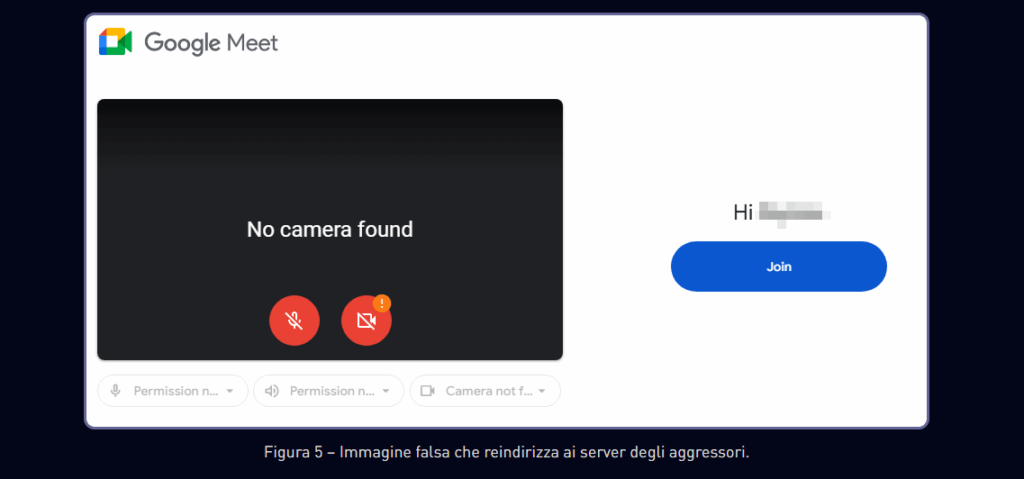

La sofisticazione della campagna risiede nell’utilizzo di phishing kit sviluppati come Single Page Application (SPA) in React, capaci di imitare perfettamente i flussi di autenticazione di Google, Outlook e Yahoo. Questi kit prevedono l’inserimento precompilato dell’email della vittima e la simulazione delle varie fasi di autenticazione (inserimento credenziali, codici 2FA, richieste di verifica), grazie a un routing dinamico che non prevede mai il ricaricamento della pagina. Tutti i dati, incluse le sequenze di tasti digitati (keylogging attivo), vengono trasmessi in tempo reale agli attaccanti tramite connessioni WebSocket persistenti. Il backend dell’infrastruttura è stato individuato su numerosi domini registrati dal gennaio 2025, per un totale di oltre 130 siti, la maggior parte presso registrar come NameCheap, e associati a cluster di indirizzi IP già noti per precedenti campagne iraniane.

Particolare attenzione va data alla capacità del phishing kit di aggirare i meccanismi di autenticazione a due fattori, consentendo agli attaccanti di completare i flussi MFA sfruttando le informazioni immesse in tempo reale dalla vittima. Questi kit, inoltre, integrano immagini e pagine ospitate su servizi legittimi come Google Sites, aumentando la credibilità dell’attacco e la probabilità di successo. La finalità primaria rimane la compromissione di account personali e professionali, con la possibilità di accesso a dati di ricerca, documentazione riservata e informazioni sensibili su infrastrutture critiche israeliane.

Strategie di attacco, infrastruttura e tecniche di elusione

L’analisi delle infrastrutture riconducibili a Educated Manticore evidenzia una pianificazione dettagliata e una notevole agilità nell’attivazione e dismissione rapida dei domini utilizzati per il phishing. La varietà delle identità impersonate (dal giornalista all’alto funzionario aziendale, dal ricercatore accademico al consulente esterno) e la capacità di adattare la comunicazione a seconda del target selezionato rappresentano fattori chiave dell’efficacia di queste campagne. Gli attaccanti riescono a sfruttare la fiducia tipica degli ambienti accademici e tecnologici, dove frequenti collaborazioni esterne aumentano la superficie d’attacco e la vulnerabilità psicologica delle vittime. Anche la scelta di non inserire link diretti nel primo contatto, per poi passare a inviti a riunioni online (Google Meet, WhatsApp, email aziendali) dimostra una consapevolezza avanzata delle difese adottate dagli esperti di cyber security.

Parallelamente, la presenza di keylogger e la trasmissione in tempo reale dei dati digitati consentono non solo il furto di password, ma anche di codici temporanei e altre informazioni riservate, facilitando bypass di autenticazione e accesso fraudolento ai sistemi. La natura dinamica delle Single Page Application utilizzate rende inoltre più difficile il rilevamento da parte delle soluzioni di sicurezza tradizionali, che spesso si basano su pattern statici di traffico o su anomalie nei flussi di autenticazione.

Cyber Fattah e la fuga di dati dai Saudi Games

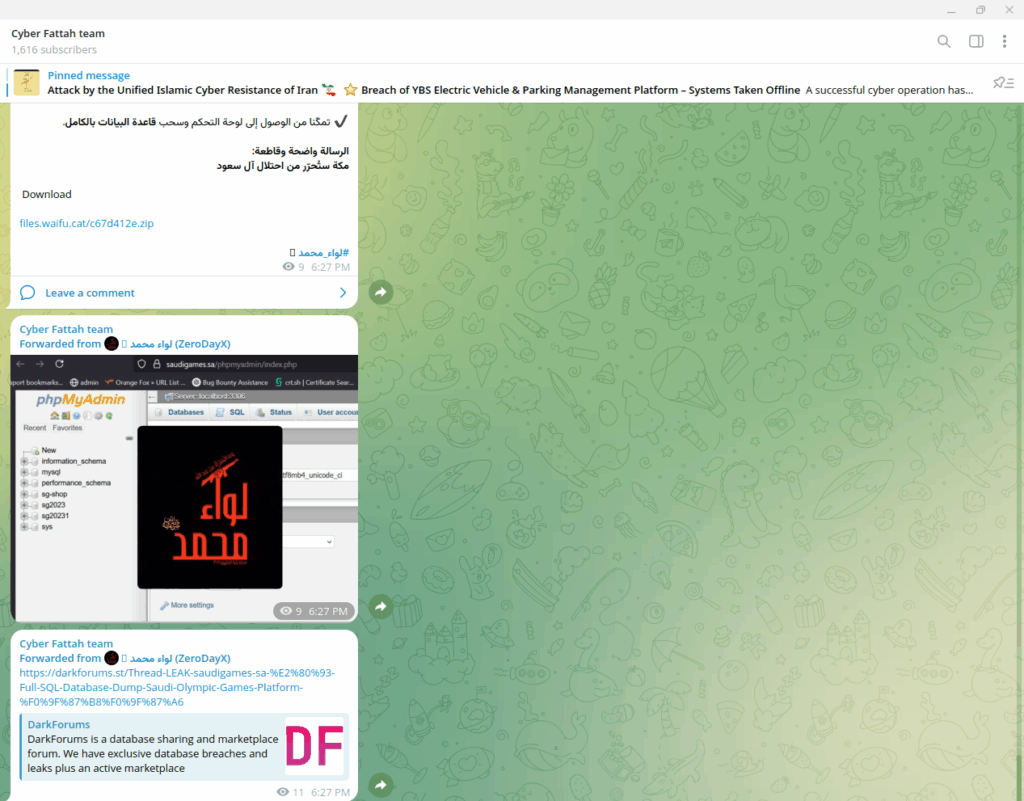

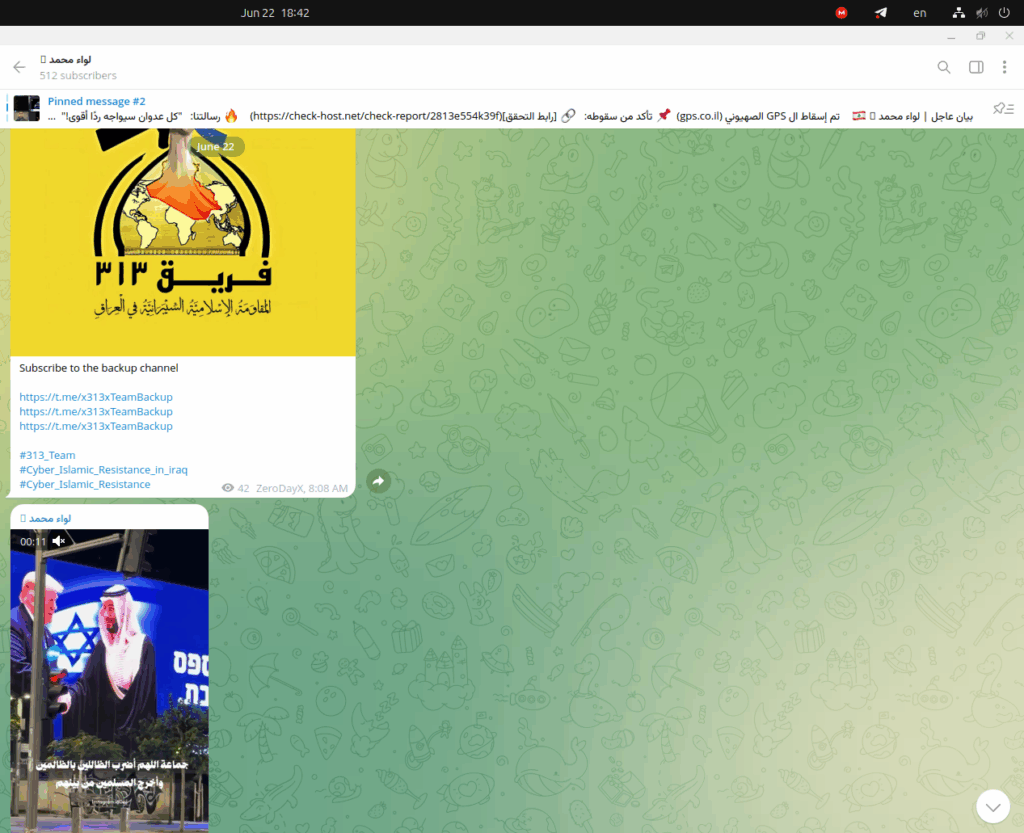

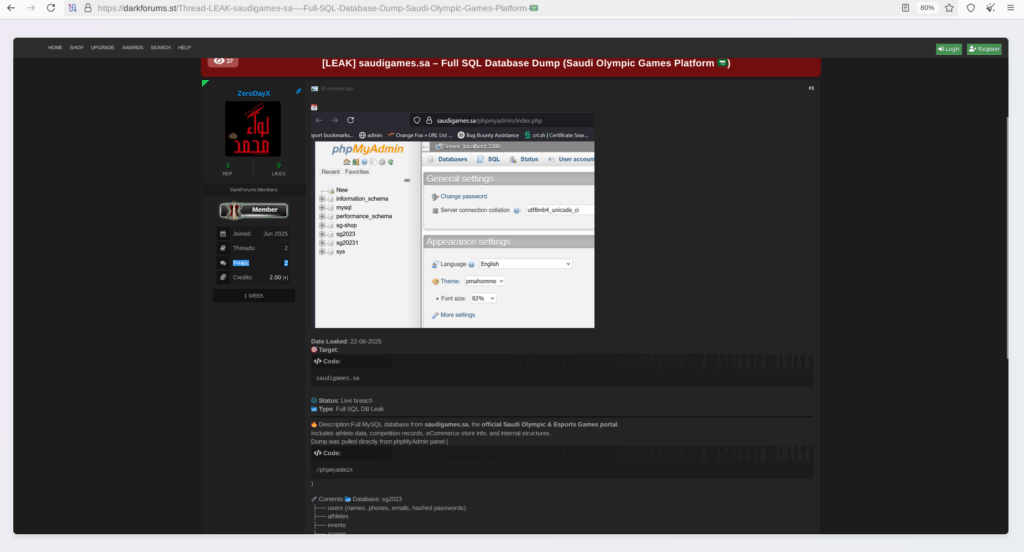

Il gruppo Cyber Fattah si distingue come nuova forza nell’ecosistema della minaccia iraniana, capace di integrare campagne di hacktivism, propaganda e attacchi mirati a infrastrutture critiche e grandi eventi. L’incidente più recente riguarda la compromissione e la fuga di migliaia di record relativi a visitatori, atleti e personale dei Saudi Games, il principale evento sportivo della regione, con dati esfiltrati tramite accesso non autorizzato a backend phpMyAdmin e successiva pubblicazione di dump SQL su canali Telegram e forum underground del Dark Web. L’obiettivo primario di tali attacchi è duplice: da un lato, monetizzare dati sensibili attraverso la vendita a terzi o l’estorsione, dall’altro, sostenere campagne di influenza geopolitica, alimentando narrazioni anti-USA, anti-Israele e anti-Arabia Saudita, sfruttando le tensioni attuali e la visibilità di eventi sportivi seguiti da milioni di persone.

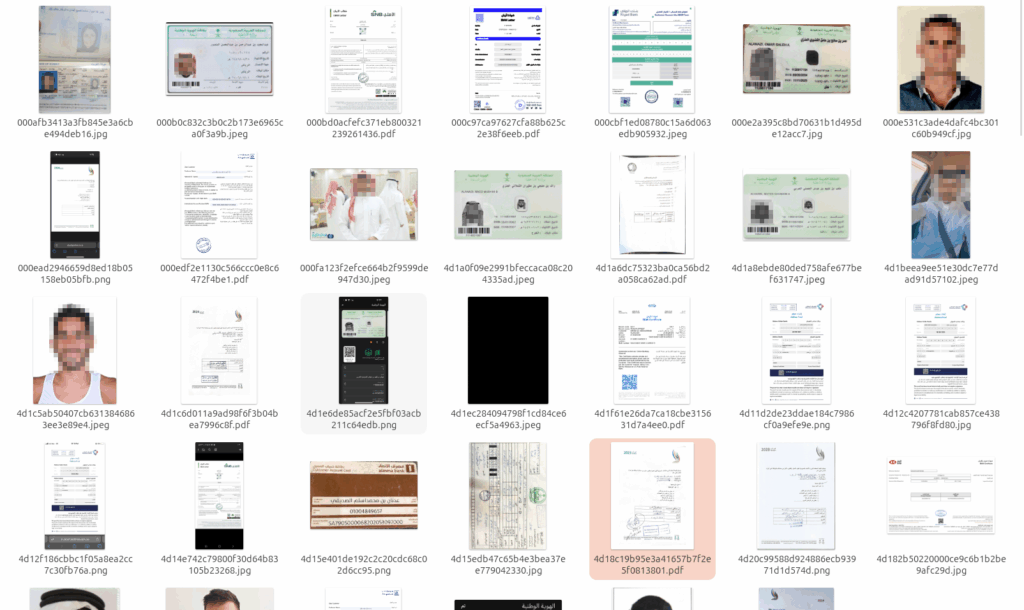

La scelta di colpire i Saudi Games non appare casuale, ma inserita in una più ampia strategia di information operation orchestrata per minare la reputazione e la sicurezza percepita del Regno saudita, partner chiave degli Stati Uniti e attore centrale nella geopolitica regionale. Il database esfiltrato include informazioni personali (PII), credenziali di personale IT, dati di funzionari pubblici, dettagli su atleti e visitatori, copie di passaporti, certificati bancari e referti medici: un patrimonio informativo dal valore elevatissimo nel mercato cybercriminale, con un impatto potenziale su privacy, sicurezza nazionale e relazioni internazionali. Inoltre, la presenza di scansioni e documenti non protetti rivela criticità strutturali nella gestione della sicurezza informatica degli organizzatori.

La diffusione dei dati è stata amplificata attraverso canali Telegram ufficiali, forum del Dark Web e gruppi affiliati come “Holy League”, dimostrando la crescente commistione tra gruppi di hacktivisti, attori statali e reti di propaganda, spesso difficili da distinguere in termini di attribuzione e finalità operative. Gli attacchi ai grandi eventi sportivi rappresentano infatti una frontiera di rischio in costante crescita, favorita dalla digitalizzazione di ogni aspetto organizzativo: sistemi di ticketing, IoT, pagamenti elettronici, controllo accessi e gestione della logistica. Le motivazioni dei threat actor spaziano dal guadagno economico (furto e rivendita dati, ransomware, truffe su biglietti) a quelle politiche (interferenza, sabotaggio, pressione diplomatica), fino alla volontà di creare disservizi e danni reputazionali, anche tramite DDoS e sabotaggi alle infrastrutture digitali degli eventi.

Implicazioni operative e modelli di difesa

L’escalation degli attacchi iraniani verso target eterogenei come università d’eccellenza e grandi manifestazioni sportive richiede una revisione delle strategie di difesa sia nel settore pubblico che privato. Nel contesto accademico, la natura aperta e collaborativa degli scambi tra docenti, ricercatori e partner industriali espone i sistemi informativi a una vasta gamma di rischi, aggravati dalla crescente sofisticazione delle campagne di spear-phishing e dalla capacità degli attori iraniani di imitare perfettamente ambienti e procedure di autenticazione reali. Anche il ruolo dell’intelligenza artificiale nella redazione di messaggi truffaldini, ormai indistinguibili per grammatica e tono dai veri messaggi istituzionali, rappresenta un ulteriore livello di rischio.

Nel settore degli eventi sportivi, l’interconnessione tra sistemi di gestione, biglietteria, servizi finanziari, broadcasting e dispositivi IoT amplia ulteriormente la superficie di attacco. Gli attori come Cyber Fattah sfruttano vulnerabilità strutturali (password deboli, cattiva gestione dei database, mancata segmentazione della rete), così come lacune nella formazione del personale addetto. L’analisi delle tecniche di exfiltration, pubblicazione e monetizzazione dei dati evidenzia la necessità di investire in soluzioni di protezione dell’identità digitale, monitoraggio proattivo delle informazioni compromesse (anche nel Dark Web), piani di risposta agli incidenti e threat intelligence mirata sulle campagne riconducibili a gruppi statali e affiliati.

Tecniche avanzate di phishing, keylogging e operazioni di influenza

L’emergere di kit di phishing sviluppati come Single Page Application in React, l’adozione di keylogger persistenti e la trasmissione in tempo reale delle sequenze di tasti digitati, dimostrano il salto qualitativo nella progettazione degli strumenti offensivi utilizzati dai gruppi iraniani. Il meccanismo di attacco consente il furto non solo delle credenziali, ma anche dei codici temporanei generati dai sistemi di autenticazione a due fattori (2FA), superando così uno degli ostacoli tradizionali alla compromissione degli account di alto profilo. L’integrazione di backend distribuiti, la rotazione rapida dei domini e l’uso di servizi di hosting legittimi per mascherare le attività malevole, complicano il lavoro delle difese automatiche e dei sistemi di threat intelligence, rendendo necessarie strategie di detection sempre più evolute e basate sull’analisi comportamentale.

Nel caso delle campagne attribuite a Educated Manticore, la continuità operativa del gruppo, la velocità nell’adattare le proprie tecniche in risposta alla pressione dei ricercatori di sicurezza e la capacità di sfruttare le vulnerabilità psicologiche dei target (fiducia tra pari, urgenza di appuntamenti, contatti credibili) rappresentano elementi di forte resilienza. Parallelamente, la trasversalità degli obiettivi – che spaziano dagli ambienti accademici alla grande industria, fino agli eventi sportivi internazionali – testimonia una volontà strategica di colpire sia asset tecnici sia simbolici, con effetti potenzialmente destabilizzanti sulla percezione della sicurezza in aree chiave come Israele e Arabia Saudita.

L’evoluzione delle tattiche di Cyber Fattah dimostra come la minaccia non sia più confinata a una sola dimensione, ma si esprima attraverso la fusione di hacktivism, cyber crime, propaganda e operazioni di influenza coordinate. L’attività su canali Telegram, la collaborazione con altri gruppi regionali, la pubblicazione di dati sensibili e la diffusione di messaggi politici contro USA, Israele e Arabia Saudita confermano la natura ibrida della minaccia, in cui l’azione tecnica è funzionale agli obiettivi di disinformazione e pressione diplomatica.

Aspetti tecnici delle misure di difesa e mitigazione

La risposta efficace a queste campagne richiede l’implementazione di sistemi di protezione dell’identità digitale evoluti, capaci di monitorare la circolazione di informazioni personali e credenziali sul Surface, Deep e Dark Web, fornendo alert in tempo reale e strumenti di remediation rapidi per bloccare la propagazione degli attacchi. L’adozione di piattaforme di cyber threat intelligence in grado di identificare indicatori di compromissione (IoC), tracciare la creazione e il ciclo di vita delle infrastrutture di phishing, analizzare pattern di comportamento degli attaccanti e integrare dati HUMINT, rappresenta uno standard operativo indispensabile per settori ad alto rischio come quello accademico, sportivo e finanziario.

L’aggiornamento continuo delle best practice in tema di autenticazione multifattore, formazione del personale su phishing avanzato e social engineering, segmentazione delle reti e gestione sicura dei database sono azioni chiave per ridurre la superficie di attacco. Inoltre, la collaborazione tra enti di sicurezza, forze dell’ordine e operatori privati, insieme allo scambio di intelligence, è cruciale per contrastare in modo proattivo campagne di matrice statale o ibrida, mitigando l’impatto delle fughe di dati e delle operazioni di influenza.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.