Nuove campagne malware, aggiornamenti cruciali per Windows e direttive strategiche per la sicurezza software ridefiniscono oggi lo scenario della cybersecurity. La crescente sofisticazione degli attacchi a infrastrutture come VPN SonicWall, le evoluzioni nella gestione patch per Windows 10, la spinta verso l’adozione di device Copilot+ e cloud PC e la roadmap CISA sull’adozione di linguaggi memory-safe impongono un ripensamento radicale delle pratiche di protezione aziendale e pubblica.

Cosa leggere

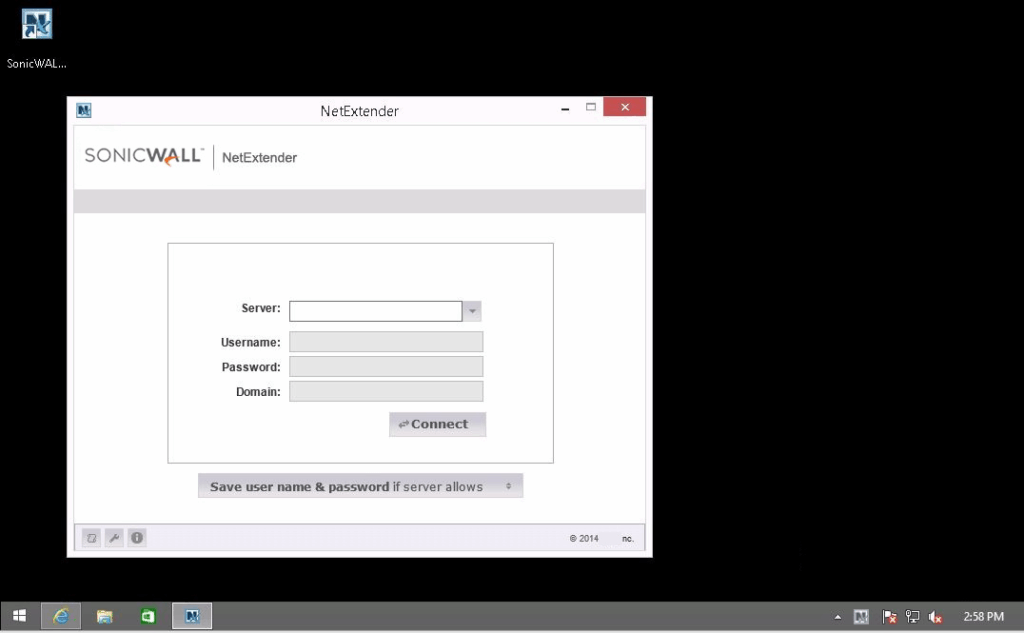

Attacco supply-chain su SonicWall NetExtender

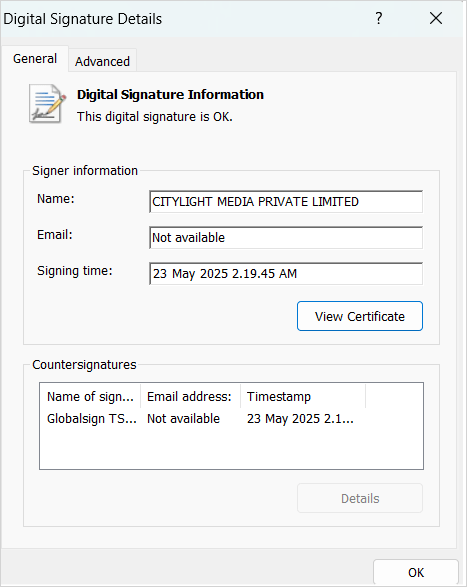

I ricercatori hanno individuato nuove varianti di malware che colpiscono il client SonicWall NetExtender, software VPN ampiamente diffuso in ambito enterprise e amministrazione pubblica. Gli attaccanti hanno creato versioni trojanizzate del programma, rese disponibili su siti clone e tramite campagne di phishing. Queste versioni modificate replicano la grafica e la firma digitale dell’originale, eludendo le verifiche superficiali degli utenti. Una volta installato, il malware intercetta ogni tentativo di autenticazione verso la VPN, esfiltrando credenziali, token multifattore e dati di sessione verso server controllati dagli aggressori.

L’esecuzione del payload avviene in modalità stealth. Il processo resta in background, registra i dati in tempo reale e disabilita notifiche di sicurezza. I controlli di integrità del sistema possono essere aggirati tramite tecniche di process injection e mascheramento di DLL, che complicano la detection lato endpoint e centralizzato. I criminali mirano soprattutto a segmenti aziendali con policy di aggiornamento lente, sfruttando versioni legacy di NetExtender o scaricate da repository terzi non verificati. Una volta ottenuto l’accesso, il gruppo può sfruttare la VPN per muoversi lateralmente, compromettere risorse cloud, accedere a dati sensibili o piazzare ransomware.

L’analisi delle varianti mostra che gli artefatti malevoli sono spesso compilati con strumenti che replicano la struttura del package legittimo, incluso il supporto per driver di rete e moduli di autenticazione. Alcune build iniettano codice nelle librerie di sistema per mantenere la persistenza anche dopo la disinstallazione del client, sfruttando chiavi di registro e servizi programmati. La fase di esfiltrazione utilizza connessioni cifrate verso domini dinamici, spesso dietro CDN o VPN di terzi, rendendo quasi impossibile il blocco con strumenti tradizionali di threat intelligence basati su IP reputation.

Aggiornamento Windows 10 KB5061087: focus su sicurezza, stabilità e ciclo di vita esteso

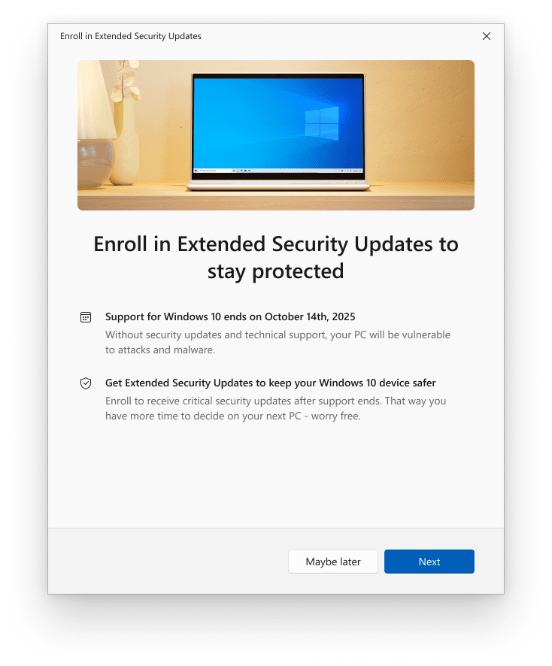

Il nuovo aggiornamento cumulativo KB5061087 rilasciato da Microsoft per Windows 10 si inserisce nella strategia di supporto esteso pensata per aziende e realtà pubbliche che non hanno ancora completato la migrazione a Windows 11. Questa patch integra tredici correzioni, molte delle quali direttamente correlate a vulnerabilità di sicurezza rilevate in produzione e segnalate dalla community di sicurezza internazionale. Le patch riguardano sia falle sfruttabili per escalation di privilegi locali sia bug che potevano compromettere la stabilità e la continuità dei servizi core del sistema.

Le modifiche tecniche includono ottimizzazioni nella gestione delle periferiche USB, risoluzione di problemi di compatibilità con driver di stampa e miglioramenti significativi nella sincronizzazione dei profili utente. L’aggiornamento sistema anche errori riscontrati durante il ciclo di update precedente, con particolare attenzione alla prevenzione di crash improvvisi durante l’installazione delle patch mensili. Microsoft ha lavorato per rendere più affidabile il meccanismo di rollback, riducendo la possibilità di configurazioni corrotte in caso di aggiornamento interrotto o incompleto.

Questa versione di Windows 10 rimane destinata a un pubblico aziendale o istituzionale che richiede massima affidabilità e compliance. La disponibilità degli Extended Security Updates (ESU) permette di ottenere patch di sicurezza critiche anche dopo la fine del supporto mainstream, ma comporta la necessità di una gestione attiva delle licenze e del monitoraggio degli endpoint. Il rilascio della patch rappresenta la volontà di Microsoft di offrire una transizione graduale verso Windows 11, minimizzando il rischio di esposizione a minacce avanzate durante la fase di aggiornamento del parco macchine.

Sicurezza avanzata con Copilot+ PC e Windows 365: il nuovo modello cloud-first

Microsoft incentiva la migrazione da Windows 10 verso il nuovo ecosistema Copilot+ PC e Windows 365 Cloud PC. Queste piattaforme sono progettate per un futuro in cui la sicurezza è nativamente integrata nell’hardware e nella logica cloud, con una gestione centralizzata delle policy e un livello di automazione molto superiore rispetto ai sistemi tradizionali. Copilot+ PC introduce coprocessori AI dedicati che abilitano funzioni di protezione proattiva, come la rilevazione automatica di comportamenti anomali e la prevenzione in tempo reale di attacchi zero-day.

La protezione del sistema si estende alla cifratura hardware end-to-end, con supporto per tecnologie di isolamento dei processi sensibili, segregazione della memoria e gestione dinamica dei permessi applicativi. Gli amministratori possono controllare policy di sicurezza da dashboard centralizzate, applicando restrizioni, aggiornamenti e rollback su larga scala in modo granulare. L’integrazione tra endpoint fisici e ambienti cloud ibridi consente di estendere le protezioni anche a device mobili, filiali remote e infrastrutture virtualizzate.

Con l’arrivo della scadenza del supporto per Windows 10 (ottobre 2025), Microsoft spinge aziende e pubblica amministrazione verso modelli che combinano AI, cloud e automazione, riducendo la superficie di attacco e aumentando la resilienza complessiva del parco macchine. Windows 365 Cloud PC permette la replica istantanea di ambienti operativi sicuri, semplificando disaster recovery e business continuity, in linea con le più recenti linee guida NIST e CISA per la protezione delle infrastrutture critiche.

Memory-safe roadmap CISA: nuovo paradigma per la sicurezza del software critico

La CISA (Cybersecurity and Infrastructure Security Agency) ha pubblicato una roadmap tecnica che pone come obiettivo strategico la migrazione progressiva delle infrastrutture software nazionali verso architetture memory-safe. Questo documento, rivolto a sviluppatori, CIO, CISO e decision maker in settori pubblici e privati, parte da una constatazione netta: la maggioranza delle vulnerabilità critiche che colpiscono sistemi operativi, firmware, dispositivi embedded e software industriale nasce da errori di gestione della memoria tipici di linguaggi come C e C++.

Buffer overflow, use-after-free, double free, heap corruption e integer overflow continuano a essere vettori di exploit anche in prodotti aggiornati, perché il codice legacy e le librerie di base risultano difficili da bonificare a posteriori. La roadmap CISA promuove la transizione a linguaggi come Rust, Go e nuove generazioni di toolchain che impongono il rispetto di regole formali nella gestione della memoria, riducendo drasticamente la probabilità di errori umani e l’impatto delle vulnerabilità zero-day.

La strategia proposta da CISA si basa su diversi pilastri: identificazione dei componenti critici legacy che devono essere riscritti in linguaggi memory-safe, formazione continua di sviluppatori e security architect, revisione delle policy di procurement IT per favorire software certificato memory-safe, adozione di strumenti di analisi statica automatica e incentivazione di pratiche di bug bounty mirate proprio a questo tipo di vulnerabilità.

Per il settore pubblico, la roadmap suggerisce di partire dalle infrastrutture ICS/SCADA, dai sistemi sanitari e dal software di controllo reti critiche. A livello enterprise, si indica una priorità assoluta per tutti i servizi esposti su Internet, le API, i servizi cloud-native e le piattaforme IoT, dove il rischio di exploit memory-based è più alto. L’adozione di linguaggi memory-safe non è vista solo come risposta tecnica, ma come chiave di sostenibilità a lungo termine: meno incidenti, meno costi di patching, maggiore affidabilità dei servizi essenziali.

Prospettive pratiche e impatti di filiera

La transizione al memory-safe impatta profondamente la filiera dello sviluppo software. Si impone una riscrittura di componenti core, una ridefinizione delle metriche di sicurezza nei contratti e un dialogo continuo tra enti regolatori, vendor e integratori. Le realtà più innovative già oggi sperimentano stack full Rust su router, firmware critici, microservizi e middleware cloud. L’approccio “security by construction” suggerito dalla roadmap anticipa il futuro della compliance cyber: ogni nuova piattaforma dovrà dimostrare non solo patch management, ma assenza strutturale di classi intere di vulnerabilità.

L’adozione su larga scala sarà graduale. Tool di compatibilità e binding C/Rust, emulazione per firmware, formazione massiva e incentivi pubblici accelereranno il passaggio. L’obiettivo finale è ridurre il TCO della sicurezza, minimizzare l’esposizione a campagne di attacco massive (come ransomware e supply chain compromise) e garantire la tenuta delle infrastrutture critiche anche in contesti di escalation geopolitica.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.