Nel contesto della sicurezza informatica enterprise, la combinazione tra strumenti di gestione remota, tecniche di distribuzione software e la rapidità con cui nuove vulnerabilità vengono identificate e sfruttate rappresenta una sfida sistemica per la difesa delle infrastrutture critiche e dei dati aziendali. L’abuso di piattaforme come ConnectWise per la distribuzione di malware, le insidie insite nell’adozione di framework di deployment come ClickOnce di Microsoft, e l’aggiornamento costante del catalogo delle vulnerabilità note sfruttate da parte di CISA illustrano un panorama di minacce in costante evoluzione, in cui la difesa proattiva e l’aggiornamento delle policy di gestione diventano elementi imprescindibili per garantire la resilienza di imprese di ogni dimensione.

Le tecniche di supply chain compromise, che sfruttano strumenti IT legittimi per l’installazione e la persistenza del malware, sono in crescita verticale. I criminali informatici si avvalgono sempre più spesso delle stesse soluzioni di monitoraggio e automazione adottate dagli MSP e dai team IT interni, ottenendo accessi privilegiati che permettono loro di scalare rapidamente lateralmente, compromettendo sistemi core e ambienti cloud ibridi. A ciò si sommano i rischi derivanti da una gestione non rigorosa dei processi di deployment software, dove framework pensati per semplificare e velocizzare l’aggiornamento delle applicazioni Windows – come ClickOnce – possono diventare vettori di attacco se non configurati e gestiti secondo le best practice di sicurezza più aggiornate.

Nel frattempo, il Known Exploited Vulnerabilities Catalog di CISA si arricchisce costantemente di nuove CVE osservate in attacchi attivi, ricordando a responsabili IT e CISO che la sola reazione a posteriori non è più sufficiente: occorre implementare cicli di patching accelerato, asset management automatico, monitoraggio dei processi critici e revisione periodica degli accessi privilegiati. Solo un approccio integrato e multidisciplinare può davvero mitigare i rischi di compromissione supply chain, escalation di privilegi e impatto su business continuity e compliance.

Abuso delle piattaforme ConnectWise: vettori di attacco supply chain e impatto sull’ecosistema enterprise

Negli ultimi mesi, l’analisi delle campagne malware ha evidenziato come i criminali informatici abbiano innalzato la sofisticazione delle tecniche di supply chain compromise sfruttando strumenti di remote monitoring e automazione largamente utilizzati come ConnectWise. L’approccio adottato prevede il targeting diretto degli MSP (Managed Service Provider) o dei team IT interni che gestiscono centinaia o migliaia di endpoint attraverso ConnectWise, piattaforma centrale per la manutenzione, l’aggiornamento e il controllo remoto di server e postazioni utente.

L’abuso di ConnectWise si verifica tipicamente attraverso la compromissione delle credenziali di amministratori di sistema, l’accesso a console di gestione poco protette o l’exploit di vulnerabilità note ma non ancora patchate all’interno della piattaforma. Gli attaccanti ottengono così la capacità di distribuire malware, dropper, ransomware e strumenti di persistence su larga scala, approfittando delle stesse funzionalità che dovrebbero assicurare la resilienza e l’efficienza della gestione IT. In molte campagne recenti, la fase di weaponization prevede la creazione di script e payload specificamente confezionati per aggirare controlli EDR e AV, mascherando l’attività malevola tra i task di gestione legittimi.

L’impatto di una compromissione ConnectWise va ben oltre la singola macchina infetta: una volta ottenuto l’accesso, i criminali possono effettuare movimenti laterali su tutti i sistemi gestiti, esfiltrare dati sensibili, eliminare backup e orchestrare attacchi su vasta scala verso infrastrutture cloud e on-premise. Il rischio supply chain è amplificato dalla capacità degli attaccanti di “saltare” da un cliente all’altro tramite i servizi di MSP compromessi, diffondendo malware tra aziende, enti pubblici e operatori critici. L’analisi forense degli incidenti mostra come, in molti casi, la catena di compromissione resti attiva per settimane senza essere rilevata, grazie all’uso di credenziali legittime, script automatizzati e mimetizzazione delle attività tra i log ordinari.

Per mitigare questo tipo di rischio, è fondamentale adottare autenticazione forte (MFA), audit continuo dei privilegi, segmentazione delle reti di gestione, aggiornamento tempestivo di tutte le istanze ConnectWise e controllo costante dei log di attività amministrativa. L’abilitazione di alert su comportamenti anomali (ad esempio, l’installazione simultanea di software su decine di endpoint, la modifica dei criteri di sicurezza o l’accesso fuori orario) consente di ridurre la finestra di esposizione e rispondere in modo tempestivo in caso di compromissione.

ClickOnce: rischi architetturali e vettori di attacco nel deployment Microsoft

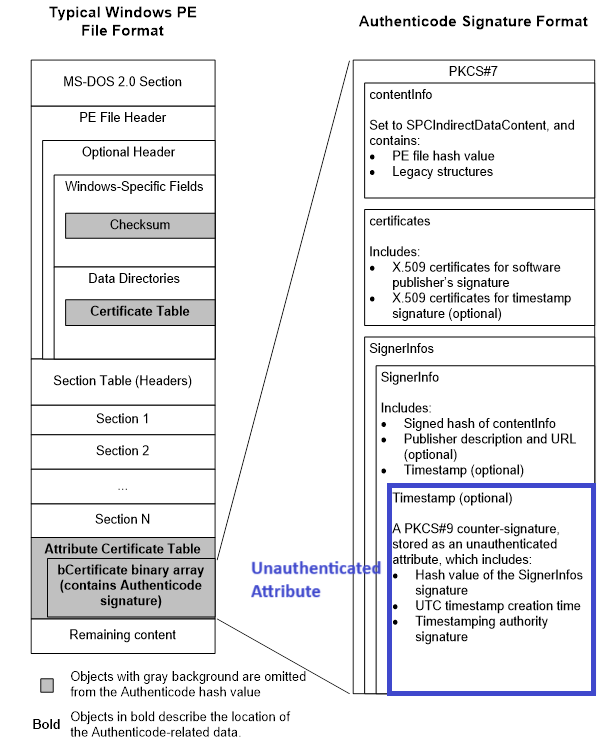

La tecnologia ClickOnce di Microsoft, pensata per semplificare la distribuzione e l’aggiornamento delle applicazioni Windows via web, introduce numerosi vantaggi operativi ma, se non configurata correttamente, diventa un vettore di attacco critico in scenari di supply chain compromise e social engineering. Il principio di funzionamento si basa sull’installazione automatica di applicazioni firmate digitalmente, scaricate da URL indicati dall’amministratore o dallo sviluppatore: questa automatizzazione può essere sfruttata dagli attaccanti per veicolare payload malevoli camuffati da aggiornamenti legittimi.

Il rischio principale deriva dalla configurazione di trust basato su certificati: se l’utente accetta certificati non validi, scaduti o emessi da autorità compromesse, l’applicazione può essere installata senza ulteriori avvisi, consentendo l’esecuzione di codice arbitrario. In contesti di deployment di massa, ad esempio nel rollout di nuove versioni software all’interno di un’azienda, un singolo errore nella gestione delle origini autorizzate o nella validazione dei pacchetti può spalancare le porte a malware, trojan e backdoor persistenti.

Gli attacchi più avanzati sfruttano tecniche di spear phishing per convincere gli utenti a cliccare su link dannosi che innescano l’installazione di applicazioni ClickOnce alterate. In altri casi, il compromesso avviene a livello di supply chain, con l’iniezione di codice malevolo in pacchetti di update distribuiti attraverso repository ufficiali, sfruttando vulnerabilità note o la mancanza di controlli rigorosi sulla firma digitale e sull’integrità dei file. Secondo la documentazione Microsoft, la sicurezza del deployment ClickOnce richiede la firma obbligatoria di ogni pacchetto, la definizione di origini di distribuzione autorizzate, la gestione rigorosa dei certificati e l’audit dei processi di aggiornamento e installazione.

Nuove vulnerabilità nel catalogo CISA: exploit attivi e priorità di remediation

L’aggiornamento del Known Exploited Vulnerabilities Catalog da parte di CISA con tre nuove CVE sottolinea la necessità di una gestione reattiva e proattiva delle superfici di attacco. Le vulnerabilità recentemente inserite sono già state osservate in campagne reali, utilizzate da threat actor per ottenere accesso non autorizzato, eseguire codice da remoto o scalare privilegi in ambienti Windows, Linux e cloud. Questo scenario obbliga i responsabili della sicurezza a una mappatura accurata degli asset esposti, alla verifica delle versioni vulnerabili e alla pianificazione di patch e mitigazioni immediate.

- CVE-2024-54085 AMI MegaRAC SPx Authentication Bypass by Spoofing Vulnerability

- CVE-2024-0769 D-Link DIR-859 Router Path Traversal Vulnerability

- CVE-2019-6693 Fortinet FortiOS Use of Hard-Coded Credentials Vulnerability

L’inserimento di una vulnerabilità nel catalogo CISA implica che sia stata sfruttata attivamente e che la probabilità di compromissione sia elevata: per questo motivo, le organizzazioni devono prevedere procedure di asset management automatizzate, workflow di patch management accelerato e strategie di hardening e segmentazione delle reti. La sola applicazione della patch non è sufficiente: occorre rafforzare il controllo degli accessi privilegiati, l’audit dei log di sistema, l’isolamento degli endpoint critici e l’adozione di sistemi avanzati di detection e response.

Il rischio di sfruttamento di vulnerabilità note, combinato con tecniche di lateral movement, privilege escalation e attacco alla supply chain, rende necessario un salto di qualità nella cultura della sicurezza aziendale. L’adozione di standard come Zero Trust, la verifica continua delle configurazioni e la formazione specifica degli operatori IT rappresentano strumenti indispensabili per la resilienza contro le minacce attuali.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.