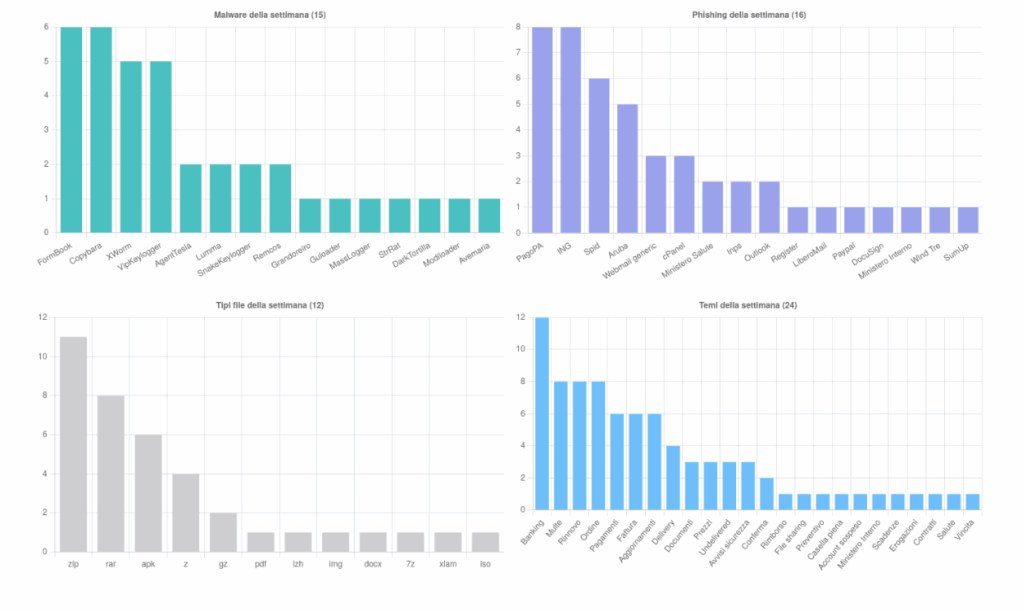

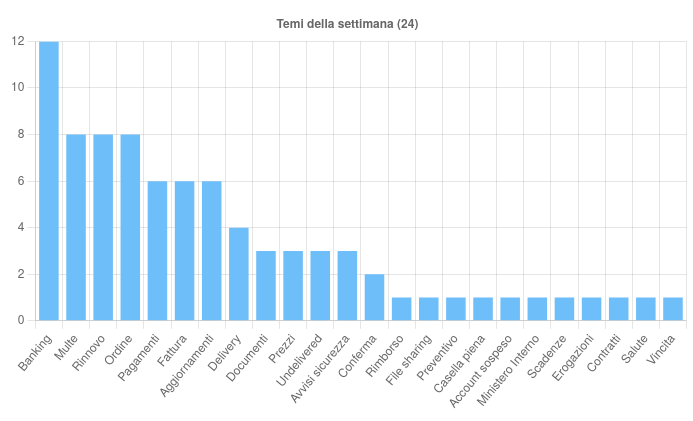

Nel periodo compreso tra il 5 e l’11 luglio 2025, il CERT-AgID ha individuato e analizzato una molteplicità di campagne malevole indirizzate a utenti e organizzazioni italiane, segnalando la costante evoluzione di tecniche e vettori d’attacco. Lo scenario conferma un’alta pressione sulle infrastrutture digitali nazionali, con minacce veicolate principalmente tramite phishing, allegati malevoli, siti web compromessi e campagne a tema bancario, fiscale e documentale.

Vettori di attacco: email di phishing, allegati compressi e link fraudolenti

La maggior parte delle campagne osservate si fonda su email di phishing realizzate con cura, che spesso simulano comunicazioni ufficiali da parte di enti bancari, istituzioni pubbliche, provider di servizi digitali e spedizionieri. I messaggi contengono allegati compressi (ZIP, RAR) o link a pagine web appositamente predisposte, con l’obiettivo di indurre la vittima a scaricare malware o fornire credenziali personali.

Un elemento ricorrente è la presenza di file PDF, XLS, DOC e archivi contenenti eseguibili mascherati (scr, exe, js, vbs), spesso nascosti da nomi ingannevoli o finti documenti relativi a fatture, spedizioni, multe, rimborsi fiscali e comunicazioni di agenzie governative. Le email sono frequentemente personalizzate in lingua italiana, con logo, formattazione e riferimenti a casi reali per aumentare la credibilità e la percentuale di successo.

Principali famiglie malware e campagne individuate

Nel periodo analizzato, CERT-AgID ha segnalato la diffusione di AgentTesla, Remcos, QuasarRAT, Formbook e numerosi stealer specializzati nel furto di credenziali e dati sensibili. In particolare, le campagne basate su Remcos e QuasarRAT si distinguono per la capacità di installare backdoor persistenti e di controllare a distanza i sistemi infetti, consentendo esfiltrazione dati, intercettazione di comunicazioni e propagazione laterale all’interno delle reti aziendali.

Il vettore documentale, con l’utilizzo di macro malevole in file Office e exploit PDF, resta uno degli strumenti preferiti dagli attaccanti per aggirare i controlli tradizionali. I payload osservati spesso attivano script PowerShell o downloader che recuperano ulteriori moduli malevoli da server remoti, garantendo un alto grado di modularità e adattamento delle campagne rispetto alle difese implementate.

Strategie di elusione, targeting e evoluzione delle campagne malevole

Le campagne analizzate dal CERT-AgID nel periodo 5-11 luglio 2025 si distinguono per una sempre maggiore sofisticazione nelle tecniche di elusione dei controlli di sicurezza, sia lato endpoint che a livello di filtri antispam. Gli attaccanti adottano metodologie di offuscamento dei codici, compressione multilivello degli allegati, utilizzo di servizi cloud legittimi per l’hosting dei payload e sfruttamento di link accorciati o domini temporanei per impedire la rilevazione e il blocco preventivo delle campagne.

Il fenomeno del targeting si fa sempre più mirato: molte delle campagne individuate sono progettate per colpire determinati settori, con particolare attenzione al comparto bancario, amministrativo e supply chain, sfruttando la calendarizzazione di scadenze fiscali o la comunicazione di presunti problemi di fatturazione e spedizione. Questa personalizzazione rende più efficace la social engineering e aumenta la probabilità di infezione anche tra utenti esperti.

Campagne a tema bancario e frodi documentali

Una quota significativa degli attacchi osservati riguarda false comunicazioni da parte di banche, enti di riscossione e servizi finanziari. I messaggi, curati nei minimi dettagli grafici e lessicali, invitano l’utente a cliccare su link che conducono a siti di phishing perfettamente identici agli originali o a scaricare documenti che avviano la catena infettiva. In molti casi vengono simulate urgenze, come blocchi di conto, anomalie nei movimenti o richieste di aggiornamento dati personali, per indurre le vittime a superare le difese psicologiche.

Parallelamente, sono emerse campagne che sfruttano documenti falsi relativi a fatture, notifiche fiscali, multe e solleciti di pagamento. Questi vettori risultano particolarmente efficaci tra le PMI e i professionisti, per l’elevato volume di comunicazioni reali che quotidianamente coinvolgono tali categorie.

Indicazioni di mitigazione e difesa

CERT-AgID sottolinea la necessità di rafforzare la formazione degli utenti e l’adozione di strategie multilivello per la difesa delle caselle email e dei sistemi endpoint. Tra le indicazioni operative figurano il controllo delle estensioni dei file ricevuti, la segnalazione tempestiva di email sospette, la verifica delle URL e l’utilizzo di soluzioni EDR capaci di rilevare comportamenti anomali e bloccare esecuzioni non autorizzate di macro e script.

L’adozione di strumenti avanzati di threat intelligence e la collaborazione tra enti pubblici e privati restano fondamentali per la condivisione tempestiva degli indicatori di compromissione e per una risposta coordinata alle minacce emergenti. Solo una strategia proattiva e integrata consente di ridurre i rischi derivanti da campagne malevole sempre più mirate, modulari e sofisticate.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.