AsyncRAT si è affermato come uno dei principali strumenti open source nel panorama delle minacce RAT (Remote Access Trojan), grazie a una struttura modulare e a una vasta rete di fork che ne moltiplica le varianti e la capacità offensiva. La natura open source di AsyncRAT ha favorito non solo la diffusione, ma anche l’innovazione e la personalizzazione del codice, rendendo la famiglia di RAT estremamente adattabile ai nuovi contesti di attacco e alle difese moderne.

Origini e differenze tra AsyncRAT e i RAT storici

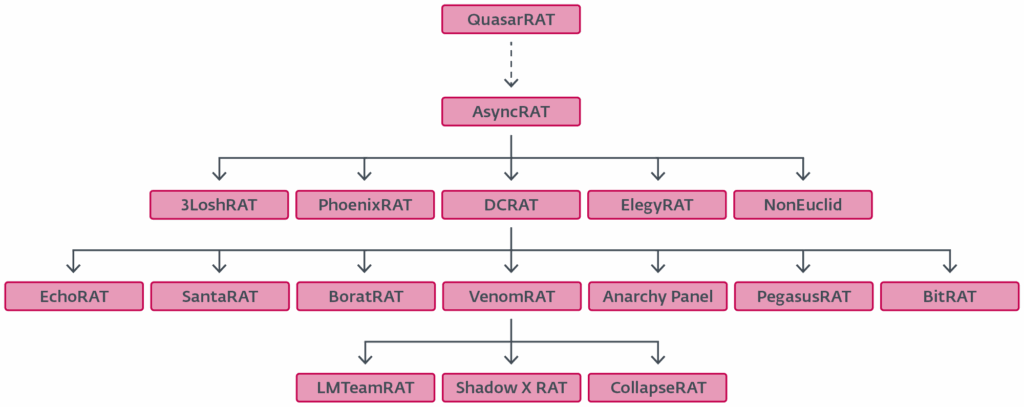

AsyncRAT nasce nel 2019 come progetto indipendente in C#, ispirandosi a Quasar RAT ma differenziandosi con una completa riscrittura e con l’introduzione di importanti novità. La condivisione di alcune classi di crittografia, come Aes256 e Sha256, suggerisce un collegamento tra i due progetti, ma AsyncRAT supera Quasar per modularità, architettura dei plugin e capacità di offuscamento.

L’approccio open source ha abbassato notevolmente la barriera d’ingresso per gli attori malevoli, permettendo anche a cybercriminali poco esperti di implementare attacchi complessi, modificando facilmente il codice di base e generando un ecosistema di fork difficile da mappare e contrastare.

Fork, varianti e plugin: come si ramifica la minaccia AsyncRAT

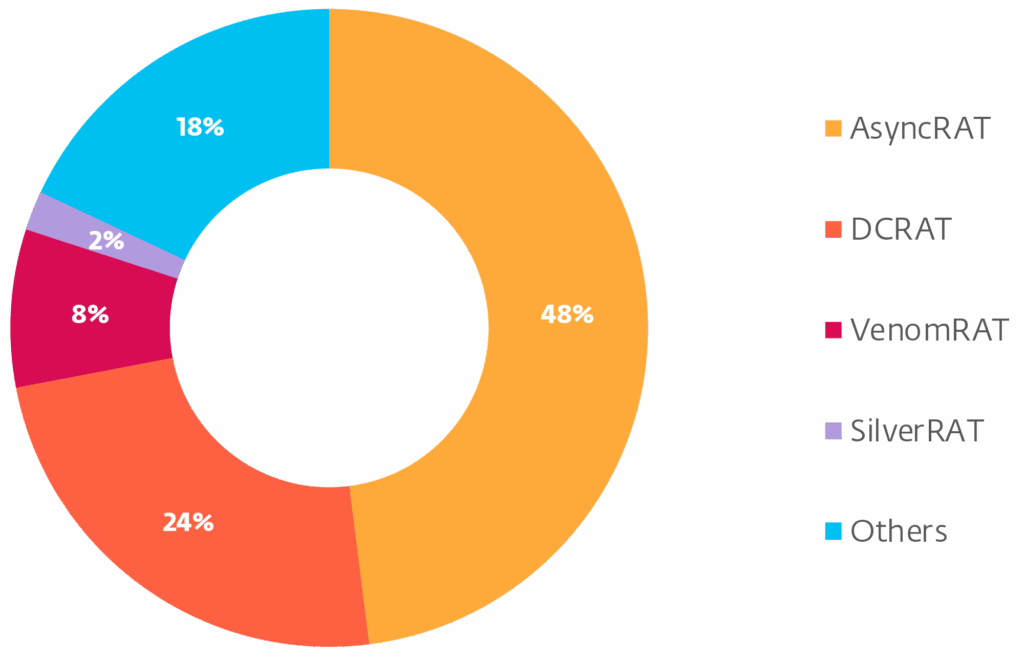

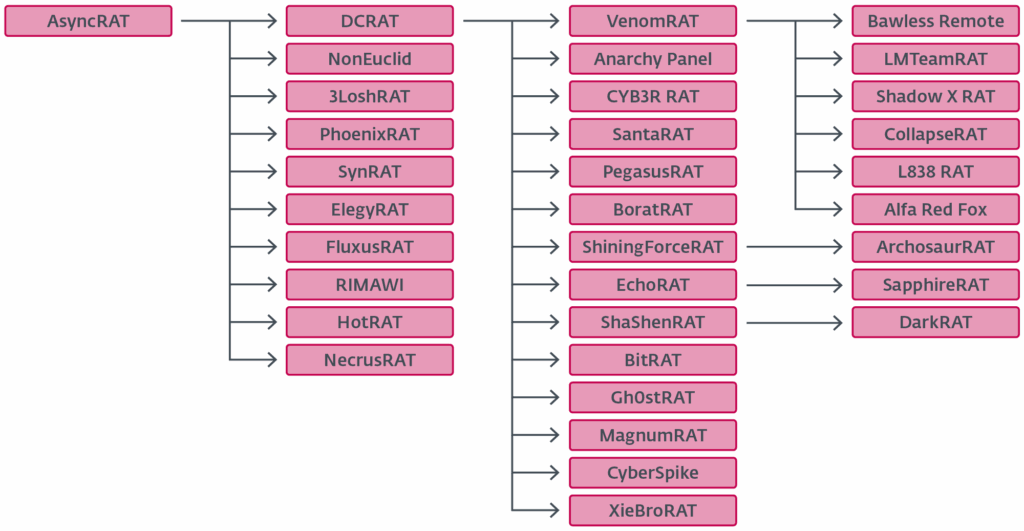

La pubblicazione di AsyncRAT ha dato origine a una moltitudine di fork: alcune varianti hanno ampliato notevolmente le funzionalità, altre si sono limitate a piccoli cambiamenti, mentre molte si differenziano solo per dettagli minimi di codice o personalizzazione. Al centro della galassia dei fork spiccano DcRat e VenomRAT, le versioni più diffuse e implementate in campagne reali.

DcRat introduce numerose tecniche di evasione, come il patching di AMSI e ETW per disabilitare strumenti di sicurezza e tracing di sistema. Implementa una struttura dati efficiente per il traffico (MessagePack), un sistema di antiprocess per terminare task legati alla sicurezza (Taskmgr, MsMpEng, ecc.), plugin per l’accesso a webcam, microfono, furto token Discord e perfino moduli ransomware basati su AES-256.

VenomRAT eredita molte caratteristiche da DcRat, con un’ampia base di plugin e numerose personalizzazioni, fino ad apparire come una minaccia autonoma pur condividendo la radice AsyncRAT.

Oltre ai RAT destinati a impieghi malevoli, esistono fork “ironici” o dimostrativi come SantaRAT e BoratRAT, che presentano funzioni per lo più ludiche ma che in alcuni casi sono stati comunque riscontrati in attacchi reali.

Tecniche di identificazione delle versioni e catena di derivazione

Per distinguere i vari fork, i ricercatori si affidano all’analisi delle configurazioni, solitamente cifrate in AES-256 e archiviate in base64 nella classe Settings. Il campo Version nella configurazione consente spesso di risalire al nome della variante o al gruppo autore. Ulteriori indizi vengono dal valore Salt utilizzato in fase di cifratura o dalla presenza di certificati embedded per autenticare i server C&C, spesso contenenti metadati utili a ricostruire la catena di derivazione del malware. Quando queste tecniche non bastano, è possibile inviare pacchetti appositi al server C&C o analizzare in profondità la struttura del codice sorgente, confrontando la sintassi e le funzioni con quelle dei campioni già classificati.

Estensione funzionale: plugin esotici e fork di nicchia

Oltre ai RAT più noti, l’ecosistema AsyncRAT comprende varianti meno diffuse ma dotate di plugin esclusivi che ne aumentano la pericolosità o la versatilità:

NonEuclid RAT si distingue per plugin originali come WormUsb.dll (malware spreader via USB e directory di sistema), Brute.dll (brute forcer SSH/FTP), cliper.dll (clipper per furto wallet crypto e dati carta), Service.dll (gestione servizi Windows), Maps.dll (raccolta geolocalizzazione), Signature Antivirus.dll (file matcher basato su hash MD5, usato anche per eliminare malware concorrenti) e Screamer.dll (jump scare per attività di disturbo).

Questi plugin, pur minoritari in termini di volume, dimostrano la facilità con cui AsyncRAT può essere adattato a scopi molto differenti, dalla criminalità organizzata fino al vandalismo informatico.

Nuove frontiere: obfuscation, targeting e tool integrati

Alcuni fork, come JasonRAT, implementano ulteriori livelli di offuscamento, ad esempio usando una variante estesa del codice Morse per cifrare le stringhe critiche o variabili con nomi arbitrari e poco riconoscibili. JasonRAT supporta anche logiche di targeting geografico per selezionare le vittime in base al paese di appartenenza.

XieBroRAT introduce plugin di credential stealing browser-based (BrowserGhost.dll), moduli per la connessione con Cobalt Strike e una catena di delivery multilingue. Il codice integra tool da progetti open source come mimikatz, SharpWifiGrabber e SharpUnhooker, ampliando ulteriormente le capacità di attacco.

Rischi, diffusione e prospettive evolutive della minaccia

La diffusione globale di AsyncRAT e dei suoi fork rende questa famiglia tra le più insidiose per il settore enterprise e privato. La capacità di offuscamento, la modularità e la possibilità di generare nuove varianti in pochi minuti grazie alla natura open source ne fanno uno strumento in costante evoluzione e difficilmente neutralizzabile tramite tecniche tradizionali di detection basate su signature.

L’adozione crescente di LLM e AI da parte dei cybercriminali accelera la personalizzazione di queste minacce e la creazione di plugin mirati, abbassando ulteriormente il livello di competenza richiesto per orchestrare campagne di attacco complesse. È quindi prevedibile che il prossimo sviluppo di AsyncRAT vedrà l’introduzione di moduli per evasione, persistenza e raccolta dati ancora più sofisticati.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.