Un recente cluster di attività malevola, identificato come CL-STA-1020, ha colpito enti governativi nel Sud-Est asiatico tramite una campagna di spionaggio informatico particolarmente sofisticata. I ricercatori di Unit 42 hanno scoperto l’uso di un nuovo Windows backdoor denominato HazyBeacon, progettato per raccogliere dati sensibili su documenti strategici, tariffe commerciali e dispute economiche tra governi. La caratteristica più innovativa dell’attacco è l’utilizzo di AWS Lambda URL come canale di comando e controllo (C2), un approccio che sfrutta servizi cloud legittimi per mimetizzare il traffico malevolo.

Cosa leggere

Tecnica di persistenza e infezione: DLL sideloading e abuso di servizi di sistema

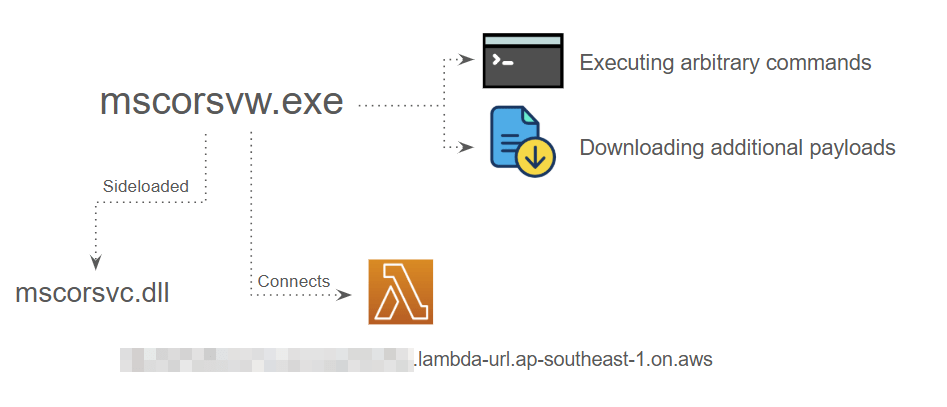

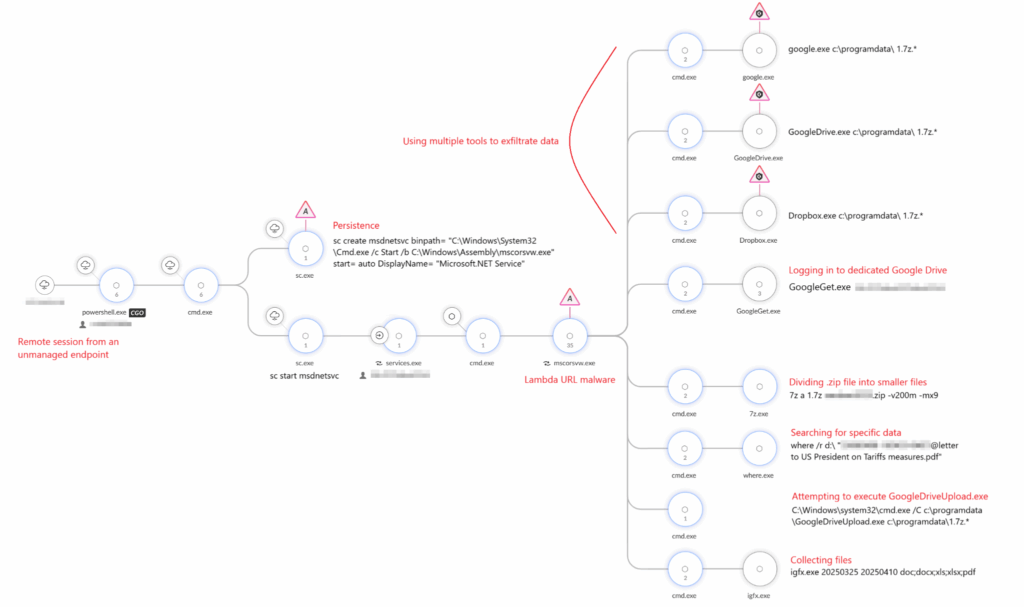

La campagna CL-STA-1020 adotta una tecnica avanzata di DLL sideloading. Gli attaccanti posizionano una DLL malevola nella cartella di sistema C:\Windows\assembly\mscorsvc.dll, insieme all’eseguibile legittimo mscorsvw.exe. Quando il servizio Windows avvia l’eseguibile, viene caricata la DLL compromessa che apre la comunicazione con il Lambda URL controllato dall’attaccante. Per garantire la persistenza anche dopo il riavvio, il gruppo crea un servizio Windows fittizio denominato msdnetsvc, assicurando che la backdoor venga attivata automaticamente a ogni boot.

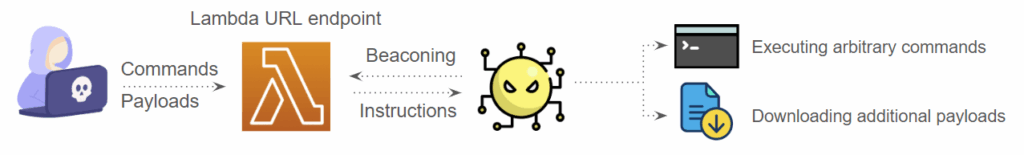

Abuso di AWS Lambda URL come infrastruttura C2

Gli attori sfruttano le AWS Lambda URL, una funzionalità che consente l’invocazione di funzioni serverless tramite HTTPS, per stabilire un canale C2 nascosto nel traffico cloud legittimo. La backdoor HazyBeacon invia richieste al Lambda endpoint (del tipo *.lambda-url.ap-southeast-1.on.aws), ricevendo comandi e scaricando ulteriori payload. Questo metodo elude facilmente i controlli tradizionali, poiché le comunicazioni verso domini Amazon sono comuni in ambito aziendale e spesso non vengono filtrate.

Scaricamento e uso strumenti per raccolta ed esfiltrazione dati

La catena di infezione prevede il download automatico di diversi payload nella cartella C:\ProgramData, ognuno con uno scopo ben preciso. Tra questi:

- igfx.exe: tool per la raccolta di file, crea archivi ZIP dei documenti trovati in base a range temporali ed estensioni mirate.

- 7z.exe: versione legittima di 7-Zip utilizzata per suddividere gli archivi in file da 200 MB.

- GoogleGet.exe: connettore per autenticarsi e interagire con un account Google Drive specifico.

- google.exe, GoogleDrive.exe, GoogleDriveUpload.exe: tool custom per il caricamento su Google Drive.

- Dropbox.exe: tool custom per upload su Dropbox.

La sequenza operativa parte dall’esecuzione di igfx.exe per raccogliere i file, seguita da 7z.exe che suddivide l’archivio. Successivamente, i tool di upload tentano l’esfiltrazione su Google Drive e Dropbox, sfruttando il traffico cloud come canale di uscita, perfettamente integrato nella normale attività di rete delle organizzazioni.

Targeting e raccolta selettiva delle informazioni

L’attività degli attaccanti è estremamente mirata: vengono cercati documenti strategici, ad esempio comunicazioni su tariffe e misure commerciali, con query specifiche del tipo “letter to US President on Tariffs measures”. La raccolta avviene in modalità silente e selettiva, con la capacità di comprimere ed esfiltrare grandi volumi di dati, sfruttando canali cloud già usati dalle vittime.

Cleanup e cancellazione delle tracce post-intrusione

A operazione conclusa, gli attaccanti eseguono comandi di cancellazione per eliminare archivi, payload e qualsiasi evidenza dell’attività malevola dal sistema, minimizzando la possibilità di detection post-mortem.

Innovazione e rischio: abuso di servizi cloud per la compromissione stealth

La vera innovazione della campagna CL-STA-1020 risiede nell’uso massivo di servizi cloud legittimi sia come canali C2 che per l’esfiltrazione dei dati. AWS Lambda URL offre una superficie di attacco ampia e difficile da distinguere dal traffico aziendale ordinario, mentre Google Drive e Dropbox vengono sfruttati per mascherare i trasferimenti di file sensibili. Questo modello, che integra serverless C2 e cloud storage per l’esfiltrazione, rende la minaccia estremamente difficile da identificare e bloccare con strumenti convenzionali.

Dettaglio tecnico: hash, persistenza, pipeline di esecuzione

Il payload principale, mscorsvc.dll, viene avviato tramite DLL sideloading e garantito dal servizio persistente msdnetsvc. La comunicazione C2 passa tramite endpoint Lambda AWS, da cui vengono ricevuti e scaricati ulteriori strumenti. Ogni componente della catena (collector, archiver, uploader) viene eseguito in sequenza per massimizzare la raccolta e la fuoriuscita dei dati. Il cleanup finale elimina archivi e tool, lasciando pochissime tracce permanenti.

Prevenzione e raccomandazioni tecniche

Per contrastare minacce come HazyBeacon, le organizzazioni devono rafforzare il monitoraggio delle comunicazioni cloud, adottando strategie di detection basate su analisi comportamentale e anomalie nei pattern di accesso a servizi cloud (es. AWS Lambda, Google Drive, Dropbox). È necessario aggiornare costantemente le signature di rilevamento per tecniche di persistenza tramite DLL sideloading e servizi di sistema sospetti. Solo un approccio che combina ispezione profonda del traffico, verifica degli endpoint e controllo dei processi può ridurre la superficie di attacco in scenari di cloud abuse così avanzato.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.