A luglio 2025, la sicurezza informatica globale affronta una nuova ondata di attacchi mirati contro infrastrutture critiche. Gli attori malevoli sfruttano vulnerabilità zero-day in Citrix NetScaler, VMware ESXi, Ivanti Connect Secure, CrushFTP, TeleMessage Signal e perfino nel NVIDIA Container Toolkit, colpendo server, applicazioni cloud, sistemi containerizzati e reti industriali.

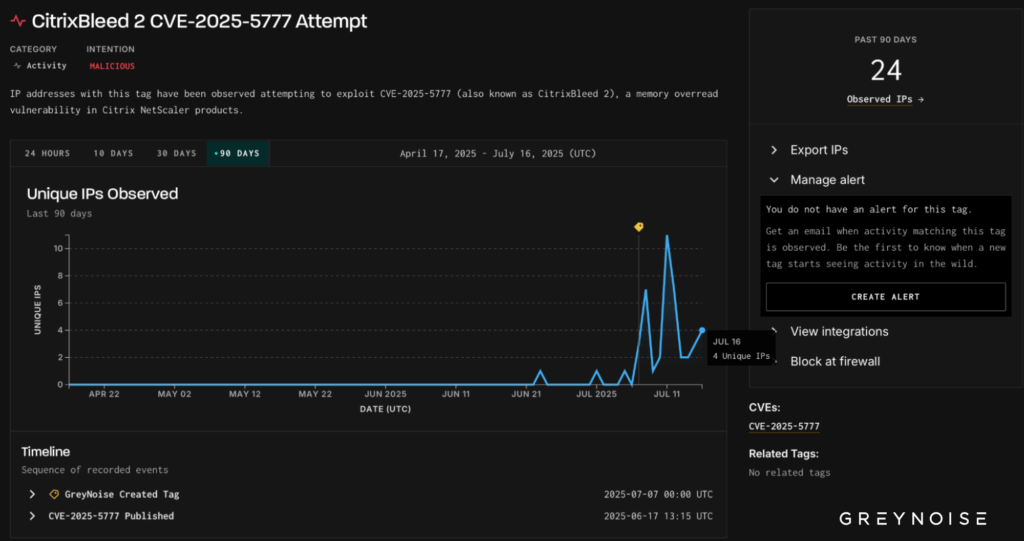

La vulnerabilità nota come Citrix Bleed 2, identificata come CVE-2025-5777, viene inizialmente negata dalla stessa Citrix, che pubblica un advisory il 26 giugno 2025 privo di riferimenti a exploit attivi. Tuttavia, secondo le analisi di Kevin Beaumont e Imperva, l’exploitation è già in corso dal 20 giugno, con un impatto su oltre 120 aziende e più di 11 milioni di tentativi registrati. Gli attacchi, originati da indirizzi IP cinesi, sfruttano una mancanza di validazione sugli input POST per forzare un memory overread e ottenere token di sessione validi, aprendo la porta a compromissioni laterali tramite sessioni ICA, PCoIP, RDP e SSH. Le versioni obsolete 12.1 e 13.0, non più supportate, risultano particolarmente esposte.

Nel frattempo, VMware deve gestire un’ondata di vulnerabilità scoperte durante il contest Pwn2Own Berlin di maggio. Quattro bug distinti, classificati come CVE-2025-41236, 41237, 41238 e 41239, interessano componenti come VMXNET3, VMCI, PVSCSI e vSockets. Il più pericoloso consente l’esecuzione di codice dal guest alla macchina host, pur restando in sandbox su ESXi. I ricercatori di STARLabs SG, REverse Tactics e Synacktiv sfruttano overflow e underflow di tipo heap e integer per superare i limiti di sicurezza, portando VMware a rilasciare patch per ESXi 8.0U3f, 7.0U3w, Workstation 17.6.4 e Fusion 13.6.4. Nessun workaround è disponibile, rendendo l’aggiornamento l’unica difesa valida.

Malware persistente e campagne prolungate

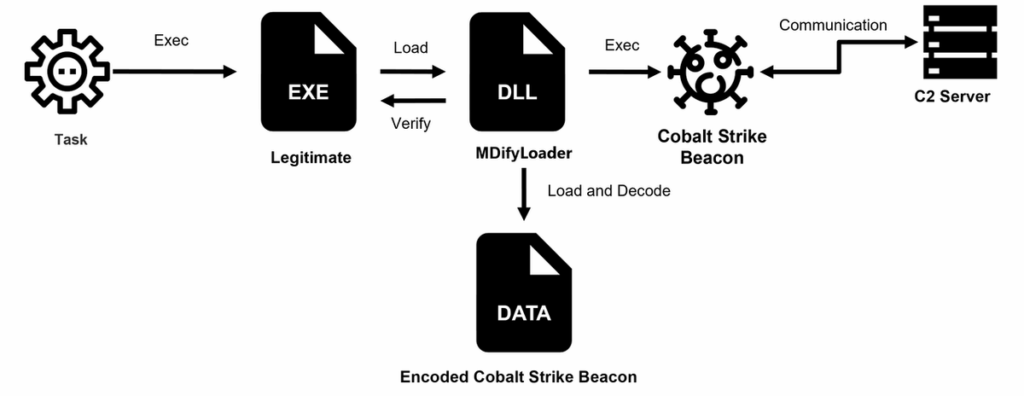

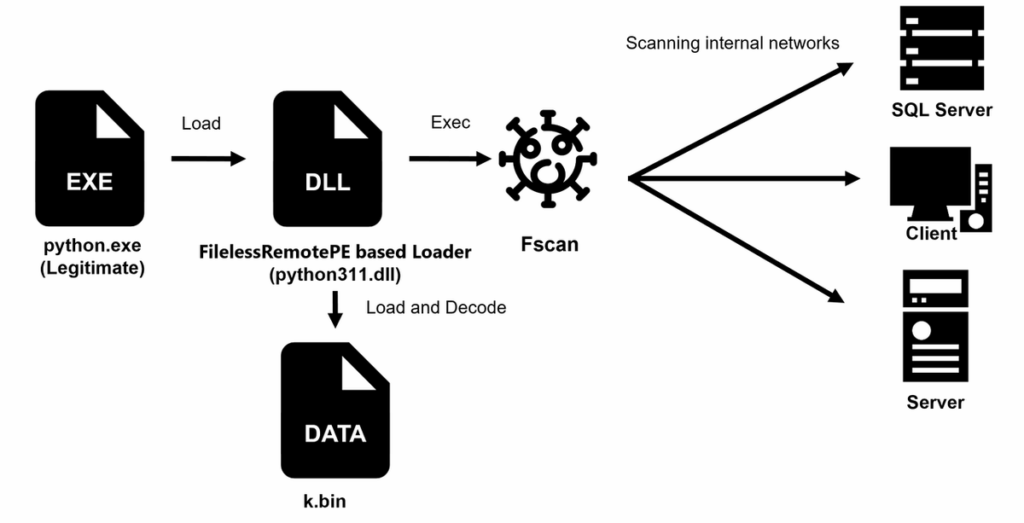

Il quadro si aggrava con le vulnerabilità scoperte in Ivanti Connect Secure, sfruttate attivamente da dicembre 2024. Gli attori impiegano due exploit critici, CVE-2025-0282 e CVE-2025-22457, per installare MDifyLoader, un loader in memoria che avvia Cobalt Strike senza toccare il disco. Le campagne includono strumenti come VShell per accesso remoto e Fscan per lo scanning di rete, con side-loading di DLL per eludere i controlli. Il malware si installa come servizio di sistema o tramite Task Scheduler, creando nuovi account di dominio per mantenere la persistenza.

Gli strumenti utilizzati mostrano una sofisticazione crescente, con beacon Cobalt Strike versione 4.5 e moduli di credential harvesting su FTP, MS-SQL e SSH. L’utilizzo di tecniche come EternalBlue conferma il riutilizzo di exploit noti in catene d’attacco moderne. L’allerta lanciata da JPCERT/CC e l’inserimento dei CVE nel catalogo KEV della CISA obbligano tutte le agenzie federali statunitensi a intervenire entro il 1° agosto 2025.

Compromissioni su Signal e CrushFTP

Non meno preoccupante è il caso di TeleMessage Signal (TM SGNL), applicazione usata anche in contesti governativi per comunicazioni cifrate. La vulnerabilità CVE-2025-48927, causata da una configurazione legacy di Spring Boot Actuator, consente l’accesso all’endpoint /heapdump senza autenticazione. L’esposizione di heap da 150 MB include credenziali in chiaro, mettendo a rischio intere catene di comunicazione. GreyNoise rileva exploit attivi da 11 IP diversi al 16 luglio 2025, in quello che appare come un tentativo organizzato di raccolta dati su larga scala.

Parallelamente, CrushFTP affronta l’exploitation di CVE-2025-54309, che permette il dirottamento completo della console di amministrazione. Gli attaccanti manipolano il file di configurazione degli utenti per creare accessi fasulli. La vulnerabilità colpisce tutte le versioni rilasciate prima di luglio 2025. Indicatori di compromissione includono modifiche anomale al campo “last_logins” e l’uso di nomi utente falsificati. La risposta raccomandata include patching immediato, whitelist IP e ripristino da backup precedenti al 16 luglio 2025.

Minacce persistenti anche da Arch Linux e Windows

Nel mondo open-source, il team di Arch Linux rileva pacchetti AUR infetti che installano il malware Chaos RAT. I pacchetti, caricati dall’utente danikpapas il 16 luglio 2025, vengono rimossi due giorni dopo grazie alla segnalazione della community. Tra i pacchetti infetti compaiono versioni modificate di LibreWolf e browser personalizzati. Il codice malevolo, presente nei file PKGBUILD, punta a repository GitHub fasulli e consente remote access, credential harvesting e mining illegale. Gli script infettano sia sistemi Linux che Windows, con funzioni di reverse shell, upload/download file e collegamenti a server C2 su 130.162.225.47:8080. Il team Arch invita gli utenti a rimuovere i pacchetti sospetti e a verificare la presenza del file /tmp/systemd-initd, sintomo evidente di infezione.

Nel frattempo, un errore interno di Microsoft causa confusione nel rilevamento di un bug legato al Windows Firewall. L’evento ID 2042 appare nel registro eventi a ogni riavvio del sistema, segnalando un fallimento nella lettura della configurazione. L’azienda chiarisce che si tratta di una funzionalità futura non ancora implementata e che l’errore è stato erroneamente marcato come risolto durante il Patch Tuesday di luglio. Microsoft promette un fix nei prossimi aggiornamenti e invita gli utenti a ignorare l’avviso, che non influisce sul funzionamento reale del firewall.

NVIDIA e i rischi nel cloud containerizzato

Particolarmente critica si rivela la falla CVE-2025-23266, soprannominata NVIDIAScape, che interessa il NVIDIA Container Toolkit. Con un punteggio CVSS di 9.0, la vulnerabilità permette l’esecuzione di codice con privilegi elevati, compromettendo ambienti cloud multitenant. L’origine del problema risiede in una configurazione errata dell’hook createContainer dell’OCI runtime, che consente l’inserimento di librerie malevole tramite LD_PRELOAD direttamente nel Dockerfile.

Questa tecnica, estremamente semplice e composta da sole tre righe di codice, può portare a escalation di privilegi, accesso a modelli AI proprietari, tampering dei dati e negazione del servizio su larga scala. La vulnerabilità impatta il 37% degli ambienti cloud containerizzati. Le versioni vulnerabili sono la 1.17.7 e GPU Operator 25.3.0, con fix disponibili rispettivamente nella 1.17.8 e 25.3.1. La situazione sottolinea ancora una volta che i container, se non adeguatamente configurati, non costituiscono una barriera di sicurezza sufficiente.

Tabella comparativa delle vulnerabilità

Per comprendere meglio l’ampiezza dell’attacco, la seguente tabella confronta le principali vulnerabilità emerse nel mese:

| Vulnerabilità | CVE | Severità | Prodotto | Impatto | Fix |

|---|---|---|---|---|---|

| Citrix Bleed 2 | 2025-5777 | 9.3 | NetScaler | Leak token sessione | Patch immediata |

| VMware ESXi overflow | 2025-41236 | 9.3 | ESXi | Code execution host | ESXi80U3f |

| Ivanti RCE | 2025-0282 | Critica | ICS | Drop malware | Patch gennaio |

| Signal app leak | 2025-48927 | Alta | TM SGNL | Heap dump | Disabilita endpoint |

| CrushFTP hijack | 2025-54309 | Critica | CrushFTP | Accesso admin | v11.3.4_23 |

| NVIDIA escape | 2025-23266 | 9.0 | Container Toolkit | Escalation privilegi | 1.17.8 |

Considerazioni geopolitiche e impatti futuri

Il panorama delle minacce delineato a luglio 2025 rivela un aumento dell’attività da parte di attori statali, soprattutto cinesi, interessati a infrastrutture e appliance di rete. Exploitation come quello su Citrix Bleed 2 mirano a ottenere accesso persistente per scopi di spionaggio. Ivanti viene utilizzata per distribuire tool sofisticati come EternalBlue, mentre organizzazioni come GreyNoise contribuiscono al blocco degli IP sospetti. Le vulnerabilità come NVIDIAScape sollevano inoltre timori sull’affidabilità della sicurezza in ambienti cloud multitenant, dove la condivisione delle risorse hardware può diventare un vettore d’attacco. Le agenzie come CISA spingono per una remediation più rapida, anche tramite imposizioni normative per le infrastrutture critiche mentre rilasciano avvisi su una vulnerabilità CVE-2025-25257

Fortinet FortiWeb SQL Injection Vulnerability e su tre ICS:

- ICSA-25-198-01 Leviton AcquiSuite and Energy Monitoring Hub

- ICSMA-25-198-01 Panoramic Corporation Digital Imaging Software

- ICSA-24-191-05 Johnson Controls Inc. Software House C●CURE 9000 (Update B)

L’adozione di EDR, la segmentazione delle reti, il patching automatizzato e il monitoraggio continuo dei log si impongono come difese minime. La community open-source, come nel caso di Arch Linux, mostra il valore della revisione distribuita. Intanto, gli esperti segnalano una crescente integrazione dell’AI nell’evoluzione degli exploit, con impatti futuri ancora difficili da prevedere.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.