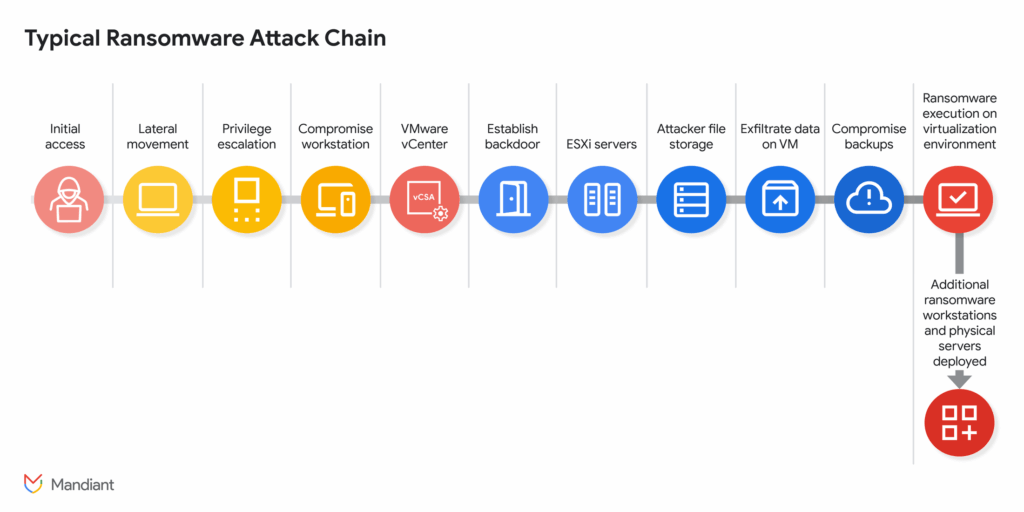

Google Threat Intelligence Group (GTIG) pubblica nuove linee guida per rafforzare la difesa degli ambienti VMware vSphere contro gli attacchi mirati del gruppo UNC3944, noto anche come Scattered Spider. Questo attore cybercriminale, attivo dal 2022, sfrutta tecniche di social engineering, vulnerabilità note e credenziali sottratte per colpire settori sensibili come sanità, finanza e retail. Con il supporto di strumenti come Mimikatz, NodeSnake e infrastrutture cloud affidabili per la fase di esfiltrazione dati, il gruppo ha affinato le proprie tattiche fino a compromettere hypervisor ESXi con ransomware e creare macchine virtuali non gestite. Le linee guida di Google invitano all’adozione di MFA resistente al phishing, segmentazione della rete, disabilitazione dei reset MFA automatici e monitoraggio avanzato dei log. L’obiettivo è prevenire compromissioni in ambienti virtualizzati sempre più critici, colmando le lacune emerse con l’escalation di attacchi registrata tra il 2023 e il 2025.

UNC3944: dal SIM swapping al ransomware su hypervisor

Evoluzione del gruppo

UNC3944, noto anche come Scattered Spider, nasce nel 2022 con campagne di SIM swapping ai danni di operatori telecom. Dal 2023 adotta strategie più aggressive, passando a ransomware e doppia estorsione. Le vittime, distribuite in USA, Canada, Regno Unito e Australia, operano in settori ad alta criticità come sanità, tecnologia, ospitalità e gaming. Nel 2024 il gruppo si focalizza sulla ristorazione, mentre nel 2025 il retail rappresenta l’11% dei bersagli elencati nei siti di leak, in aumento rispetto all’8,5% dell’anno precedente. UNC3944 si distingue per la capacità di impersonare utenti aziendali tramite informazioni reperibili online, contattando gli help desk per resettare MFA e accedere ai sistemi.

Strumenti e tattiche

Utilizza Mimikatz per l’estrazione di credenziali, NodeSnake per il controllo remoto e strumenti come ADRecon e Impacket per il movimento laterale. Gli attacchi sfruttano tunnel covert come NGROK o Localtonet, bypassando VPN e MFA. Dopo l’operazione legale contro ALPHV, nel 2024 il gruppo si allea con RansomHub, rafforzando le attività di estorsione. Le campagne più recenti coinvolgono il retail britannico, con installazioni di DragonForce su ESXi per la cifratura delle VM.

Attacchi mirati a VMware vSphere

Compromissione e payload

Le infrastrutture vSphere risultano un bersaglio strategico per UNC3944, che agisce su hypervisor ESXi sfruttando configurazioni non sicure e credenziali sottratte. Gli attaccanti installano ransomware direttamente sull’hypervisor, bloccando l’accesso a interi ambienti virtualizzati e cancellando evidenze tramite la disattivazione dei log. DragonForce è tra i payload preferiti per colpire macchine virtuali in massa. Gli attori malevoli disabilitano anche Microsoft Defender e la telemetria di Windows per aggirare i controlli di sicurezza.

Tecniche di persistenza ed esfiltrazione

L’uso di NodeSnake consente un controllo remoto persistente, mentre i dati vengono esfiltrati su piattaforme cloud affidabili come GCP e AWS. UNC3944 crea VM non gestite per facilitare attacchi interni, rendendo difficile la rilevazione. Gli attacchi si concentrano su database, contenuti web e ambienti critici per il business continuity. Le azioni più gravi hanno causato downtime e perdite economiche medie stimate in 4,5 milioni di euro per incidente.

Le raccomandazioni di Google: hardening di vSphere

Misure difensive suggerite

Il Google Threat Intelligence Group raccomanda una serie di contromisure concrete. Prima tra tutte, l’adozione di autenticazione MFA non vulnerabile al phishing, come il number matching o la verifica geografica. Durante fasi ad alta criticità, si consiglia di disattivare il reset self-service delle credenziali, delegando ogni modifica al help desk con procedure rigidamente verificate. L’uso di FIDO2 per account privilegiati rappresenta una garanzia ulteriore. Le organizzazioni dovrebbero anche evitare domande di verifica basate su dati pubblici.

Monitoraggio e segmentazione

La segmentazione della rete consente di limitare movimenti laterali in caso di breach. I firewall devono bloccare tunnel noti come NGROK, e i sistemi SIEM devono essere configurati per rilevare segnali anomali nei log di vSphere Client. Le patch devono essere applicate con regolarità, seguendo le raccomandazioni di CISA. Infine, è essenziale disabilitare MFA via SMS ed email, privilegiando token hardware. I backup offsite devono essere isolati per garantire un recovery sicuro e rapido.

Rischi e impatti settoriali

L’escalation degli attacchi nel 2025 mette sotto pressione settori critici. Il retail è il più colpito, ma anche la sanità subisce impatti gravi, come ritardi nelle cure dovuti alla cifratura dei sistemi. Le aziende, sotto minaccia di leak, pagano riscatti consistenti. Le brecce si estendono anche a fornitori della supply chain, amplificando gli effetti negativi. Five Eyes e CISA collaborano per monitorare indicatori di compromissione, mentre le aziende private adottano l’approccio zero-trust per rafforzare la resilienza.

Prevenzione del social engineering

Le aziende devono formare il personale per riconoscere chiamate sospette o tentativi di impersonificazione. Gli help desk introducono verifiche visive via webcam e domande su dati interni per autenticare i richiedenti. Il reset delle password viene disabilitato per i profili ad alta criticità. Le autenticazioni privilegiate si basano su token hardware. Le campagne #StopRansomware promosse da CISA sensibilizzano sui rischi. I firewall sono configurati per bloccare gli IP associati a UNC3944, e i sistemi DLP impediscono la fuga di dati sensibili.

Dettaglio tecnico: NodeSnake su hypervisor ESXi

NodeSnake è un trojan remoto installato da UNC3944 su host VMware ESXi. Tramite script PowerShell, si connette a server C2 usando tunnel criptati NGROK. Il malware disattiva la registrazione di log e impiega cifratura AES-256 per esfiltrare dati in sicurezza. Gli amministratori devono monitorare le connessioni outbound per identificare traffico sospetto. L’integrazione con SIEM consente di correlare eventi e bloccare l’esecuzione del trojan. Le patch ufficiali di VMware chiudono le vulnerabilità sfruttate da NodeSnake.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.