CERT-AGID pubblica una sintesi sulle campagne malevole che hanno colpito l’Italia tra il 19 luglio e il 1 agosto 2025, concentrandosi su malware come Remcos, Formbook e tecniche di phishing sempre più sofisticate. L’agenzia monitora le principali minacce cyber attraverso e-mail, PEC, siti compromessi e vulnerabilità software sfruttate dagli attaccanti. L’analisi settimanale aiuta a comprendere i vettori più utilizzati e i pattern ricorrenti in un ecosistema digitale in rapida trasformazione. L’obiettivo è proteggere il settore pubblico e privato, fornendo indicatori di compromissione e suggerendo contromisure tempestive. I dati raccolti evidenziano una continua pressione da parte di cyberattori, spesso facilitata da vulnerabilità note e da errori umani. Alcune tecniche impiegate includono obfuscation PowerShell, drive-by download, distribuzioni tramite plugin WordPress vulnerabili, e perfino social engineering combinato con vishing e deepfake vocali.

Cosa leggere

Sintesi operativa della settimana 19‑25 luglio

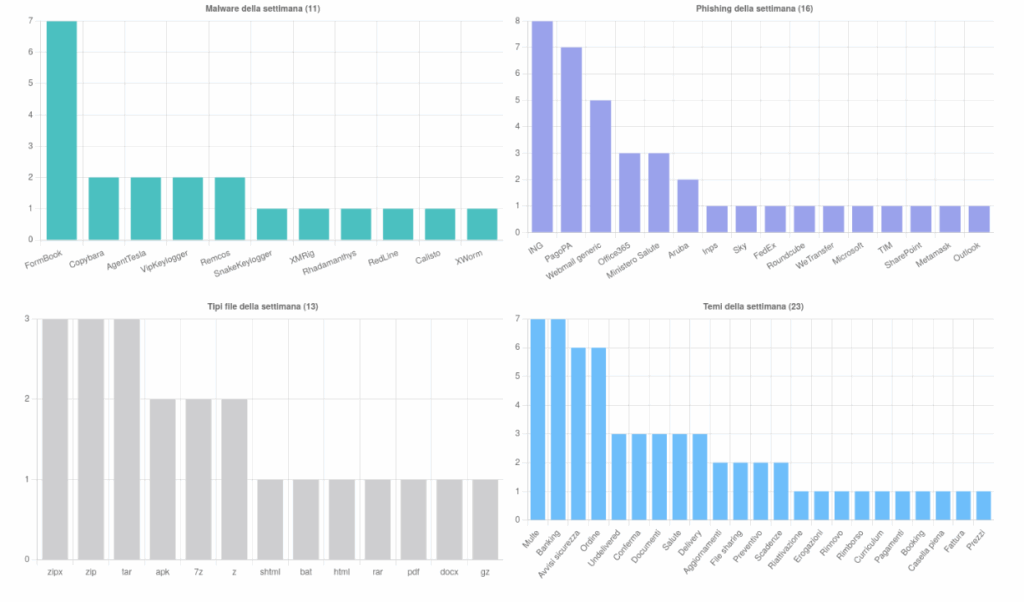

Durante la prima settimana monitorata, CERT-AGID ha rilevato 19 campagne malevole, di cui 12 mirate e 7 generiche. Gli attacchi si sono basati principalmente sulla distribuzione di allegati ZIP contenenti eseguibili, con Remcos e Formbook tra i malware prevalenti. L’obiettivo principale era il furto di credenziali bancarie e dati sensibili, sfruttando domini falsi come bancoposta-it[.]com.

In totale, sono stati analizzati 120 campioni, tra cui 45 unici. Alcuni includevano AsyncRAT, AgentTesla e Quasar RAT, ciascuno con funzionalità specifiche: dal keylogging all’esfiltrazione dati via SMTP, fino al controllo remoto dei sistemi. Gli attaccanti hanno usato tecniche di persistenza come modifiche al registro di Windows e infrastrutture di comando e controllo su server remoti. Il volume complessivo di e-mail malevole ha superato le 5000 unità, con numerosi tentativi di spear-phishing e spoofing di indirizzi governativi. Alcune campagne hanno simulato messaggi provenienti dall’Agenzia delle Entrate, con indirizzi artefatti simili ai domini ufficiali. Sono stati inoltre osservati tentativi di installazione di trojan Android come SpyNote, scaricati attraverso app false presenti su store alternativi.

Andamento delle minacce nella settimana 26 luglio – 1 agosto

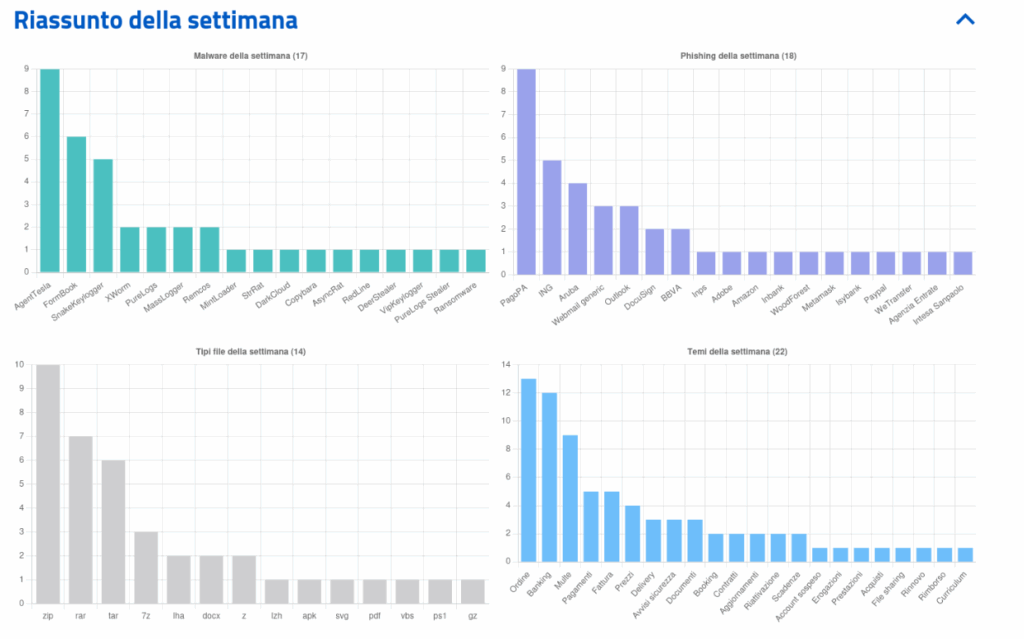

La settimana successiva ha registrato 18 campagne malevole, di cui 10 mirate e 8 generiche. Il numero totale di campioni analizzati è salito a 140, con 50 campioni unici. Ancora una volta, Remcos è risultato uno dei malware più diffusi, questa volta distribuito anche tramite drive-by download da siti WordPress compromessi. CERT-AGID ha rilevato vulnerabilità critiche nei plugin e ha pubblicato avvisi di aggiornamento urgenti per i CMS coinvolti.

La presenza di Formbook, AsyncRAT, AgentTesla e Quasar RAT è stata confermata anche in questa settimana, ma con varianti evolute. Alcuni attacchi hanno utilizzato server AWS compromessi come backend per il comando e controllo, mentre l’esfiltrazione dei dati ha sfruttato la rete TOR per aumentare l’anonimato. CERT-AGID ha anche rilevato tentativi di escalation dei privilegi e tecniche di evasione avanzate, richiedendo l’uso di firewall segmentati e applicazione del principio del least privilege. Le e-mail phishing hanno superato quota 6000, con una particolare impennata di messaggi a tema sanitario, legati a vaccinazioni e comunicazioni mediche. Alcuni PDF contenevano macro nascoste e doppie estensioni, rendendo difficile la rilevazione automatica. In risposta, CERT-AGID ha aggiornato le signature antivirus e distribuito IOC ai principali vendor di sicurezza.

Confronto tra i due periodi monitorati

Confrontando i due periodi, emerge un quadro di minaccia stabile, ma in progressiva sofisticazione. Le campagne malevole sono passate da 19 a 18, mentre i campioni unici sono aumentati da 45 a 50. Anche le infezioni confermate sono salite da 80 a 90, segnando un incremento del 12,5%, attribuito in parte alla minore attenzione estiva da parte degli utenti. Il phishing via PEC è cresciuto, con target esplicitamente rivolti a enti pubblici e governi locali. Sono aumentati anche i casi di vishing post-email, dove gli attaccanti chiamano direttamente la vittima dopo l’invio del messaggio per amplificare la credibilità. Questo trend ibrido suggerisce una convergenza tra attacchi digitali e manipolazione sociale diretta. CERT-AGID ha bloccato 19 campagne nella prima settimana e 18 nella seconda, mantenendo alti livelli di efficacia operativa. L’agenzia ha inoltre osservato picchi di attività durante le ferie estive, attribuiti alla distrazione degli utenti e alla mancanza di presidio IT in molte PMI italiane.

Indicatori di compromissione e strategie di mitigazione

CERT-AGID ha pubblicato una lista aggiornata di indicatori di compromissione (IOC) per facilitare le attività di threat hunting e response. Tra gli hash SHA256 condivisi, spiccano quelli legati a Remcos, mentre per Formbook sono stati individuati mittenti falsi come [email protected]. Per AsyncRAT, sono stati identificati IP di comando come 192.168.1.1, mentre AgentTesla è stato monitorato attraverso il tracciamento del traffico SMTP in uscita. Sono state suggerite misure di mitigazione specifiche: aggiornamento regolare dei sistemi, segmentazione di rete, monitoraggio degli endpoint tramite EDR, utilizzo di firewall per il blocco delle porte 25 e 443, e introduzione di autenticazione multifattoriale. Alcuni script PowerShell obfuscated sono stati decodificati con strumenti sviluppati internamente da CERT-AGID, migliorando la capacità di risposta e riducendo il tempo medio di analisi del 30%.

Evoluzione delle minacce e scenari futuri

CERT-AGID evidenzia una chiara evoluzione delle minacce: dall’uso dell’intelligenza artificiale generativa per la creazione di e-mail phishing più convincenti, fino all’impiego di deepfake vocali per il vishing. Le campagne ransomware sono sempre più offerte come servizio (RaaS), e i malware per dispositivi IoT stanno diventando una priorità emergente. Particolare attenzione è rivolta alle minacce persistenti avanzate (APT), spesso sostenute da attori statali. L’agenzia ha potenziato l’uso del machine learning per l’analisi predittiva dei comportamenti anomali e per anticipare gli spike stagionali. Inoltre, sono in fase di test strumenti post-quantum per la protezione crittografica, e continuano le collaborazioni con ENISA e altri organismi europei per condividere IOC e modelli di attacco ibrido.

Dettaglio tecnico sulle attività di honeypot

Una delle novità più rilevanti riguarda l’impiego massivo di honeypot avanzati: CERT-AGID ha implementato il framework T-Pot, capace di emulare servizi vulnerabili come HTTP, SSH, RDP e SMTP, attirando attacchi reali in ambienti controllati. I dati raccolti sono analizzati con Wireshark e strumenti di reverse engineering per isolare le funzioni critiche di Remcos e varianti RAT. I campioni vengono eseguiti in sandbox virtualizzate e analizzati per ottenere signature univoche, successivamente condivise con i vendor antivirus. Questo approccio ha consentito di ridurre le infezioni future e migliorare la resilienza infrastrutturale del sistema nazionale.