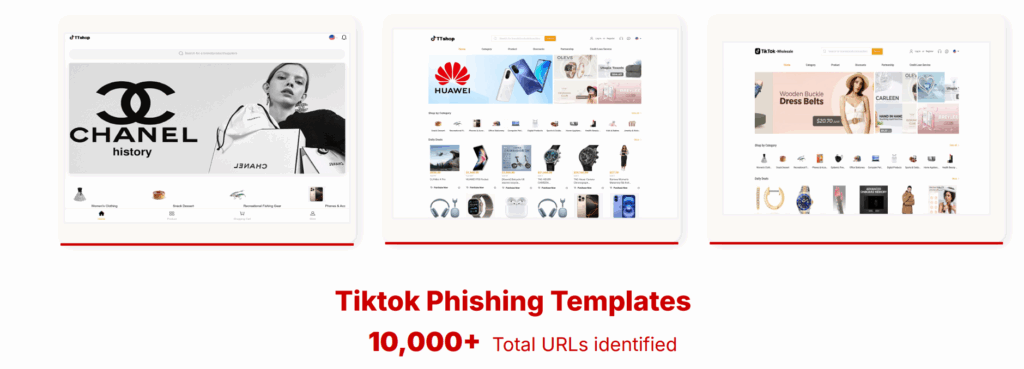

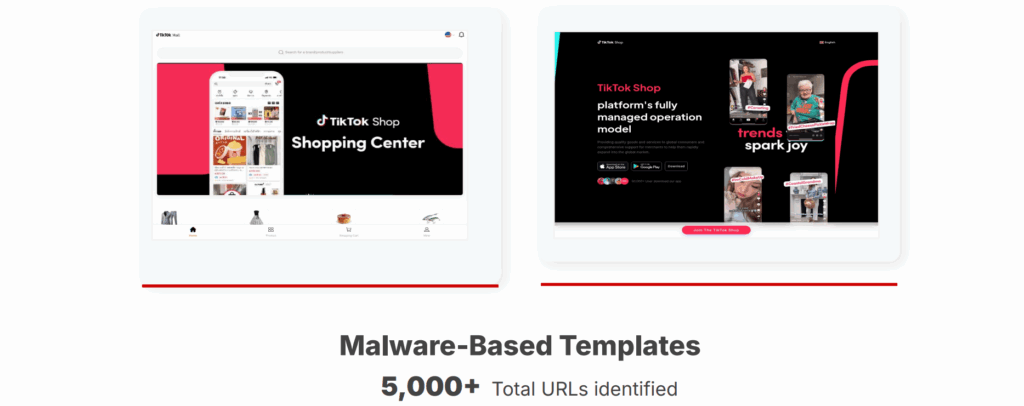

La truffa FraudOnTok sfrutta TikTok Shop per ingannare utenti globali con phishing e malware SparkKitty, causando perdite finanziarie e furti di dati. Secondo CTM360, l’operazione si è diffusa nei 17 paesi dove TikTok Shop è attivo, ma ha rapidamente assunto una portata globale. I threat actors creano cloni dei siti ufficiali, diffondono video deepfake su Meta e TikTok, e spingono utenti verso app trojanizzate. Oltre 10.000 URL di phishing e 5.000 siti falsi di download sono stati identificati. Il malware SparkKitty, classificato da Kaspersky come spyware cross-platform, esfiltra dati da dispositivi mobili e desktop. Le vittime depositano criptovalute in wallet fasulli, attratte da false promesse di guadagni. L’intera campagna evidenzia vulnerabilità sistemiche delle piattaforme e-commerce e la necessità di difese avanzate contro social engineering.

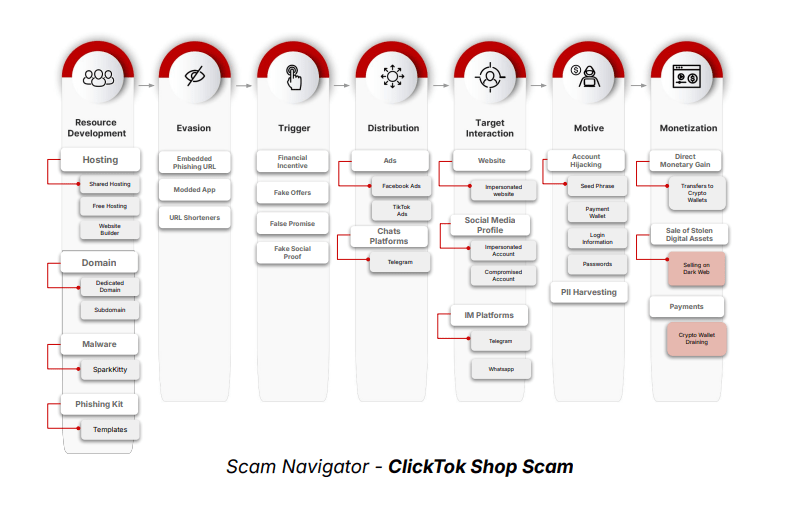

Meccanismi della truffa ClickTok

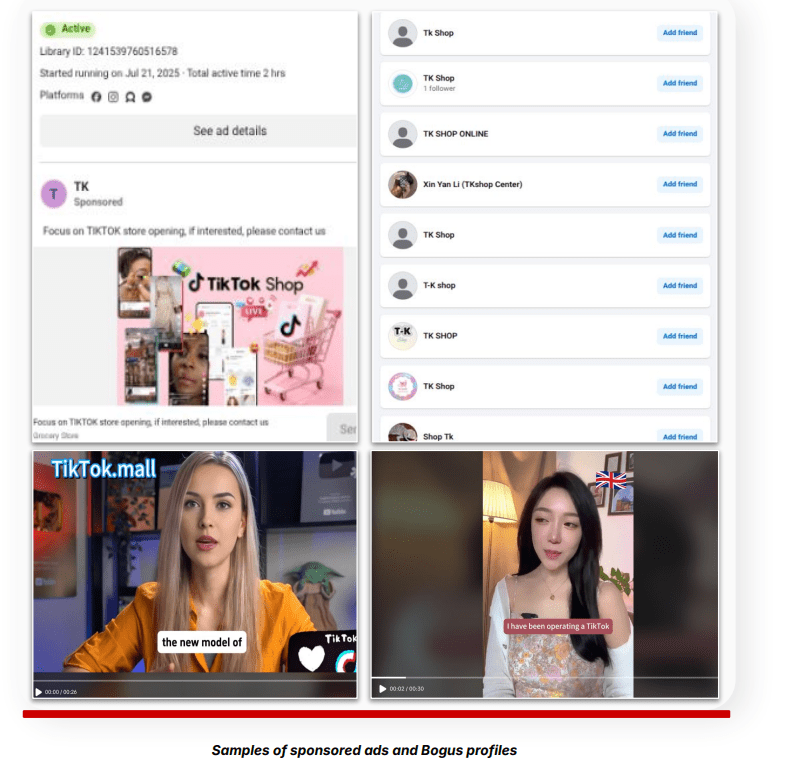

La truffa unisce phishing e malware con tecniche raffinate. Gli attaccanti pubblicano annunci sponsorizzati su TikTok e Meta, utilizzando video AI-generati con finti influencer. I link portano a siti clone di TikTok Shop, TikTok Wholesale e TikTok Mall. Gli utenti inseriscono credenziali credendo di accedere a servizi autentici, mentre form di phishing raccolgono immediatamente dati sensibili. Parallelamente, viene distribuito malware sotto forma di app trojanizzate. Queste app utilizzano WebView per mascherare le interfacce e richiedono accesso tramite Google OAuth, evitando validazioni email dirette. Una volta installate, attivano SparkKitty, che esegue scraping delle gallerie immagini per estrarre seed phrase e fingerprint del dispositivo. Il malware comunica con server C2 statici, inviando dati tramite POST/GET con payload in Base64. La pressione psicologica è aumentata da messaggi su Telegram e WhatsApp, che utilizzano tecniche di urgenza artificiale per spingere all’azione. Le fake dashboard mostrano guadagni simulati, convincendo gli utenti a investire di più. I siti truffaldini sono ospitati su domini gratuiti come .top e .shop, spesso costruiti con builder automatici, rendendo difficile il tracciamento e la rimozione.

Entità coinvolte nella campagna

I threat actors dietro ClickTok operano con competenze medie, utilizzando infrastrutture C2 statiche e strumenti condivisi come SparkKitty. Secondo CTM360, i gruppi utilizzano Meta Ads, TikTok Ads e canali come Telegram per raggiungere rapidamente le vittime. Il malware è distribuito su piattaforme ufficiali compromesse, spesso con app modificate che aggirano i controlli degli store. TikTok Shop è la vittima principale dell’abuso d’immagine, ma anche Meta risulta responsabile per la circolazione di contenuti ingannevoli. Le vittime spaziano da singoli utenti a piccole imprese affiliate. Le informazioni rubate vengono poi vendute sul dark web, inclusi token di sessione, seed phrase e credenziali. CTM360 ha tracciato oltre 10.000 URL di phishing e 5.000 app maliziose, collegate a domini come https://aa.6786587.top/?dev=az. Il codice decompilato di SparkKitty mostra funzioni per scraping, upload PUT e verifica dello stato dei C2. L’elevata adattabilità del malware, confermata da Kaspersky, rende difficile l’intervento. Le autorità e le agenzie governative di sicurezza stanno monitorando le IOC condivise, ma la campagna evolve settimanalmente con nuove infrastrutture.

Impatto sulle vittime globali

La truffa ClickTok ha causato perdite economiche e violazioni di dati sensibili su scala globale. Le vittime, attratte da falsi incentivi di guadagno, depositano criptovalute in portafogli non controllabili. Le seed phrase esposte permettono il furto diretto dei fondi. Il malware SparkKitty, operando in background, ruba immagini personali, credenziali e identificatori unici, esponendo gli utenti anche a furti d’identità. L’impatto psicologico include ansia, vergogna e perdita di fiducia nelle piattaforme e-commerce. Il danno non è solo individuale: anche le aziende affiliate subiscono un grave danno reputazionale, con riduzione dei clienti e aumento dei costi di sicurezza. Le vittime, spesso inesperte, sono ingannate da video con social proof artificiale, da influencer falsi e da dashboard costruite per simulare ritorni economici. I forum di utenti rivelano un aumento delle denunce e discussioni attive sulla necessità di maggiore vigilanza. Tuttavia, molti evitano di segnalare per timore di essere giudicati, rallentando la risposta istituzionale. TikTok Shop registra cali nel volume di transazioni, mentre il mercato delle VPN mostra una crescita esponenziale, usata come misura di autodifesa dagli utenti.

Risultati delle indagini CTM360

L’analisi di CTM360 ha individuato una struttura complessa e distribuita. La rete ClickTok include oltre 10.000 siti di phishing, e più di 5.000 piattaforme di download fraudolente. Il codice decompilato di SparkKitty rivela URL C2 hardcoded, uso di payload Base64-encoded, upload PUT di immagini, scraping gallerie e fingerprinting avanzato. Il malware comunica tramite metodi silenziosi, evitando rilevamento iniziale. Le tecniche di ingegneria sociale osservate comprendono fake dashboard, messaggi urgenti, e interfacce grafiche imitate con estrema precisione. I QR code condivisi su social portano a link che appaiono legittimi ma nascondono malware. Gli investigatori hanno osservato come gli attori usino Google OAuth per evitare blocchi di verifica. I domini utilizzati cambiano frequentemente, ma spesso sono basati su TLD economici e hosting condivisi, che ostacolano le rimozioni coordinate. Le statistiche suggeriscono migliaia di vittime attive, con sessioni hijackate tramite PHPSESSID e TikTok_id. Le IOC condivise con autorità e aziende stanno aiutando nel contenimento, ma il modello di truffa si evolve velocemente. Le indagini forensi mostrano una standardizzazione del codice, suggerendo che più gruppi stiano condividendo strumenti e risorse.

Raccomandazioni per prevenire scam

CTM360 raccomanda interventi tecnici e comportamentali per ridurre l’impatto della truffa ClickTok. A livello di infrastruttura, è fondamentale bloccare i domini C2 statici, implementare filtri anti-phishing e monitorare le inserzioni sponsorizzate che utilizzano parole chiave legate a TikTok Shop. Gli utenti devono evitare download da link esterni e controllare sempre la fonte ufficiale delle app. È consigliabile non agire sotto pressione: i messaggi con urgenza artificiale e promesse di guadagni rapidi sono un chiaro indicatore di frode. Le aziende devono attivare monitoraggio continuo delle IOC, aggiornare regolarmente i sistemi e formare il personale su scenari reali di phishing. Kaspersky consiglia di utilizzare strumenti EDR per rilevare spyware come SparkKitty e di bloccare eventuali processi PowerShell anomali. L’utilizzo di wallet con multi-signature, la verifica degli indirizzi crypto e l’impiego di strumenti di decompilazione aiutano a mitigare i rischi tecnici. È inoltre fondamentale collaborare con le piattaforme come TikTok e Meta per segnalare contenuti sospetti e accelerare le rimozioni. Le simulazioni di phishing aziendali e i backup offline completano il piano difensivo.

Dettaglio tecnico: analisi forense di SparkKitty

Il malware SparkKitty è scritto in Java e presenta una struttura modulare. I ricercatori hanno decompilato il codice, rivelando funzioni di scraping delle gallerie immagini, fingerprinting del sistema operativo e raccolta della posizione geografica. I comandi C2 sono hardcoded, come https://aa.6786587.top/?dev=az, e supportano comunicazioni POST/GET per trasmettere variabili come TikTok_id e PHPSESSID. I file cifrati vengono caricati via PUT, mentre le credenziali rubate vengono incapsulate in Base64. Il malware opera in background, evitando l’attivazione di antivirus standard. È progettato per ambiente cross-platform, con varianti per Android e iOS già attive. Le app infette sono spesso derivate da versioni ufficiali, ma modificate per includere il codice malevolo. Difendersi richiede controlli comportamentali avanzati, poiché le signature statiche sono facilmente aggirabili.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

La redazione di Matrice Digitale è specializzata in cybersecurity, OSINT, intelligenza artificiale e geopolitica tecnologica. Con inchieste indipendenti e analisi approfondite, raccontiamo come privacy, sorveglianza e innovazione digitale plasmano la società, anticipando i rischi e le sfide ignorate dai media tradizionali.

La redazione di Matrice Digitale è specializzata in cybersecurity, OSINT, intelligenza artificiale e geopolitica tecnologica. Con inchieste indipendenti e analisi approfondite, raccontiamo come privacy, sorveglianza e innovazione digitale plasmano la società, anticipando i rischi e le sfide ignorate dai media tradizionali.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.