Ricercatori scoprono una backdoor nella libreria XZ Utils, ancora attiva in decine di immagini Docker Hub, mentre nuove ondate di attacchi brute-force colpiscono Fortinet SSL VPN e oltre 3300 dispositivi NetScaler risultano vulnerabili alla falla CitrixBleed 2. Contemporaneamente, il protocollo Matrix ammette vulnerabilità gravi che richiedono aggiornamenti rompenti. L’intera catena di eventi dimostra come le minacce alla supply chain software e alle infrastrutture enterprise continuino a evolversi con precisione crescente e impatto transnazionale.

Persistenza della backdoor in XZ Utils: rischio sistemico nei container Docker

La scoperta della backdoor CVE-2024-3094 da parte di Binarly Research rivela un problema persistente nelle pipeline CI/CD e nei repository pubblici come Docker Hub. Ben 35 immagini Docker risultano infette, molte basate su Debian, che mantiene ancora artefatti compromessi per scopi storici, favorendo la sopravvivenza del codice malevolo. La backdoor agisce modificando liblzma.so e sfrutta il meccanismo IFUNC della glibc per hijackare la funzione RSA_public_decrypt, bypassando l’autenticazione SSH tramite chiave privata conosciuta solo all’attaccante. Questo consente l’esecuzione remota di comandi come root. Il payload si attiva soltanto in condizioni specifiche, evitando rilevamenti accidentali e permettendo un’evasione sofisticata. Jia Tan, l’attore malevolo dietro l’attacco, riesce a ottenere il ruolo di maintainer dopo due anni di contributi legittimi. L’operazione è descritta come statale e multiennale, esempio emblematico di infiltrazione nella supply chain open-source. Le distribuzioni Linux come Fedora e Ubuntu hanno già revocato le versioni affette, ma Docker Hub continua a propagare le immagini infette, amplificando il rischio di compromissione a catena in ambienti aziendali.

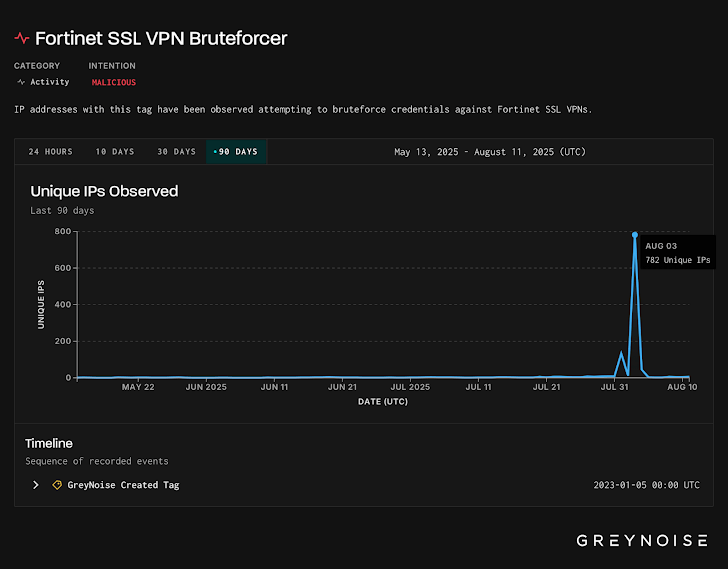

Fortinet SSL VPN: attacchi brute-force su larga scala e adattabilità tattica

Dal 3 agosto 2025, GreyNoise segnala un’ondata globale di attacchi brute-force contro Fortinet SSL VPN, con oltre 780 indirizzi IP unici coinvolti. Le origini includono Stati Uniti, Canada e Russia, mentre i target si estendono a paesi come Brasile, Giappone e Spagna. Gli attaccanti impersonano utenti legittimi e utilizzano proxy residenziali per eludere i blocchi IP, evidenziando un salto di qualità nelle tecniche evasive.

Dopo una prima fase focalizzata su FortiOS, gli attacchi si spostano su FortiManager, indicando una mutazione tattica e la possibilità di test su reti reali tramite strumenti automatizzati. L’uso di dizionari, firme TCP distinte e l’impiego di proxy suggerisce che i tool impiegati siano personalizzati per ogni campagna, con la possibilità che integrino moduli AI per ottimizzare le credenziali da testare. Fortinet non ha rilasciato commenti ufficiali, ma GreyNoise raccomanda di rafforzare l’autenticazione a più fattori, limitare gli accessi IP e implementare honeypot per rilevare tentativi precoci. Le imprese colpite appartengono a settori altamente sensibili, e l’escalation delle offensive fa temere nuove vulnerabilità attualmente non note.

CitrixBleed 2: oltre 3300 NetScaler esposti a zero-day critici

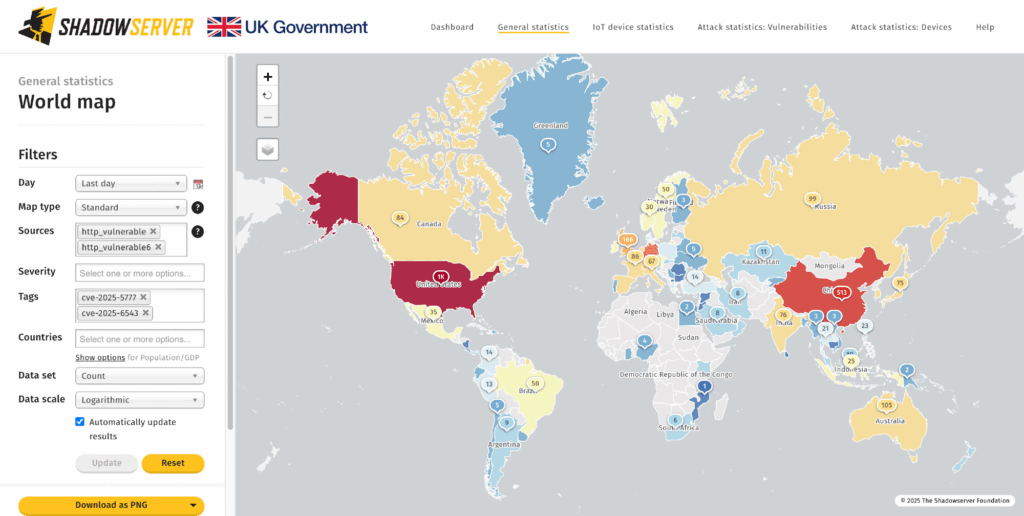

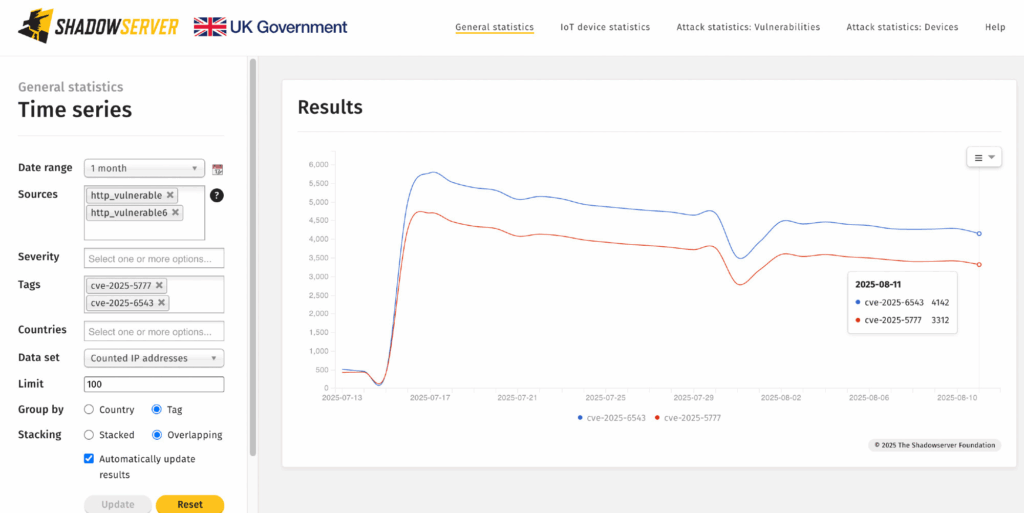

Il gruppo Shadowserver identifica 3.312 dispositivi NetScaler vulnerabili a CVE-2025-5777, una falla CitrixBleed 2 che consente la lettura fuori dai limiti di memoria per accedere a token di sessione e credenziali sensibili, bypassando persino la MFA. Il proof-of-concept è stato pubblicato solo due settimane dopo la disclosure, ma attacchi zero-day sono stati rilevati mesi prima, a conferma del coinvolgimento di attori sofisticati.

Un altro CVE, 2025-6543, relativo a exploit DoS, ha già colpito 4.142 dispositivi. Le autorità olandesi sono state tra le prime a subire interruzioni, con conseguenze su enti governativi come il Public Prosecution Service. L’NCSC e CISA hanno imposto patch urgenti entro una finestra temporale stretta: un giorno per CVE-2025-5777 e ventuno per 2025-6543. Tuttavia, molte agenzie private mostrano ancora ritardi, facilitando l’exploit su larga scala.

NetScaler, frequentemente configurato come VPN o Gateway aziendale, risulta esposto su internet in migliaia di casi, rendendo gli ambienti enterprise vulnerabili a compromissioni sistemiche. Shadowserver pubblica statistiche e IOC per agevolare le attività di mitigazione, ma i trend mostrano un calo troppo lento per arginare il rischio.

Matrix sotto attacco: due vulnerabilità rompenti nel protocollo

Il protocollo decentralizzato Matrix si confronta con due vulnerabilità classificate ad alta severità. La fondazione anticipa le problematiche tramite pre-disclosure a luglio, rilasciando fix rompenti l’11 agosto tramite la Room Version 12. Sebbene la singola istanza rimanga generalmente sicura, le federazioni aperte risultano altamente esposte, con possibilità di exploit in ambienti non aggiornati. CVE-2025-49090 rappresenta una delle due falle, ma i dettagli rimangono riservati per evitare attacchi prima della migrazione. I server Synapse e Dendrite sono già patchati, ma l’adozione della nuova Room Version richiede aggiornamenti manuali anche lato client. La decentralizzazione complica la gestione delle patch, mettendo in luce i limiti strutturali di sicurezza nei protocolli federati. Il team Matrix mantiene una comunicazione trasparente, ma ammette che l’effetto sui sistemi esistenti sarà significativo, richiedendo piani di migrazione, aggiornamento e verifica da parte degli amministratori. La fiducia nell’ecosistema è messa alla prova, con rischi reputazionali anche per la comunità privacy-oriented che da sempre considera Matrix una soluzione alternativa a Signal.

Impatto globale e risposte strategiche alle nuove minacce

Queste minacce cyber non colpiscono in modo isolato, ma interagiscono con infrastrutture critiche, supply chain e ambienti open-source, rendendo la difesa estremamente complessa. La persistenza della backdoor in XZ Utils mostra come i repository pubblici e gli ambienti CI possano diventare veicoli silenti di infezioni remote, anche mesi dopo la revoca ufficiale dei pacchetti infetti. Le campagne di brute-force contro Fortinet e la vulnerabilità NetScaler dimostrano un coordinamento tra gruppi avanzati, capaci di adattare rapidamente le loro tattiche e strumenti. Il protocollo Matrix, nonostante le pre-disclosure e la trasparenza, evidenzia i limiti della sicurezza federata, e la lentezza nel patching da parte di molti enti peggiora la situazione. Per mitigare questi rischi, gli esperti consigliano l’adozione di sistemi di monitoraggio binario proattivo, la segmentazione della rete, l’uso di honeypot per identificare attività malevole precoci, e il potenziamento di strumenti come EDR e firewall applicativi. La collaborazione con autorità e comunità open-source si conferma essenziale per interrompere le catene di compromissione. Il caso XZ evidenzia in particolare l’abilità degli attori statali nel pianificare infiltrazioni stealth nella catena di approvvigionamento software, attraverso contributi apparentemente innocui ma strategicamente diretti a inserire payload dormienti, attivabili solo in condizioni controllate. Questa nuova generazione di attacchi, spesso ibrida, combina tecniche di social engineering, exploitation software e propagazione sistemica, lasciando alle organizzazioni l’obbligo di rafforzare la postura di sicurezza a tutti i livelli.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.