La campagna di TAG-144, noto anche come Blind Eagle, intensifica la pressione sulle organizzazioni sudamericane e in particolare sugli enti governativi colombiani, sfruttando RAT open-source e infrastrutture dinamiche per ottenere accesso duraturo e esfiltrare dati. Il quadro delineato dagli analisti di Insikt Group mostra cinque cluster di attività osservati tra il 2024 e il 2025, con continuità operativa, spearphishing mirato da account governativi compromessi e uso sistematico di servizi internet legittimi (LIS) per lo staging dei payload. Le campagne impiegano steganografia per occultare codice in immagini e una catena d’infezione multi-stage che distribuisce AsyncRAT, DcRAT, REMCOS RAT e varianti affini. Il Recorded Future Network Intelligence conferma infrastrutture ampie, basate su VPS, server VPN, IP di ISP colombiani e DNS dinamico su duckdns.org, noip.com e con-ip.com. Il cutoff analitico del report al 21 luglio 2025 evidenzia come TAG-144 mantenga una presa persistente nonostante blocchi, takedown e aggiornamenti difensivi, con sovrapposizioni TTP che rimandano a Red Akodon e a una maturazione tattica del cluster. Le raccomandazioni operative privilegiano blocco di IP e domini associati, monitoraggio di connessioni LIS, regole di detection aggiornate e sorveglianza a lungo termine per ridurre la finestra di attacco.

Panoramica e contesto operativo

Le campagne attribuite a TAG-144 mostrano un profilo coerente: accesso iniziale tramite email di spearphishing inviate da caselle istituzionali compromesse, caricamento di script PowerShell ospitati su GitHub, archive.org o blog hosting e impiego di steganografia per far transitare, inosservati, loader e config C2. La persistence si regge su chiavi di registro, scheduled task e wrapper .NET che avviano RAT modulari. La comunicazione con l’infrastruttura avviene su domini dinamici e IP di hosting commodity (ad esempio AS-COLOCROSSING, VULTR, UNE EPM), spesso dietro TorGuard o altri provider VPN per riciclare indirizzi e mantenere latenza accettabile verso le vittime in Colombia. Le campagne colpiscono governo, educazione, difesa e comparti finanziari e retail, mostrando un portafoglio obiettivi che spazia dai municipi agli uffici federali.

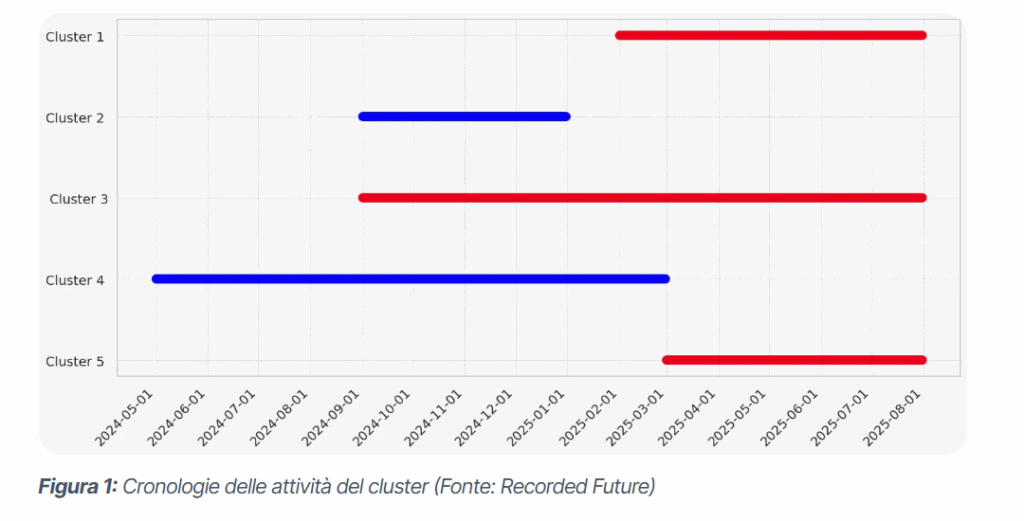

Mappa dei cluster 2024–2025 e tendenze

Gli analisti di Insikt Group distinguono cinque cluster tra il 2024 e il 2025, ciascuno con infrastrutture e preferenze strumentali specifiche, ma con TTP condivise. Questa tassonomia consente di leggere continuità operative e pivot tra risorse, riducendo gli errori di attribuzione. L’uso di VPS a basso costo, IP locali, server VPN e DNS dinamico è la costante che compatta i cluster sotto l’ombrello TAG-144. L’adozione di steganografia e di LIS per lo staging rende i flussi meno rumorosi e scoraggia i controlli basati solo su reputazione del dominio.

Cluster 1: febbraio–luglio 2025, VPN TorGuard, DNS dinamico e RAT multipli

Il Cluster 1 si caratterizza per l’uso di TorGuard VPN e IP di ISP colombiani, con domini duckdns.org e noip.com per il C2. I RAT impiegati includono DcRAT, AsyncRAT e REMCOS RAT, spesso distribuiti attraverso un loader PowerShell ospitato su LIS. Un esempio ricorrente è envio16-05.duckdns.org, che si inserisce in una generazione di domini riconoscibile; gli analisti propongono anche una regex difensiva come envio[0-9-]{2,5}.duckdns.org per intercettare varianti. La catena d’infezione prevede allegati o link che simulano PDF istituzionali, l’esecuzione di exe mascherati e l’uso di immagini stego per scaricare config e stage successivi. Il cluster colpisce primariamente enti governativi colombiani e mostra risoluzioni multiple nel tempo verso gli stessi C2, segno di riuso infrastrutturale.

Cluster 2: settembre–dicembre 2024, AS-COLOCROSSING/VULTR e “kozow.com”

Il Cluster 2 usa hosting misto (AS-COLOCROSSING, VULTR, ISP locali) e domini duckdns.org, con-ip.com e kozow.com. Il RAT predominante è AsyncRAT. Le campagne simulano titoli contabili credibili, ad esempio RELACIÓN DE SALDOS – CUENTA DE COBRO.pdf.exe, e staggiano codice via GitHub Gist attribuiti a profili come SmikeY666. Il dominio cococovid202420242024.duckdns.org risolve, in un punto del tracciamento, all’IP 64.188.9.175; questa persistenza su nomi a pattern ridondante agevola la correlazione tra casi. Il targeting si estende oltre il governo a educazione, difesa e retail, coerente con obiettivi di raccolta credenziali e accesso a portali critici.

Cluster 3: settembre 2024–luglio 2025, UNE EPM e REMCOS/AsyncRAT

Il Cluster 3 privilegia l’ISP UNE EPM, combinando AsyncRAT e REMCOS RAT in una pipeline di spearphishing più curata. Le email partono da account istituzionali rubati, allegano documenti e rinviano a hosting dinamico su DuckDNS e con-ip.com. La steganografia resta il vettore per config e plugins, mentre IP dinamici modulano la resilienza del C2. Le sovrapposizioni con altri cluster emergono a livello di nomenclature, builder e indirizzi di uscita, permettendo pivot investigativi tra casi apparentemente isolati.

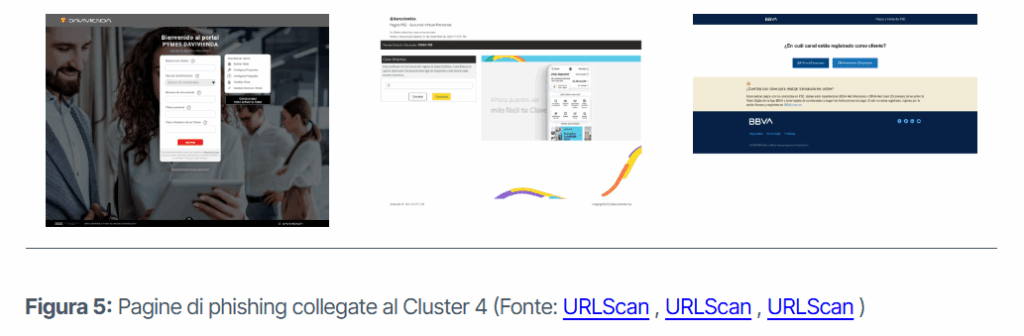

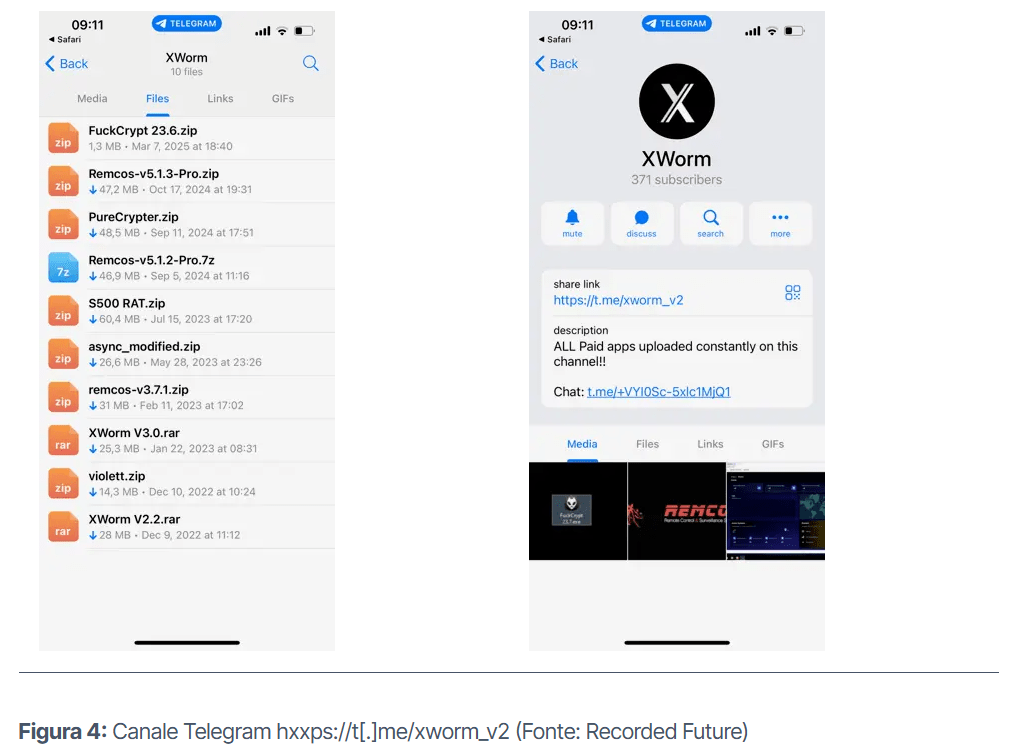

Cluster 4: maggio 2024–giugno 2025, VPS multipli, XWorm e LimeRAT

Il Cluster 4 amplia il portafoglio di RAT introducendo XWorm e LimeRAT, con impatti evidenti nel comparto finanziario colombiano. Le campagne phishing sfruttano temi governativi e archivi compressi con doppia estensione. La steganografia è più aggressiva: i payload sono embedded in PNG o JPEG che appaiono legittimi. Il C2 risolve spesso verso IP colombiani, con spike di traffico rilevati da Recorded Future che coincidono con orari d’ufficio locali. La condivisione di risorse con altri cluster (domini, VPS, chiavi) suggerisce cooperazione o riuso di strumenti.

Cluster 5: gennaio–luglio 2025, server VPN e DcRAT su istruzione

Il Cluster 5 concentra l’attività su server VPN e con-ip.com, distribuendo principalmente DcRAT in ambienti educativi colombiani. Le email di spearphishing partono da caselle compromesse di istituti pubblici, con catena multi-stage che richiama script e immagini stego da LIS. Le connessioni con Red Akodon emergono dal riuso di infrastruttura, dalla telemetria di beaconing e da stili di naming.

Tattiche di accesso iniziale e living-off-the-land

L’accesso iniziale di TAG-144 si affida a phishing tematico, allegati eseguibili camuffati e link a script PowerShell su LIS. La catena multi-stage scarica configurazioni e binari in più passaggi, riducendo l’attrito con i controlli di content inspection. La fase di installer sfrutta spesso PowerShell, mshta o rundll32 per carichi in-memory, con preferenza per RAT che supportano keylogging, screenshot, exfil su HTTPS e plugin modulari. La tecnica living-off-the-land limita le tracce su disco e abbassa i segnali verso gli EDR.

Steganografia e abuso di servizi legittimi

La steganografia costituisce il tratto più ostinato dell’operazione. I payload vengono incapsulati in PNG e JPEG ospitati su servizi legittimi come archive.org o blog hosting. Uno script PowerShell lato vittima estrae e decodifica il blob dalla componente LSB dell’immagine e inietta il contenuto in memoria. Questo pattern elude scanner che valutano solo l’header o si fermano all’hash del file pubblico. La combinazione con GitHub Gist per i bootstrapper aggiunge credibilità al flusso e rende i takedown meno efficaci, perché i contenuti migrano rapidamente tra host.

Infrastruttura: VPS, VPN e DNS dinamico

L’infrastruttura di TAG-144 è estensiva e adattiva. L’uso di VPS globali, IP di ISP colombiani, server VPN e DNS dinamico su duckdns.org, noip.com e con-ip.com consente mobilità e ri-provisioning in poche ore. I provider come AS-COLOCROSSING e VULTR ricorrono come piattaforme di transito; in Colombia, UNE EPM compare nella telemetria come vettore locale verso gli endpoint. Queste scelte massimizzano latenza bassa, copertura geografica e opacità operativa. L’uso di TorGuard e di altri VPN commerciali confonde le policy di geofencing e permette burst coordinati durante le finestre utili di esecuzione.

Vittimologia e impatto in Colombia

La Colombia è il bersaglio principale. Gli impatti toccano ministeri, municipalità, forze di difesa, università e settori finanziari/retail. Le vittime ricevono email credibili da domini istituzionali; i contenuti alludono a pagamenti, conformità, documenti o citazioni. Le compromissioni durano mesi, con exfiltrazioni periodiche e movimenti laterali verso share interni. La presenza di IP locali nei C2 abbassa la soglia dei controlli geo-based e favorisce percorsi di fiducia già aperti.

Indicatori e detection engineering

Gli IOC ricorrenti comprendono domini dinamici a pattern ripetibili, user-agent standardizzati e beacon HTTPS con POST JSON cifrati. Su DNS, la variazione rapida dei record A coincide con ondate di phishing. Sul filesystem, i RAT scrivono in %AppData% o ProgramData, creano mutex nominali e aprono chiavi di registro per l’auto-start. Gli analisti propongono regex utili, ad esempio envio[0-9-]{2,5}.duckdns.org, e policy che segnino con-ip.com, kozow.com e duckdns.org in liste di controllo a rischio perimetrale. L’ingegneria della detection dovrebbe correlare referer LIS, download di immagini con dimensioni anomale, invocazioni PowerShell con Base64 e connessioni HTTPS verso host dinamici, componendo un modello comportamentale più robusto delle sole signature.

Mitigazione e raccomandazioni operative

Le raccomandazioni prioritarie seguono quattro assi. Il primo è ridurre la superficie: disabilitare macro non firmate, limitare l’esecuzione di PowerShell non amministrata, imporre Application Control e separare utenze amministrative. Il secondo è rafforzare la posta: autenticazione DMARC/DKIM/SPF, isolamento degli allegati, link-rewriting e sandbox per aperture fuori contesto. Il terzo è telemetria e caccia: correlare DNS dinamico, LIS, download immagini e invocazioni script, introdurre regole su RAT noti (AsyncRAT, DcRAT, REMCOS, XWorm, LimeRAT) e automatizzare takedown su GitHub/archive.org. Il quarto è blocco e contenimento: denylist su IP/domìni osservati, TLS inspection conforme, rate-limit per esfiltrazioni e policy di segmentazione che confinino l’impatto. La formazione sugli indicatori sociali del phishing resta determinante, soprattutto dove gli attaccanti sfruttano indirizzi istituzionali reali.

Connessioni con Red Akodon e continuità tattica

Le sovrapposizioni tra TAG-144 e Red Akodon emergono nella nomenclatura dei domini, nel riuso di builder, nell’impronta C2 e nella preferenza per commodity RAT. Questo non implica un’identità perfetta, ma suggerisce uno scambio di risorse, manuali operativi e fornitori condivisi. La continuità tattica dal 2024 al 2025 dimostra come il gruppo aggiorni tooling, hosting e lure, mantenendo tecniche base immutate perché efficaci e economiche. Il ricorso a LIS, steganografia e DNS dinamico è ormai strutturale e difficilmente verrà abbandonato.

Prospettive di evoluzione della minaccia

Nel breve periodo, è verosimile che TAG-144 aumenti l’automazione nella generazione dei domini dinamici, introduca rotazioni certificate più frequenti e sfrutti moduli custom per offuscare i RAT. Sul lato social, le campagne potrebbero sfruttare modelli linguistici per lure più credibili in spagnolo e portoghese, con maggiore localizzazione. In infrastruttura, l’adozione di reverse proxy su Anycast e staging distribuito su CDN potrebbe ridurre ulteriormente la visibilità dei flussi. Le difese dovranno anticipare questi movimenti, spostando la detection dal dominio/URL al comportamento e agli artefatti dell’esecuzione.

Istruzioni operative per i SOC

I SOC dovrebbero formalizzare playbook che includano threat hunting su run key, mutex sospetti, esecuzioni PowerShell con -EncodedCommand, download di immagini in contesti anomali e beacon POST con header standardizzati. La memoria è cruciale: l’estrazione dei config dei RAT dai processi in esecuzione fornisce pivot rapidi verso i domini C2. L’uso di YARA per riconoscere builder conosciuti e pattern di steganografia riduce i tempi di triage. È consigliato un monitoraggio continuo delle connessioni LIS, anche con allowlist dinamiche e score di rischio.

Hardening dei dispositivi e risposta agli incidenti

Sul workstation hardening, imporre EDR con block mode, ASR rules su Office/Script, LSA protection e Credential Guard. Nella risposta, isolare gli host, estrarre timeline di processi e rete, recuperare immagini sospette per l’analisi stego e revocare token o sessioni persistenti su servizi cloud collegati. La comunicazione con gli uffici colpiti deve includere il ricambio delle mailbox compromesse e la rotazione delle chiavi API eventualmente esposte.

La steganografia impiegata da TAG-144 sfrutta l’embedding LSB in PNG per trasportare config, chiavi o payload. L’estrazione avviene tramite script PowerShell che leggono l’immagine, iterano sui pixel e ricostruiscono il blob cifrato, spesso compresso e poi reflectively loaded in memoria. Questo metodo disinnesca scanner che basano l’analisi su hash o su signature di file binari in chiaro. La difesa richiede una pipeline tecnica coerente. Primo, telemetria su download immagini “atipici” per dimensioni, MIME e origine LIS. Secondo, regole che intercettino PowerShell con Convert.FromBase64String, Add-Type, Reflection.Assembly::Load e accessi a System.Drawing, marcando l’overlap di indicatori. Terzo, YARA su immagini per pattern di ridondanza nei bit meno significativi e sulle DLL/loader noti dei RAT. Quarto, regex come envio[0-9-]{2,5}.duckdns.org e denylist per duckdns.org, noip.com, con-ip.com, con eccezioni formalizzate e review periodico. Quinto, sandbox con evidenza grafica: in presenza di overlay e script di estrazione, la telemetria di memoria svela il carico reale. Strumenti come StegExpose offrono triage iniziale, ma la correlazione con PowerShell e beacon HTTPS è ciò che consente di bloccare il ciclo prima della persistence. In ambienti con IP locali nel C2, la whitelist inversa (tutto negato salvo pattern legittimi) sui segmenti sensibili resta la misura più efficace, insieme a EDR in block mode e a policy che vietano eseguibili da percorsi temporanei o archivi scaricati. L’insieme di queste contromisure, unito al monitoraggio di lungo periodo suggerito da Insikt Group, permette di spostare la difesa da reattiva a proattiva, diminuendo ampiezza e durata delle compromissioni.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.