Wiz Research ha pubblicato un’analisi approfondita sull’attacco s1ngularity che ha colpito la supply chain di Nx, introducendo un malware AI-powered capace di compromettere segreti aziendali tramite un token npm vulnerabile in GitHub Action. Gli aggressori hanno distribuito versioni malevole dei pacchetti Nx, esfiltrando variabili d’ambiente, token GitHub e npm, e caricandoli in repository pubblici con il prefisso s1ngularity-repository. L’attacco, individuato il 26 agosto 2025, si è articolato in tre fasi fino al 31 agosto, con un impatto che ha coinvolto oltre 1.700 utenti e l’esposizione di migliaia di credenziali valide. Wiz identifica come elemento di novità l’uso di prompt AI integrati in CLI locali come Claude, Gemini e Amazon Q, capaci di enumerare file sensibili ma con un’efficacia reale limitata a un quarto dei casi. Nonostante questa parziale riuscita, l’incidente rappresenta un precedente critico sul ruolo dell’AI negli attacchi supply chain, con implicazioni che spaziano dalla gestione di token di pubblicazione npm fino alla sicurezza delle GitHub Actions.

Dettagli tecnici della vulnerabilità

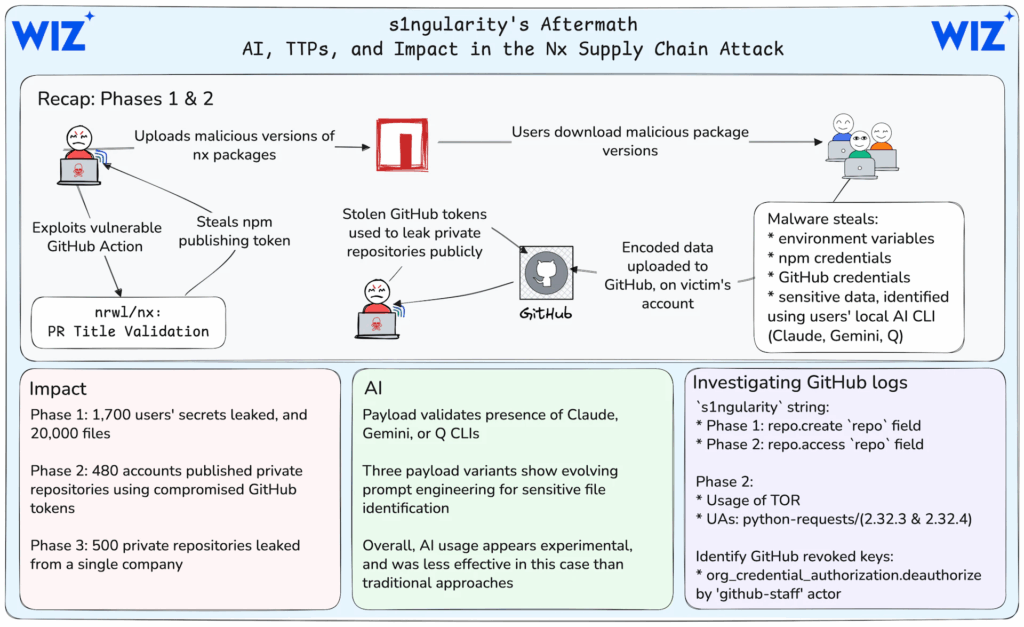

Gli attaccanti hanno sfruttato un token npm di pubblicazione custodito in una GitHub Action mal configurata. Da lì hanno iniettato versioni malevole di Nx (es. 20.9.0, 21.5.0, 21.8.0) contenenti codice per l’esfiltrazione dei segreti. Le prime varianti raccoglievano file ricorsivamente, salvando log in /tmp/inventory.txt; quelle successive filtravano i tipi di file, concentrandosi su configurazioni e testi.

Il malware ha adottato inizialmente webhook.site per esfiltrare dati, per poi passare alla gh CLI con creazione diretta di repository, una scelta di sicurezza operativa che riduce l’esposizione esterna. I prompt AI utilizzavano argomenti come --dangerously-skip-permissions (Claude) o --yolo (Gemini), evolvendo tra le release. Nonostante la sofisticazione, meno di 100 segreti unici validi sono stati confermati.

Gli attaccanti operavano via TOR, con script Python single-threaded e User Agent python-requests/2.32.3, segno di un’infrastruttura agile ma rudimentale.

Le tre fasi dell’attacco

- Fase 1 (26-28 agosto 2025): esfiltrati oltre 20.000 file e 2.000 segreti unici, con token GitHub validi al 90% il 28 agosto. Repository creati come s1ngularity-repository-0.

- Fase 2 (29-30 agosto 2025): compromessi 480 account, inclusi due terzi di organizzazioni, con oltre 6.700 repository privati resi pubblici. Una singola organizzazione ha perso l’accesso a 700 repository.

- Fase 3 (31 agosto 2025): due account hanno caricato circa 500 repository _bak, appartenenti a un’unica organizzazione, con descrizione S1ngularity.

Il 30 agosto GitHub ha avviato la revoca massiva dei token, riducendo la validità dal 90% al 5% in meno di 48 ore.

Impatto complessivo e rischi emergenti

L’attacco ha colpito oltre 1.700 utenti Nx, esponendo migliaia di credenziali tra chiavi GitHub, npm e variabili ambientali. L’impatto ha incluso wallet crypto e file di configurazione sensibili. La rapidità con cui GitHub ha agito ha limitato i danni, ma la compromissione di repository privati e l’uso di AI nei malware segna un’evoluzione del panorama delle minacce supply chain. Wiz sottolinea che, sebbene l’AI abbia limitato l’esfiltrazione effettiva, l’esperimento degli attaccanti indica la volontà di integrare modelli linguistici per ampliare la superficie d’attacco. Questo introduce nuovi scenari difensivi: protezione non solo del codice, ma anche delle interfacce AI locali e dei prompt che ne pilotano il comportamento.

Wiz raccomanda:

- revoca immediata dei token npm e GitHub coinvolti,

- audit approfondito delle GitHub Actions per eliminare configurazioni deboli,

- limitazione dei permessi dei token (principio di least privilege),

- disabilitazione di flag pericolosi nelle CLI AI locali,

- monitoraggio delle reti per traffico TOR e User Agent sospetti,

- adozione di strumenti di visibilità cloud per rilevare anomalie supply chain in tempo reale.

Fondamentale aggiornare Nx a versioni sicure e integrare controlli preventivi su repository e pipeline CI/CD.

Lezioni apprese

L’attacco s1ngularity dimostra come la supply chain software rimanga uno degli obiettivi più vulnerabili, con la novità dell’impiego di AI-powered malware come fattore di sperimentazione offensiva. L’impatto, contenuto grazie all’intervento di GitHub, evidenzia la necessità di vigilanza costante e di un approccio zero trust anche per i workflow CI/CD. Secondo Wiz, le lezioni principali sono: proteggere i token con policy severe, rafforzare la visibilità su pipeline cloud e prepararsi a una nuova generazione di attacchi dove l’AI non è solo difesa ma anche arma offensiva. Come sintetizzato dai CISO citati nel report, la chiave resta un single pane of glass per la sicurezza cloud, capace di identificare criticità reali prima che vengano sfruttate.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.