Il Yurei ransomware emerge come discendente diretto di progetti open source come Prince-Ransomware, adotta ChaCha20 per la cifratura e applica doppia estorsione con pubblicazione dei dati su un blog dedicato. Check Point Research lo segnala il 5 settembre 2025 dopo un attacco a un’azienda alimentare nello Sri Lanka, con tre vittime confermate entro il 9 settembre tra India e Nigeria. Il codice in Go sfrutta goroutine per cifrare in parallelo, aggiunge l’estensione .Yurei, monitora le condivisioni di rete e tenta di cambiare il wallpaper via PowerShell, ma fallisce per URL mancante, lasciando shadow copy intatte e opportunità di recover. Il gruppo punta su esfiltrazione preventiva e pressione psicologica, mentre l’origine è ricondotta da alcuni indizi all’area maghrebina. Il fenomeno evidenzia come varianti low-skill possano crescere rapidamente riusando repository pubblici e minime modifiche supportate da LLM, con impatti su manifatturiero e finanza e obblighi rafforzati da NIS2 e GDPR.

Scoperta, vittime iniziali e modello di estorsione

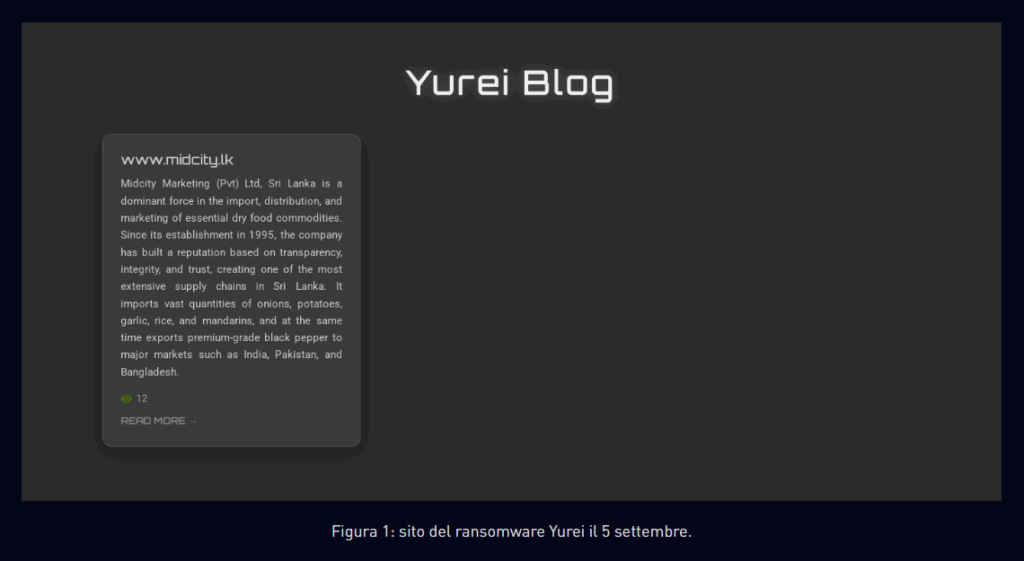

Yurei entra nel radar dei ricercatori il 5 settembre 2025 in seguito a un incidente che coinvolge un produttore alimentare dello Sri Lanka. Il gruppo pubblica estratti dei dati su un blog di leak per aumentare la leva negoziale. Entro il 9 settembre compaiono tre vittime distribuite tra India e Nigeria, segnale di una campagna che non resta confinata a un solo mercato. La narrativa del gruppo insiste sulla minaccia di pubblicazione integrale per comprimere le finestre decisionali e spingere le organizzazioni a pagare il riscatto. Il tono della comunicazione riflette modelli già visti in operazioni mature, ma gli artefatti tecnici mostrano limiti operativi che i difensori possono sfruttare. La combinazione tra furto preliminare e cifratura rimane la direttrice principale. Gli attaccanti costruiscono una percezione di inevitabilità del leak, alimentando il timore di danni reputazionali e sanzioni GDPR. Le prime vittime confermano un targeting ampio che tocca supply chain regionali e servizi condivisi.

Cifratura, gestione chiavi e pipeline concorrente

Il nucleo crittografico usa ChaCha20 per le performance su CPU general purpose e per la bassa latenza nella cifratura dei blocchi. Per ogni file Yurei genera chiave e nonce casuali, sigilla la chiave con ECIES usando la public key dell’attaccante e impacchetta header e contenuto separati da un delimitatore. La scelta riduce il tempo di cifratura e conserva compatibilità con flussi di scrittura parallela. Le goroutine orchestrano più worker che percorrono le directory in modo competitivo. Il filewalker prioritizza percorsi locali e share con bassa latenza, mentre l’encryption module applica policy di esclusione su file di sistema per massimizzare il rapporto file cifrati per minuto. L’estensione .Yurei marca gli artefatti completati e facilita la resa visiva dell’impatto. L’assenza di offuscamento profondo e di anti-tamper robusto lascia spazio a telemetria EDR e regole comportamentali. La pipeline enfatizza throughput e semplicità, non stealth prolungato. Questa scelta rivela una priorità: chiudere la finestra di risposta della vittima prima dell’attivazione di contromisure manuali.

Accesso iniziale, persistenza e movimento laterale

Le evidenze operative indicano più vettori plausibili di accesso iniziale. Gli attori sfruttano phishing con allegati o impianti contenenti dropper che recuperano il binario da endpoint controllati. In ambienti con esposizione di servizi remoti, gli operatori cercano vulnerabilità note per guadagni rapidi e scalano privilegi con credenziali rubate. La persistenza non appare sofisticata: script di avvio e chiavi di registro assicurano riavvio del payload, mentre i servizi pianificati facilitano la rialimentazione in caso di crash. Il movimento laterale privilegia share mappate e percorsi di rete già aperti per evitare rumore sulle superfici di autenticazione. La campagna osservata monitora cambi di montaggio dei drive e mette in coda nuove destinazioni. La mancanza di cancellazione delle shadow copy riduce la profondità dell’impatto e apre varchi per ripristini mirati se i team reagiscono in tempo. Questa economia tattica tradisce una strategia di tempo-al-valore che scambia stealth con velocità.

Derivazione da Prince-Ransomware e riuso OSS

Yurei deriva da componenti open source come Prince-Ransomware e riusa moduli di filewalker, configuration ed encryption con minime modifiche. Gli script PowerShell che tentano di impostare un wallpaper rimangono quasi invariati, inclusa la dipendenza da URL per il download dell’immagine, elemento che causa il fallimento della personalizzazione e lascia lo sfondo nero. La strumentazione di build mostra flag non ripuliti e simboli non “strippati”, facilitando il reverse engineering. La differenza più rilevante risiede nella parallelizzazione aggressiva della cifratura tramite goroutine, che migliora la copertura in infrastrutture con più unità montate. Questo riuso di codice dimostra come barriere d’ingresso sempre più basse permettano ad attori low-skill di portare sul campo varianti funzionali, con l’aiuto di LLM per adattamenti sintattici e piccole ottimizzazioni. L’ecosistema OSS diventa così un amplificatore della velocità criminale se i progetti non incorporano guardrail o licenze che scoraggiano abusi.

Catena operativa di Yurei dall’infezione al leak

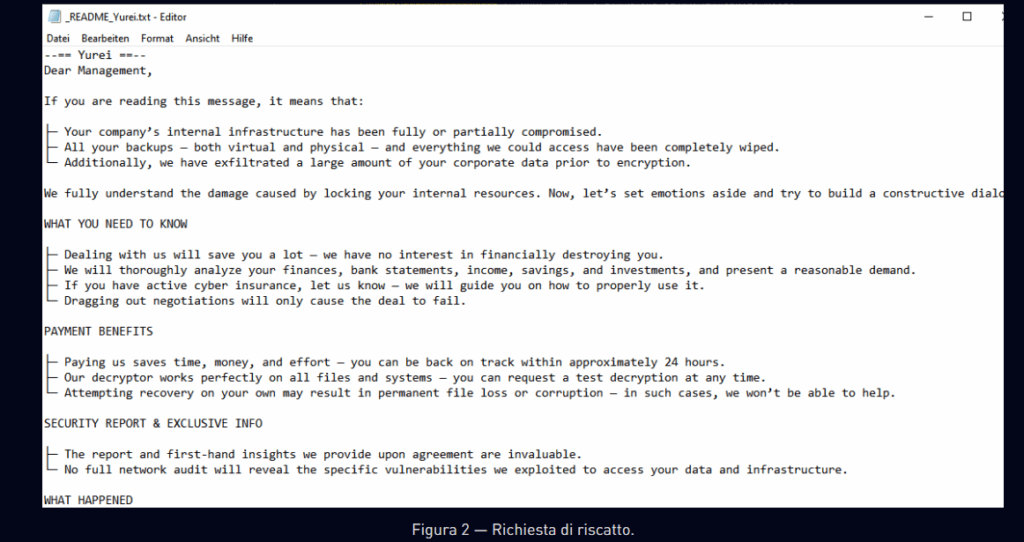

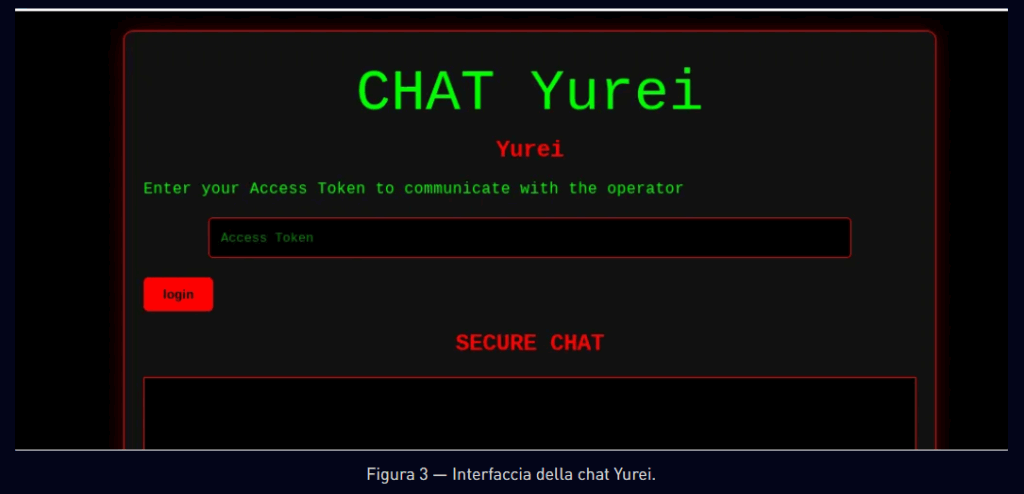

La catena di attacco inizia con il dropper che scrive il binario in percorsi temporanei, stabilisce persistenza leggera e avvia l’enumerazione dei drive. La logica concorrenziale distribuisce i lavori su sottodirectory per massimizzare IOPS e latenza percepita dall’utente. Completata la cifratura, Yurei applica l’estensione .Yurei e scrive la nota di riscatto con istruzioni per contatto via email Proton e pagamento in Bitcoin. In parallelo, l’operatore esfiltra dataset selezionati verso il blog di leak o verso infrastrutture intermedie. L’assenza di routine di wiper e l’uso di ChaCha20 in modalità per-file riducono il rischio di corruzione totale e mantengono la narrativa di recuperabilità a pagamento. La parte comunicativa replica schemi già noti: timer, minacce di pubblicazione progressiva, riferimenti alla “sicurezza” del canale. L’intero flusso rimane lineare e comprensibile, aspetto che semplifica anche la difesa se i team monitorano gli early signals su host e rete.

Indicatori di compromissione utili alla rilevazione

I IOC associati a Yurei includono hash di dropper e payload, domini di blog e marker di estensione file. Gli EDR possono correlare pattern di enumerazione massiva, creazione simultanea di file con estensione .Yurei e invocazioni PowerShell legate al wallpaper. I SIEM dovrebbero unire telemetrie di host e rete per ricondurre connessioni in uscita verso endpoint che veicolano negoziazioni. La stabilità dei TTP e la scelta di moduli Go con simboli esposti aiutano la detezione comportamentale. La tabella seguente esemplifica elementi utili alla triage.

Impatto su manifatturiero, finanza e supply chain

Il manifatturiero rappresenta un bersaglio appetibile per la capacità di Yurei di interrompere flussi operativi senza colpire necessariamente i sistemi di controllo in tempo reale. Le file share di progetto e i repository di distinte base subiscono cifratura rapida, con ritardi su ordini e consegne. Nel finance il danno si amplifica per la presenza di dati riservati e documenti regolamentati che aumentano l’effetto leva del leak. Le supply chain soffrono per connessioni di fiducia e ambienti multi-tenant, dove una violazione in Asia può propagarsi con lateralità verso partner europei. La paura del leak pesa sulle trattative e spinge decisioni affrettate. La conformità a NIS2 e GDPR impone piani di risposta, registri delle attività e valutazioni di impatto che, se applicati, riducono il raggio d’azione degli attaccanti. Il caso Yurei mostra che prontezza e visibilità restano le difese decisive.

Misure di mitigazione prioritarie e resilienza NIS2

Le organizzazioni aumentano la resilienza con difese multilayer che combinano prevenzione, rilevazione e ripristino. La MFA resistente al phishing riduce gli abusi di credenziali. Il principio di least privilege limita l’accesso alle share. I backup offline testati su scenari reali assicurano recovery senza pagamenti. I controlli EDR riconoscono pattern di cifratura concorrente, chiamate a ChaCha20 nei binari e modifiche massicce a metadati. I SIEM correlano segnali di rete e host per intercettare esfiltrazioni. Le playbook SOAR applicano quarantene rapide su host compromessi. La segmentazione riduce la superficie laterale. La formazione anti-phishing e vishing innalza la soglia di errore umano. L’allineamento a NIS2 fissa processi di risk management, incident reporting e business continuity. Il GDPR guida la gestione dei dati personali e delle notifiche di violazione, mitigando sanzioni e impatti reputazionali. La telemetria centralizzata crea un quadro coerente per decisioni rapide.

Confronto con famiglie recenti e differenze chiave

Rispetto a varianti più mature, Yurei appare meno dotato sul piano dell’evasione e del sabotaggio dei meccanismi di ripristino. Non elimina le shadow copy e non integra offuscamenti applicativi avanzati. Tuttavia, la cifratura per-file con ChaCha20 e la pipeline a goroutine garantiscono velocità sufficiente per mettere in difficoltà team con copertura incompleta. La componente psicologica del leak bilancia la minore sofisticazione tecnica. A differenza di famiglie con toolchain personalizzati e infrastrutture estese di affiliazione, Yurei punta su riuso OSS e su operazioni snelle, riducendo tempi di sviluppo e aumentando la frequenza di rilascio. La sua pericolosità nasce dall’accessibilità: attori emergenti possono adottarlo e modellarlo su target regionali con sforzo minimo.

Governance, compliance e responsabilità organizzativa

La gestione del rischio ransomware entra nella governance aziendale. I CISO definiscono metriche e soglie di rischio, mentre i board approvano investimenti in visibilità e automazione. La due diligence sui fornitori e le clausole contrattuali riducono il rischio di terze parti. I piani di risposta regolano ruoli, escalation e comunicazione con stakeholder e autorità. I KPI misurano tempi di rilevazione e contenimento, qualità dei backup e esiti dei test di ripristino. La trasparenza con i clienti limita il danno reputazionale. Con Yurei, la pressione del leak impone procedure di valutazione legale e privacy integrate nel ciclo di crisi. La documentazione accurata delle decisioni e delle azioni difensive tutela l’organizzazione e migliora la postura nel medio periodo.

Scenari di ripristino sicuri

Yurei espone una superficie tecnica che i difensori possono sfruttare. La mancata cancellazione delle shadow copy e l’assenza di wiper consentono ripristini selettivi se i team isolano in tempo gli host e interrompono la cifratura concorrente. La presenza di simboli in binari Go facilita la telemetria e la creazione di firme comportamentali. Le priorità tecniche includono inventario aggiornato degli asset, monitoraggio delle share, hardening delle credenziali e backup immutabili con test periodici di disaster recovery. L’adozione coerente di NIS2 e l’integrazione di SIEM, EDR e SOAR abilitano contenimento e recupero senza cedere alla doppia estorsione. Il caso Yurei dimostra che rapidità operativa e disciplina tecnica restano gli strumenti più efficaci per trasformare una crisi in un evento gestibile.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.