La Cina impone reporting cyber entro 60 minuti per incidenti gravi, apre una indagine antitrust su Nvidia legata all’acquisizione di Mellanox e la Corea del Nord innova lo spionaggio con AI usando ChatGPT per creare ID militari falsi. Dal 1° novembre 2025 l’Amministrazione per lo spazio cibernetico cinese (CAC) obbliga i gestori di rete a notificare in un’ora gli attacchi seri e in 30 minuti quelli “particolarmente gravi”, con quattro livelli di classificazione che includono furti di dati sensibili, leak oltre 100 milioni di record o perdite economiche oltre 100 milioni di yuan (pari a 12,66 milioni di euro). In parallelo, la SAMR verifica il rispetto delle condizioni del 2020 sull’operazione Nvidia–Mellanox da 6,9 miliardi di dollari (circa 6,33 miliardi di euro) e valuta eventuali sanzioni in un mercato in cui la Cina pesa 17 miliardi di dollari (circa 15,59 miliardi di euro) di ricavi annui per Nvidia. Sul fronte minacce, il gruppo Kimsuky adotta deepfake di ID generati con prompt engineering per spear-phishing verso istituzioni della difesa sudcoreane, mentre OpenAI intensifica i blocchi di account riconducibili a lavoratori IT nordcoreani. Il quadro asiatico mostra un allineamento tra regolazione interna, pressione antitrust e offensive cyber aiutate dall’AI, con impatti immediati su compliance, supply chain e governance del rischio.

Reporting cyber in 60 minuti: cosa cambia dal 1° novembre

La nuova cornice della CAC definisce un perimetro esteso di “gestori di rete” che comprende proprietari, amministratori e fornitori di servizi, dall’impresa privata alla PA fino ai media. L’obbligo di notifica entro 60 minuti per gli incidenti gravi e di 30 minuti per quelli “particolarmente gravi” si accompagna a istruzioni operative che prescrivono un rapporto iniziale con sistemi colpiti, timeline dell’attacco, misure di contenimento e danni stimati, seguito da un post-mortem entro 30 giorni con analisi causale, lezioni apprese e responsabilità. La classificazione in quattro livelli ancora la gravità a impatti sulla sicurezza nazionale, su dati personali e sulla continuità dei servizi critici, traducendo l’urgenza in tempi di segnalazione e canali dedicati come hotline 12387, portali web e canali WeChat. Il messaggio regolatorio è inequivoco: “segnalazioni tardive comportano conseguenze gravi”, con multe e sanzioni graduate in funzione dell’omissione e del danno.

Soglie di gravità e impatti economici

La scala di gravità della CAC porta esempi concreti per limitare l’ambiguità: furti di dati core, leak oltre 100 milioni di record personali, outage superiori a 24 ore su siti chiave o perdite economiche oltre 100 milioni di yuan. La soglia economica, valutata ai tassi indicati, equivale a circa 12,66 milioni di euro, ponendo l’asticella oltre i danni tipici di un singolo data breach enterprise e spostando l’attenzione su eventi con rilevanza sistemica. Questo taglio quantitativo impone alle imprese un monitoraggio real-time e un processo decisionale accelerato tra detection e notifica, riducendo il margine per indagini interne prolungate senza interazione con l’autorità.

Obblighi documentali e sanzioni

Il rapporto iniziale deve dettagliare tipo di incidente, vulnerabilità sfruttate, eventuali richieste di riscatto, impianto di difesa attivato e valutazione dei rischi futuri, oltre a specificare se serve supporto governativo. Il post-mortem entro 30 giorni completa il ciclo con root cause analysis e piano di mitigazione. La CAC coordina con pubblica sicurezza per gli eventi più gravi e può disporre ispezioni. Le multe colpiscono ritardi, omissioni o under-reporting, mentre precedenti sanzioni per trasferimenti dati illeciti proiettano un rischio combinato per chi sbaglia sia sul fronte privacy sia su quello incident response.

Perché la stretta cinese accelera oltre gli standard occidentali

L’imposizione della finestra dei 60 minuti supera la soglia delle 72 ore tipica dei regimi occidentali per il data breach e, soprattutto, lega il tempo non solo alla privacy, ma alla stabilità sociale e alla sicurezza nazionale. Il risultato è un allineamento verticale tra SOC, ufficio legale e crisis management, perché la notifica non è più un atto a valle dell’analisi, ma una pietra miliare del triage. Per i soggetti con presenza in Cina, questo implica runbook ibridi: uno per la compliance locale e uno per i regolatori extra-UE, con versioning dei fatti, controllo linguistico e gestione delle discrepanze. Il costo di conformarsi si sposta su telemetria continua, SIEM con playbook automatici e incident rooms pronte ad attivarsi H24.

L’indagine antitrust SAMR su Nvidia: rischi per la supply chain AI

La SAMR ha avviato il 15 settembre 2025 un’indagine formale su Nvidia per presunte violazioni dell’Anti-Monopoly Law legate all’acquisizione Mellanox del 2020 da 6,9 miliardi di dollari (circa 6,33 miliardi di euro). L’approvazione, all’epoca, fu condizionata a impegni di interoperabilità tesi a evitare svantaggi competitivi per rivali cinesi nel networking e nei data center. Oggi la verifica tocca un mercato dove la Cina pesa 17 miliardi di dollari annui (circa 15,59 miliardi di euro) per Nvidia e in cui export controls USA sui chip AI dal 2023 hanno già rimodellato l’offerta, con varianti dedicate come H20 pensate per rispettare i vincoli. Il rischio è duplice: multe potenzialmente fino al 10% dei ricavi domestici e rimedi comportamentali o strutturali su interconnessione e software di rete, con possibili ritardi nelle forniture e riallineamenti delle roadmap AI dei clienti cinesi.

Interoperabilità post-Mellanox e condizioni del 2020

L’asse GPU–interconnect è il punto nevralgico. La promessa di interoperabilità spettava a garantire che switch, NIC e stack software non diventassero colli di bottiglia proprietari. In un ecosistema dove il training dei modelli AI dipende da throughput e latenza di rete, qualsiasi degradazione percepita dai concorrenti può diventare un argomento antitrust. La verifica della SAMR punta proprio a misurare se, dal 2020 a oggi, le condizioni d’uso e la documentazione tecnica abbiano realmente consentito l’integrazione di terze parti o se la dipendenza sia cresciuta al punto da disincentivare alternative locali.

Scenari sanzionatori e mitigazioni di mercato

In caso di rilievi, lo spettro dei rimedi va da impegni su API e documentazione a firewall interni tra unità di business fino a ipotesi strutturali nel perimetro networking. I clienti enterprise dovranno pianificare contingenze: certificazioni parallele su interconnect non proprietari, ridondanze su cluster e contratti con SLA che contemplino variazioni normative. Per i vendor, l’obiettivo è preservare l’affidabilità della catena di fornitura AI in un quadrante geopolitico dove sovranità tecnologica e concorrenza si intrecciano.

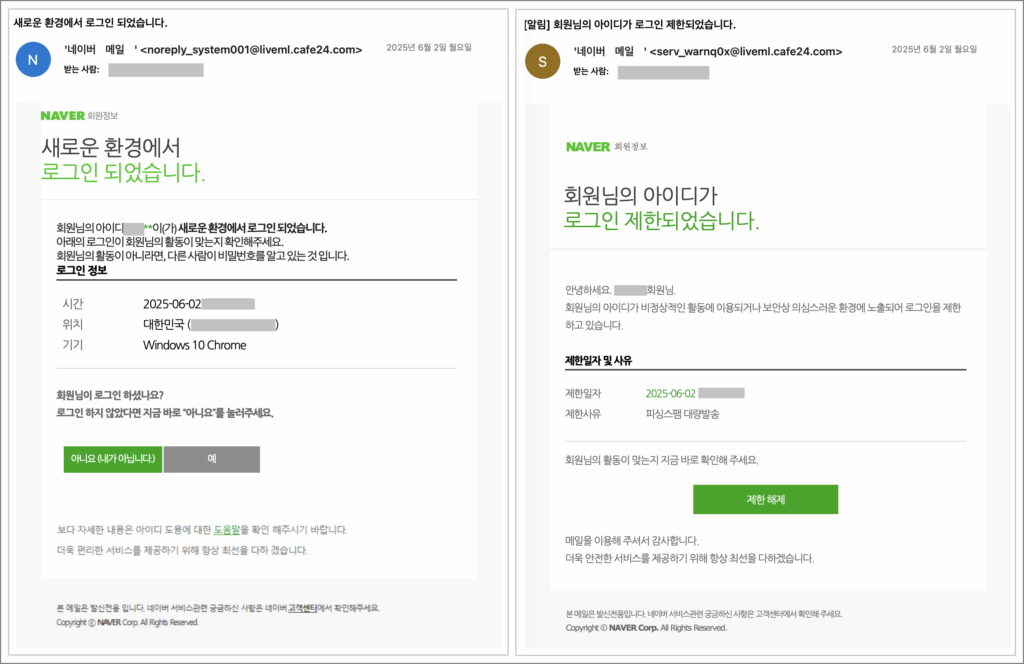

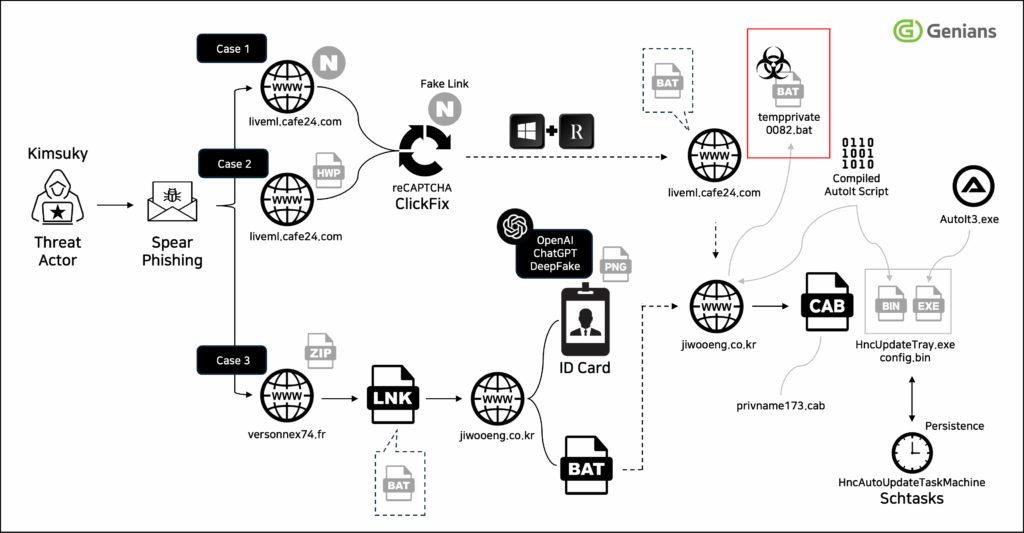

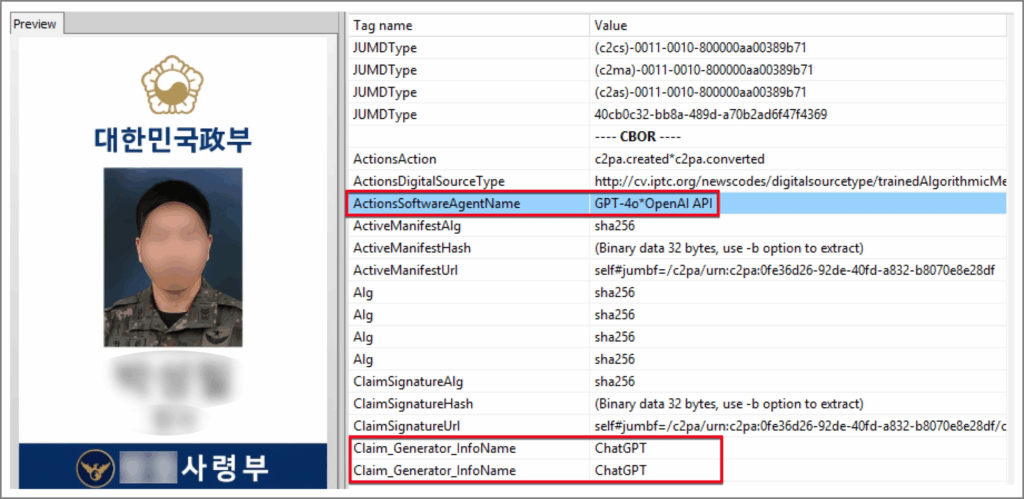

Kimsuky e l’uso di ChatGPT per ID falsi: la nuova arte del social engineering

Il gruppo nordcoreano Kimsuky ha spostato l’asticella dello spear-phishing utilizzando ChatGPT per generare ID militari sudcoreani falsi. La tecnica parte da template pubblici e prompt engineering che “incorniciano” la richiesta come mock-up o sample design, ottenendo comunque output verosimili nonostante i filtri. I deepfake di documento integrano headshot ricombinati e metadati che tradiscono l’uso di tool AI, ma sufficiente a ingannare uffici e personale in catene di verifica non rafforzata. Gli attacchi di luglio hanno preso di mira istituzioni della difesa: le mail, confezionate con tono formale e riferimenti a procedure interne, richiedevano conferme o aggiornamenti di sistema per “l’emissione” dell’ID, avviando raccolta credenziali e accessi non autorizzati.

Dal documento malevolo al documento credibile

Dopo anni di allegati infetti in Office, la scelta di documenti credibili punta a ridurre gli IOC tradizionali e a spostare il baricentro sulla fiducia visiva. La plausibilità di un tesserino ben impaginato e coerente con standard grafici noti produce click e risposte superiori a quelle di un semplice .doc con macro. La novità è l’industrializzazione: template, stili e varianti linguistiche possono essere “stampati” a volume da modelli generativi, sincronizzando campagne e lure senza un grande team creativo.

Difese: identity verification e anti-deepfake

Le contromisure passano da verifiche fuori banda per identità e badge, watermark o cifrature dei layout ufficiali, fino a policy che impongano doppia conferma per richieste su documenti d’identità. Sul fronte tecnico, la rilevazione di manipolazioni nelle immagini e l’uso di classificatori anti-deepfake richiedono dataset aggiornati e training continuo. Lato fornitori, piattaforme come OpenAI hanno bloccato decine di account collegati a worker IT nordcoreani, ma l’adattabilità dell’avversario impone monitoraggio costante e awareness capillare.

Implicazioni strategiche per CISO e responsabili legali

Per i soggetti operanti o partner in Cina, la compliance CAC impone di accorciare il ciclo tra rilevazione e notifica. Un SOC deve produrre in minuti un dossier minimo con sistemi impattati, indicatori tecnici, entità dei dati toccati e una stima dei danni, mentre il legale prepara la versione regolatoria con terminologia e qualificazioni coerenti con i quattro livelli della CAC. La governance deve prevedere deleghe chiare, sostituzioni in assenza del responsabile e un registro delle prime 60 minuti con azioni, decisioni e timestamp.

Quadro di rischio per vendor occidentali in Cina

L’indagine SAMR allunga l’ombra su fornitori occidentali esposti nel Paese: il rischio non è solo la multa, ma l’incertezza su interoperabilità, licenze e supporto. Un cliente enterprise può affrontare downtime o riconfigurazioni in caso di remedies imposti, con effetti su SLA e contratti a valle. Per mitigare, i CTO devono mantenere piani di sostituzione graduali, validare alternative e inserire clausole che riflettano l’alea regolatoria nelle gare e nei contratti quadro.

Che cosa monitorare nel Q4 2025

Il trimestre di rollout della norma CAC vedrà ispezioni pilota, linee guida interpretative e una prima giurisprudenza di sanzioni su ritardi e report incompleti. Sul versante antitrust, la SAMR potrebbe anticipare misure provvisorie durante l’indagine, influenzando roadmap e partnering nel networking AI. In sicurezza, la creatività di Kimsuky fungerà da benchmark per altre operazioni statali a basso costo, con copycat che adotteranno lure visive e documenti deepfake per penetrare supply chain e settori critici.

Architettura di risposta in 60 minuti

Una piattaforma di risposta conforme alla CAC richiede telemetria ad alta fedeltà, correlazione automatica e sintesi regolatoria in lingua e lessico CAC. A livello tecnico, serve un layer che, al rilevamento di furto dati o outage, compili in automatico i campi minimi del rapporto iniziale: sistemi colpiti, finestra temporale, dati coinvolti, indicatori, CVE o vettori e misure contenitive adottate. A livello organizzativo, è cruciale un livello di orchestrazione che assegni task a SOC, IT, privacy e legal con SLA allineati ai 60/30 minuti, tracciando audit trail e consensi. A livello di rete, per incidenti con esfiltrazione, la priorità va a contenere e preservare evidenza, evitando di inquinare la catena forense pur rispettando il tempo regolatorio. Per le aziende che dipendono da tecnologie GPU + interconnect, la resilienza passa per architetture multi-vendor, storage indipendente e contratti che contemplino variazioni normative in Cina, riducendo la single-point dependency. Sul fronte spionaggio AI, il piano tecnico deve includere verifica documentale fuori banda, scanner di manipolazione immagini e una formazione che addestri il personale a riconoscere le anomalie semantiche tipiche dei deepfake “puliti”. L’insieme di questi strati rende replicabile il comportamento atteso entro 60 minuti, bilanciando precauzione forense e obbligo di trasparenza.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU...