Una nuova campagna di malware nordcoreano ha introdotto varianti aggiornate di BeaverTail e InvisibleFerret, attive dal maggio 2025 e distribuite tramite repository maligni e l’esca ClickFix. L’operazione, collegata agli attori statali noti come Famous Chollima e Contagious Interview, segna un’evoluzione tattica significativa: i target non sono più solo sviluppatori software ma anche figure in marketing, trading e retail, con un focus particolare sul settore web3 e sugli scambi di criptovalute. Gli esperti di sicurezza rilevano un uso sistematico di piattaforme di assunzione false e ingegneria sociale avanzata per indurre le vittime a eseguire comandi dannosi su sistemi macOS, Windows e Linux, aprendo la strada a furti finanziari e accesso remoto.

Panoramica della campagna

Gli attori nordcoreani hanno iniziato i test del nuovo malware nella primavera del 2025, con i primi deploy registrati a fine maggio. La campagna ha preso di mira trader di criptovalute in quattro organizzazioni web3, ruoli marketing e sales in altre tre entità del settore e un retailer statunitense di e-commerce. Gli attaccanti hanno creato portali di assunzione fasulli, come il dominio businesshire[.]top, convincendo i candidati a seguire procedure che in realtà scaricavano payload maligni. Questa strategia segna un passaggio dai precedenti attacchi agli sviluppatori verso ruoli non tecnici, sfruttando la fiducia nei processi di selezione del personale. La fase iniziale mostra distribuzione limitata e artefatti non completamente raffinati, a conferma di un periodo di test prima di una probabile espansione.

Dettagli tecnici del malware

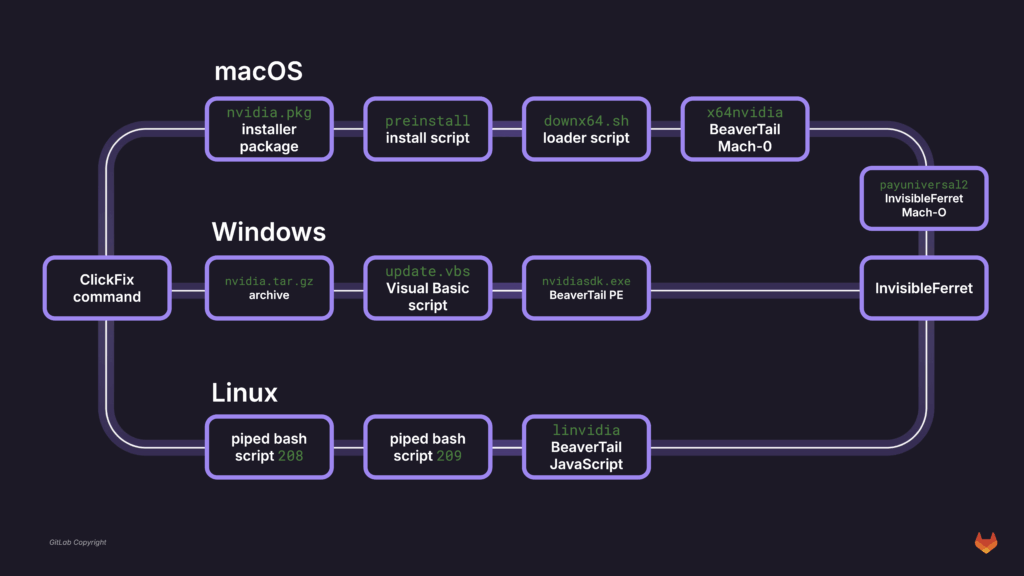

La variante BeaverTail si presenta come un malware JavaScript capace di rubare dati da portafogli di criptovalute, credenziali browser e informazioni di sistema. A questo si aggiunge InvisibleFerret, distribuito come secondo stadio, che amplia le capacità di furto dati e introduce strumenti di accesso remoto. Gli aggiornamenti riducono la complessità: le estensioni browser target passano da 22 a 8, l’offuscamento usa stringhe base64 più semplici e le funzioni per browser non-Chrome vengono eliminate. La compilazione tramite tool come pkg e PyInstaller elimina dipendenze da interpreti, migliorando stealth e compatibilità cross-platform. Su macOS, gli installatori come nvidia.pkg eseguono script preinstall che scaricano binari Mach-O (tra cui x64nvidia per BeaverTail e payuniversal2 per InvisibleFerret) da repository GitHub. Su Windows, archivi come nvidia.tar.gz contengono script VBS che estraggono executables (nvidiasdk.exe). Su Linux, wget e Node.js gestiscono l’esecuzione diretta della variante JavaScript.

Metodi di infezione

Le vittime vengono indotte a eseguire comandi specifici per il proprio sistema operativo, spesso mascherati da istruzioni di troubleshooting o finte CAPTCHA. Gli agent headers personalizzati (203 per Windows, 204 per macOS, 208 per Linux e 209 per Node) determinano il tipo di payload scaricato. In caso di analisi automatizzate senza header validi, vengono consegnati file decoy benigni, come un falso installer Nvidia Broadcast.

Questo approccio aumenta la difficoltà per i ricercatori di distinguere i file malevoli dai legittimi e dimostra l’attenzione dei gruppi nordcoreani nel perfezionare il proprio tradecraft.

Indicatori di compromissione

Gli esperti hanno identificato numerosi IOC, tra cui hash SHA256 di file malevoli (nvidia.pkg, update.vbs, nvidiasdk.exe, x64nvidia, payuniversal2) e domini come businesshire[.]top e nvidiasdk.fly[.]dev. Repository GitHub contengono script aggiuntivi come downx64.sh. Questi indicatori vengono ora condivisi tra le aziende di sicurezza per bloccare traffico sospetto e prevenire compromissioni.

Attribuzione e connessioni

La campagna è attribuita ad attori nordcoreani legati a Famous Chollima, già noti per attacchi basati su repository maligni e pacchetti NPM trojanizzati. Il collegamento con Contagious Interview rafforza la continuità operativa con precedenti campagne. L’uso di tool di compilazione come PyInstaller e la distribuzione via ClickFix rappresentano una naturale evoluzione tattica rispetto alle versioni del 2023.

Evoluzione del tradecraft

Gli attaccanti si spostano da script puri a executables compilati, riducendo il tasso di rilevamento su piattaforme come VirusTotal e migliorando la portabilità. Le funzionalità di BeaverTail sono state semplificate ma restano centrate sul furto di criptovalute, mentre InvisibleFerret garantisce persistenza e accesso remoto. Questa ridondanza assicura l’infezione su diversi sistemi operativi e conferma l’attenzione al guadagno finanziario diretto.

Impatto su settori e rischi futuri

Il focus su trader, ruoli marketing e retailer segna un’espansione verso target che offrono accesso diretto a fondi digitali e dati aziendali sensibili. Le piattaforme web3 sono particolarmente esposte, poiché le compromissioni possono comportare furti immediati di portafogli e credenziali. Il retail rischia invece la perdita di dati di accesso e account clienti. Gli esperti sottolineano che la campagna, pur limitata, potrebbe scalare rapidamente dopo questa fase di test, ampliando le vittime e raffinando tecniche di social engineering.

Mitigazioni e raccomandazioni

Per difendersi, le organizzazioni devono rafforzare il training contro l’ingegneria sociale, verificare l’autenticità dei siti di assunzione e diffidare da richieste di esecuzione comandi da fonti esterne. Integrare gli IOC nei sistemi di difesa, monitorare traffico anomalo di rete e mantenere aggiornati antivirus e signature rappresentano misure essenziali. Gli amministratori macOS devono controllare pacchetti installer sospetti, quelli Windows monitorare script VBS e librerie Python, mentre i sysadmin Linux devono prestare attenzione a comandi wget e Node. La vigilanza costante resta fondamentale per proteggere settori già sotto pressione dai gruppi nordcoreani.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.