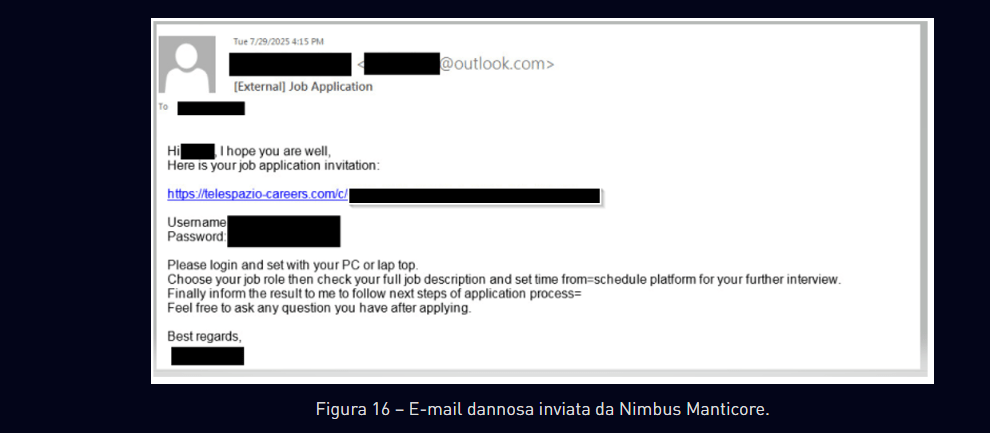

Check Point Research ha identificato Nimbus Manticore come nuovo attore APT iraniano, responsabile di una campagna di cyber spionaggio che prende di mira settori sensibili in Europa, tra cui aerospazio, difesa e telecomunicazioni. Il gruppo, associato a UNC1549 e noto anche come Smoke Sandstorm, ha condotto le sue operazioni nel 2025 sfruttando sofisticate tecniche di spear-phishing con esche legate al recruiting. Le vittime ricevevano email da finti HR che le indirizzavano a portali di carriera falsi, progettati con template React e credenziali pre-condivise per aumentare la credibilità. Una volta effettuato l’accesso, venivano scaricati archivi malevoli che innescavano catene di infezione basate su DLL side-loading, portando all’installazione di malware come MiniJunk (backdoor) e MiniBrowse (stealer di credenziali browser). Gli attacchi hanno colpito in particolare Danimarca, Svezia e Portogallo, allineandosi alle priorità strategiche dell’IRGC iraniana.

Panoramica della campagna europea

Secondo Check Point, Nimbus Manticore è attivo dall’inizio del 2025 e mostra una forte maturità operativa. I ricercatori hanno osservato un uso sistematico di servizi cloud legittimi per nascondere le infrastrutture di comando e controllo: Cloudflare è stato sfruttato per occultare gli IP reali dei server, mentre Azure App Service ha ospitato domini C2 come services-update-check.azurewebsites.net.

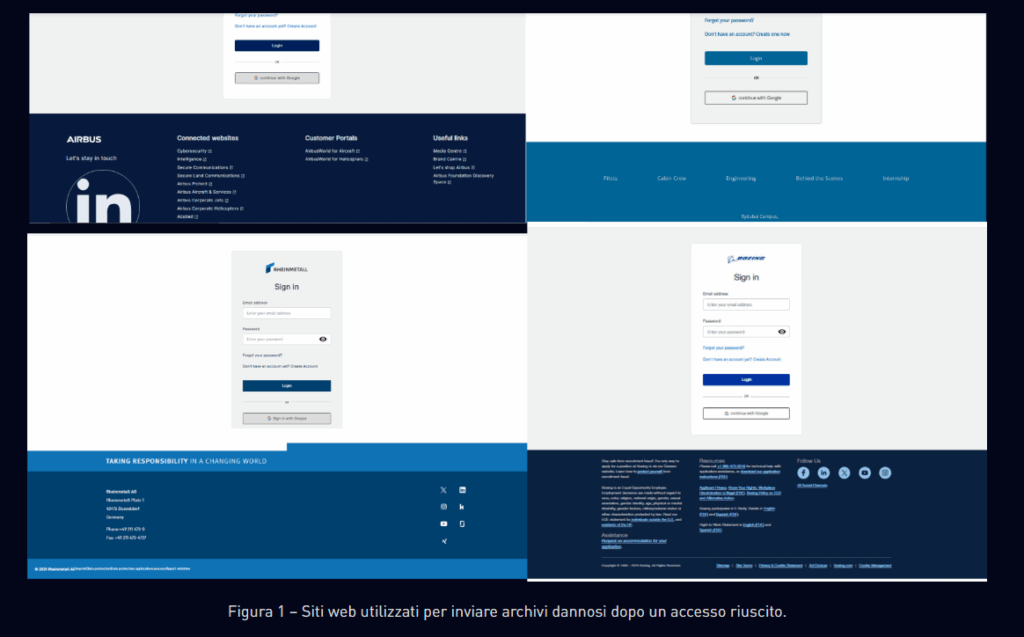

Questa scelta garantisce resilienza e complica l’attribuzione. Il gruppo ha registrato numerosi domini a tema “career” per le campagne di spear-phishing, impersonando marchi come Boeing, Airbus e Rheinmetall. L’intensificazione degli attacchi è stata notata a giugno 2025, in concomitanza con l’acuirsi dei conflitti tra Israele e Iran, con obiettivi riconducibili alla raccolta di intelligence strategica.

Catena di attacco e tecniche usate

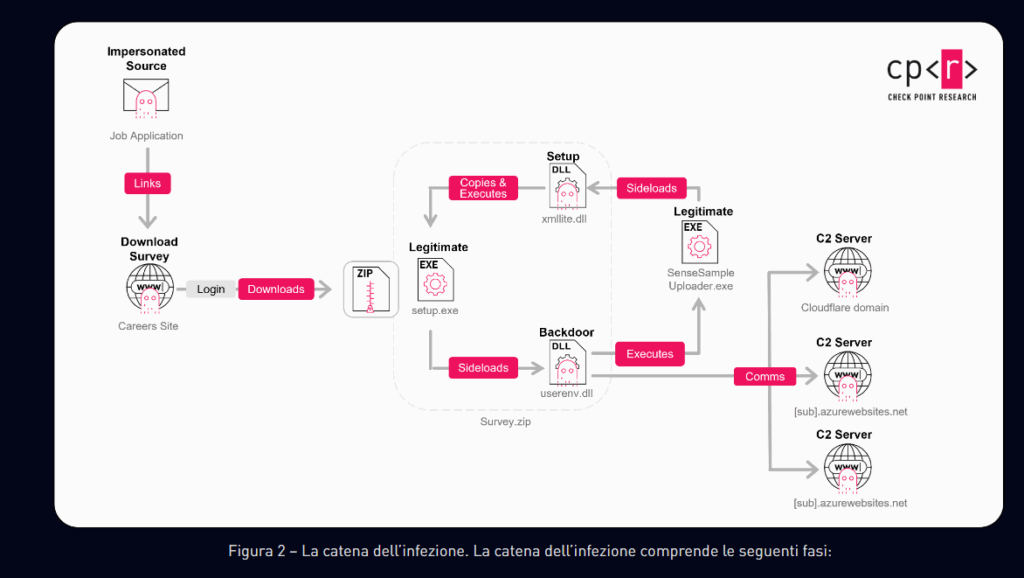

La catena di infezione di Nimbus Manticore mostra un’evoluzione rispetto alle operazioni precedenti (come Minibike). Dopo il login falso sui portali, le vittime scaricavano archivi come Survey.zip, che contenevano eseguibili legittimi affiancati a DLL manipolate, eseguite tramite side-loading. Strumenti come Setup.exe e SenseSampleUploader.exe caricavano librerie modificate come userenv.dll e xmllite.dll, consentendo l’esecuzione del payload senza sollevare sospetti. Per la persistenza, venivano creati task schedulati e copie camuffate in cartelle locali di Windows.

Una volta installato, MiniJunk fungeva da backdoor con capacità di lettura, scrittura, cancellazione e creazione processi, mentre MiniBrowse sottraeva credenziali da browser come Chrome ed Edge, esfiltrando i dati in formato JSON via HTTPS o tramite named pipes. Il gruppo ha implementato offuscamento multilivello, con junk code, opaque predicates e cifratura XOR delle stringhe, complicando notevolmente le analisi di reverse engineering.

Analisi del malware e resilienza operativa

Il malware distribuito da Nimbus Manticore è stato progettato per eludere i sistemi di rilevamento. Le varianti venivano firmate digitalmente con certificati SSL.com a partire da maggio 2025, permettendo di bypassare controlli antivirus basati su firma. I payload erano gonfiati artificialmente per sfuggire a scanner euristici e utilizzavano API interne non documentate di Windows, come RtlCreateProcessParameters, per modificare i path e aggirare i controlli di sicurezza. La comunicazione con i server C2 avveniva su canali HTTPS, con rotazione frequente di 3-5 endpoint e risposte non convenzionali (non-200 HTTP) per mantenere l’esecuzione attiva. L’infrastruttura mostrava sovrapposizioni con il cluster Subtle Snail, condividendo TTP e codebase, a conferma di una continuità evolutiva nelle operazioni iraniane.

Attribuzione e obiettivi geopolitici

Check Point attribuisce Nimbus Manticore a un’unità collegata ai Corpi della Guardia Rivoluzionaria Islamica (IRGC), evidenziando come le operazioni siano in linea con le priorità geopolitiche di Teheran. L’APT ha dimostrato elevato livello di OPSEC, registrando domini sotto copertura, usando infrastrutture distribuite e integrando tattiche di pretexting credibile. I settori presi di mira – aerospazio, difesa e telecomunicazioni – riflettono obiettivi di intelligence a lungo termine, con particolare attenzione a società europee strategiche. La scelta di paesi come Danimarca, Svezia e Portogallo mostra un’espansione mirata dell’operatività al di fuori del Medio Oriente, con un focus crescente sull’Europa occidentale.

Raccomandazioni difensive

Gli esperti raccomandano alle organizzazioni europee di implementare misure preventive avanzate, tra cui formazione sul phishing mirato, controlli stringenti su email HR sospette, verifica costante dei domini di login, adozione di MFA, monitoraggio delle anomalie su traffico HTTPS e implementazione di EDR capaci di individuare tecniche di DLL side-loading. Data la rapidità con cui Nimbus Manticore evolve le proprie TTP, è cruciale rafforzare le capacità di threat hunting e threat intelligence, soprattutto nei settori critici.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.