La campagna di SEO poisoning conosciuta come Operation Rewrite rappresenta uno degli esempi più avanzati di manipolazione dei risultati di ricerca orchestrati da attori legati alla Cina. Scoperta e analizzata da Unit 42 nel marzo 2025, questa operazione ha come obiettivo quello di sfruttare vulnerabilità e configurazioni deboli di server web per reindirizzare gli utenti verso siti fraudolenti, principalmente legati a scommesse illegali e pornografia. Le indagini hanno attribuito la campagna al gruppo identificato come CL-UNK-1037, con connessioni significative a cluster già noti come Group 9 e DragonRank, entrambi riconosciuti per attività cibernetiche di matrice cinese.

Panoramica della campagna

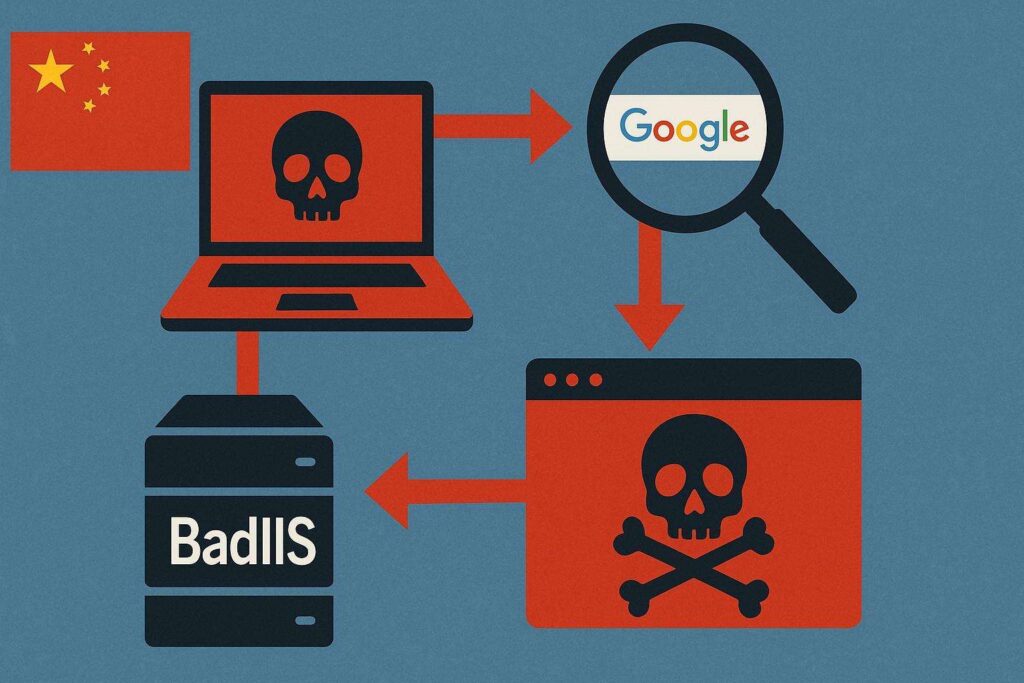

L’operazione si basa su un modello ben preciso: avvelenare gli indici dei motori di ricerca manipolando il traffico proveniente dai crawler, in modo da migliorare il posizionamento di contenuti fraudolenti. Una volta che l’utente clicca su un risultato compromesso, viene dirottato verso siti di scam, che generano entrate per gli attori attraverso traffico pubblicitario illecito e transazioni ingannevoli.

La tecnica principale utilizzata è l’impiego di BadIIS, un modulo malevolo per i server Internet Information Services (IIS). Questo componente è in grado di intercettare le richieste HTTP, riconoscere quelle provenienti dai crawler dei motori di ricerca e rispondere con pagine appositamente costruite e “riempite” di keyword. In questo modo, i contenuti maligni vengono indicizzati e scalano le classifiche di Google e altri motori, sfruttando la credibilità di domini compromessi. Parallelamente, quando la vittima effettiva visita il sito, BadIIS applica logiche condizionali basate su header HTTP referer e user-agent, reindirizzando il traffico verso pagine di phishing, siti di gioco d’azzardo o portali pornografici. L’attacco segue dunque un modello bifase: prima l’avvelenamento SEO per i crawler, poi il reindirizzamento per gli utenti reali.

Metodi e tecniche impiegate

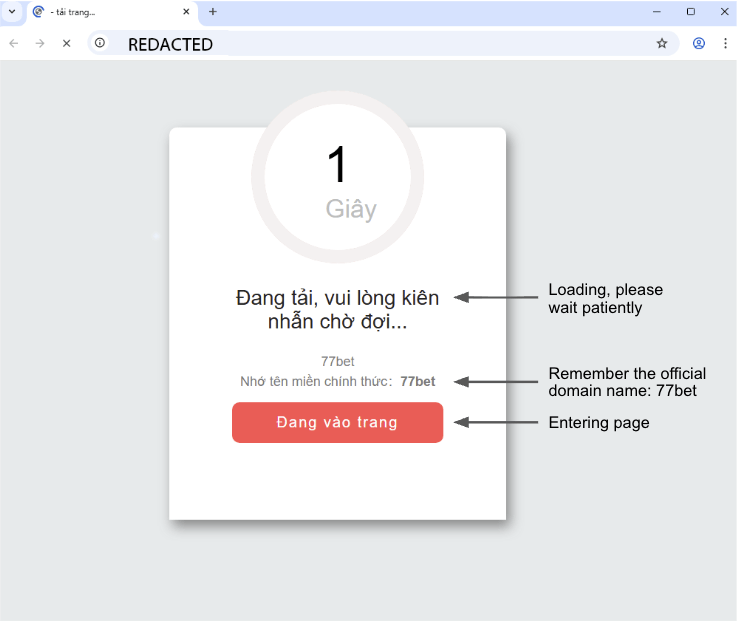

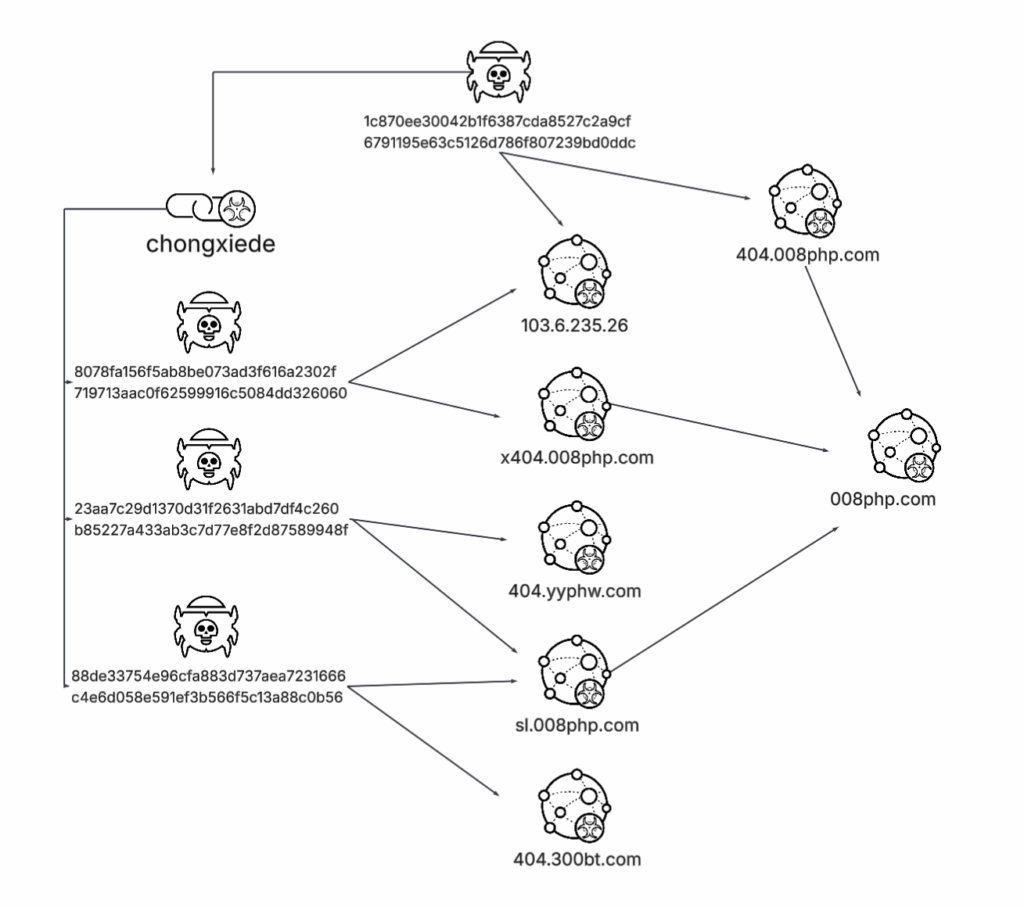

L’analisi tecnica ha rivelato che Operation Rewrite non si limita a una singola variante, ma utilizza un arsenale modulare. Oltre al modulo BadIIS, sono state osservate varianti in ASP.NET e PHP, capaci di comportarsi come proxy inversi e di effettuare iniezioni dinamiche nei contenuti. Questi script, spesso configurati come componenti standalone, generano sitemap dinamiche per ingannare i crawler e includono logiche di riconoscimento basate su user-agent e pattern URL. Gli attori hanno mostrato particolare attenzione all’adattabilità. Alcune varianti hijackano addirittura gli errori 404, trasformandoli in occasioni per iniettare link di spam e migliorare il posizionamento dei siti scam. Altre, più leggere, agiscono come handler specifici, controllando i referrer per decidere se mostrare contenuti legittimi o malevoli. Un aspetto distintivo è l’impiego di tecniche di offuscamento e anti-forensic. La campagna integra meccanismi di crittografia nel traffico C2, rotazione costante dei domini di comando e controllo, e la capacità di cancellare tracce dai log dei server, complicando notevolmente le attività di detection e di analisi forense. L’uso di varianti “undocumented” dimostra inoltre una maturità tipica delle APT (Advanced Persistent Threat), con un focus sulla persistenza a lungo termine e la resilienza contro le contromisure.

Varianti del malware

Operation Rewrite si articola in più famiglie di componenti malevoli:

- BadIIS: il modulo nativo per IIS, cuore dell’operazione, capace di intercettare e modificare le richieste HTTP in tempo reale.

- ASP.NET Gateway: varianti leggere che agiscono come proxy condizionali, basandosi sul referrer.

- Managed .NET IIS Module: soluzioni più complesse che si innestano nella pipeline di IIS, con la capacità di hijackare errori 404 e iniettare spam SEO.

- All-in-One PHP Script: versioni standalone capaci di generare sitemap dinamici e di adattarsi agli user-agent mobili, particolarmente focalizzati su keyword legate a giochi e video.

Questa diversificazione non è casuale: consente agli attori di adattarsi a diversi ambienti tecnologici e di mantenere la campagna attiva anche in caso di patch o aggiornamenti. L’evoluzione continua delle varianti, con nuove funzioni e livelli di offuscamento, rappresenta un chiaro segnale di un gruppo che opera con risorse e competenze avanzate.

Target e impatto geografico

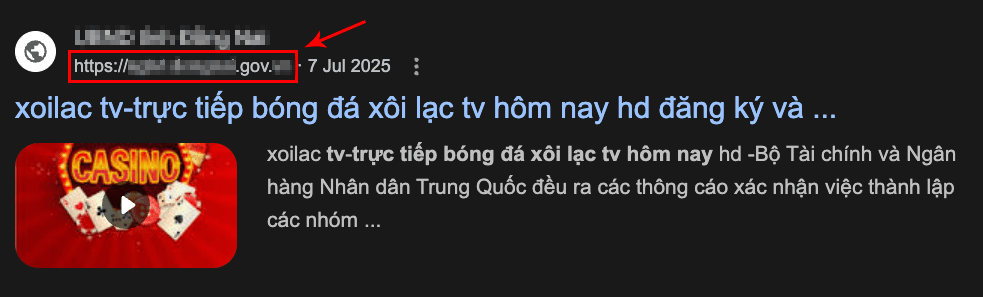

Sebbene la campagna abbia un respiro globale, il focus principale è l’Asia orientale e sudorientale, con particolare attenzione al Vietnam. Qui gli attori hanno sfruttato keyword locali legate soprattutto a eventi sportivi, come il calcio, e a contenuti video molto ricercati. Query come “xôi lạc tv trực tiếp bóng đá hôm nay” sono state manipolate per attrarre traffico verso siti scam. Gli obiettivi non si limitano al settore consumer: enti governativi e aziende commerciali sono stati compromessi per sfruttarne la credibilità dei domini e veicolare traffico fraudolento. In alcuni casi, sono stati segnalati anche episodi di esfiltrazione di codice sorgente e furto di dati sensibili tramite web shell installate sui server compromessi.

Le conseguenze sono molteplici:

- Utenti finali esposti a reindirizzamenti indesiderati e a potenziali furti di dati.

- Enti governativi e aziende colpite da danni reputazionali.

- Motori di ricerca costretti a fronteggiare un abbassamento della fiducia da parte degli utenti.

Operation Rewrite, in questo senso, non è solo una campagna di frode finanziaria, ma anche un’operazione con implicazioni geopolitiche: manipolare la percezione online e minare la credibilità dei risultati di ricerca in aree strategiche significa ridurre la stabilità e la fiducia nell’ecosistema digitale.

Indicatori di compromissione

Unit 42 ha condiviso numerosi IOC (Indicatori di Compromissione) legati a Operation Rewrite, tra cui hash SHA256 di varianti di BadIIS, domini di comando e controllo, IP dei server remoti e pattern URL utilizzati per generare sitemap dinamici. Alcuni indicatori includono keyword in lingua vietnamita, come “xôi lạc tv” e “bóng đá hôm nay”, chiaramente scelti per sfruttare l’interesse locale per lo sport.

Questi dati permettono alle organizzazioni di rafforzare i propri sistemi di monitoraggio e di bloccare il traffico sospetto prima che possa portare a conseguenze più gravi.

Raccomandazioni e mitigazioni

Gli esperti di Unit 42 hanno formulato una serie di raccomandazioni pratiche per mitigare il rischio associato a Operation Rewrite:

- Migrazione immediata da API legacy, come graph.windows.net, verso soluzioni più moderne come Microsoft Graph, riducendo così l’esposizione a vulnerabilità note.

- Audit regolari delle configurazioni IIS, con rimozione dei moduli non necessari e verifica dei permessi.

- Implementazione di Web Application Firewall (WAF) per filtrare richieste sospette e bloccare header manipolati.

- Segmentazione della rete per isolare i server web compromessi e limitare i movimenti laterali.

- Logging avanzato e monitoraggio continuo delle pipeline IIS per identificare comportamenti anomali.

- Educazione degli utenti a riconoscere e segnalare risultati di ricerca sospetti, riducendo l’efficacia del phishing e dei reindirizzamenti fraudolenti.

Operation Rewrite dimostra come le tecniche di SEO poisoning non siano soltanto strumenti di spam, ma possano diventare parte integrante di campagne APT complesse e persistenti, con finalità tanto economiche quanto strategiche. L’abilità degli attori cinesi di combinare strumenti tradizionali, come moduli IIS compromessi, con innovazioni come l’integrazione di AI per il keyword stuffing automatico, mostra un’evoluzione costante e pericolosa. Il caso mette in evidenza la necessità per aziende e governi di rafforzare la sicurezza della supply chain digitale, aggiornare tempestivamente sistemi e API, e collaborare attraverso la condivisione di intelligence. La battaglia contro il SEO poisoning non riguarda solo i motori di ricerca, ma l’intero ecosistema digitale, e Operation Rewrite ne è la dimostrazione più chiara.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.