Il gruppo nordcoreano DeceptiveDevelopment rappresenta una delle più insidiose evoluzioni del cybercrime recente: dalla distribuzione di infostealer rudimentali fino all’impiego di deepfake e inganni basati su AI per colpire sviluppatori, aziende Web3 e reclutatori online. L’analisi di ESET, presentata al Virus Bulletin 2025, svela il legame tra questo cluster e le attività dei cosiddetti lavoratori IT nordcoreani (WageMole), impegnati a infiltrarsi in imprese occidentali con identità false per ottenere stipendi, accesso a dati interni e posizioni di vantaggio. Le due componenti operano in sinergia: DeceptiveDevelopment compromette i candidati e ruba credenziali, mentre WageMole utilizza queste informazioni per condurre campagne di social engineering e ottenere impieghi reali, anche tramite interviste proxy e face swap in tempo reale.

Cosa leggere

DeceptiveDevelopment: social engineering e tool multipiattaforma

Attivo almeno dal 2023, DeceptiveDevelopment sfrutta soprattutto tecniche di social engineering per ottenere accesso iniziale. Gli operatori si presentano come recruiter su LinkedIn, Upwork o GitHub e attirano sviluppatori con offerte di lavoro fasulle. Le vittime vengono invitate a completare sfide di coding o a partecipare a colloqui simulati, durante i quali scaricano progetti da repository trojanizzati. Proprio in questi pacchetti si nascondono i malware BeaverTail, InvisibleFerret, OtterCookie e WeaselStore, tutti progettati per sottrarre credenziali, dati da browser e chiavi di wallet crypto.

Una tecnica emblematica è ClickFix, già osservata in Lazarus, che inganna le vittime con falsi moduli di troubleshooting: convinti di sbloccare webcam o microfono, i candidati copiano comandi terminali che installano backdoor sul sistema. Questa strategia ha esteso il targeting da Windows e macOS a Linux, amplificando la portata degli attacchi.

Malware e toolkit: da BeaverTail a TsunamiKit

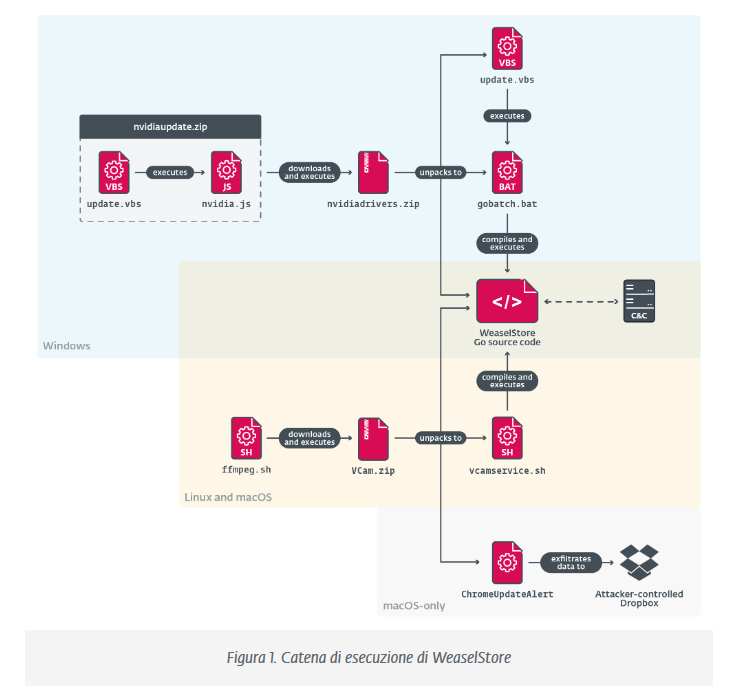

Le prime varianti di BeaverTail e InvisibleFerret hanno gettato le basi del toolkit del gruppo. BeaverTail funge da infostealer e downloader, mentre InvisibleFerret amplia le capacità con moduli di keylogging, clipboard hijacking e RAT. Con il tempo, DeceptiveDevelopment ha introdotto nuove famiglie come WeaselStore, un infostealer scritto in Go e distribuito come codice sorgente insieme al compilatore, così da eseguire il malware nativamente su Windows, Linux e macOS. Il salto di qualità è arrivato con TsunamiKit, un toolkit complesso che include loader, installer e client spyware capaci di eludere antivirus, eseguire mining di criptovalute (XMRig, NBMiner) e mantenere persistenza attraverso modifiche a Defender e al sistema operativo. La modularità e il riuso di progetti dark web confermano la strategia “a basso costo” tipica del cybercrime nordcoreano.

Legami con Lazarus: Tropidoor e AkdoorTea

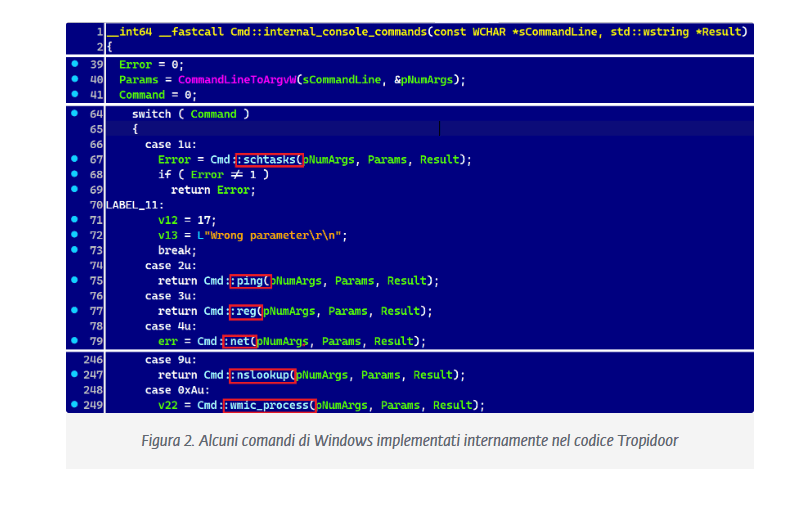

Durante le indagini ESET ha individuato Tropidoor, un RAT derivato dal malware PostNapTea già attribuito a Lazarus. Questo legame evidenzia la condivisione di codice e infrastrutture tra team nordcoreani, che riciclano componenti avanzati per colpire nuovi target.

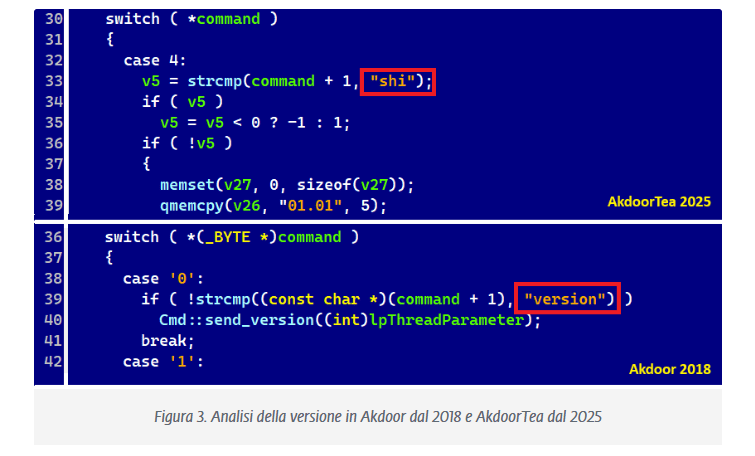

Anche AkdoorTea, evoluzione di Akdoor (2018), è stato impiegato come backdoor TCP distribuita tramite progetti fasulli legati a NVIDIA, confermando come la supply chain software resti uno dei vettori prediletti.

I lavoratori IT nordcoreani: frode occupazionale e insider threat

Parallelamente alle campagne malware, i cosiddetti WageMole operano sotto copertura come sviluppatori freelance o remoti. Secondo le evidenze OSINT raccolte da ESET, questi team – spesso basati in Cina, Russia e Sud-Est asiatico – lavorano 10-16 ore al giorno per ottenere contratti, fingendosi professionisti stranieri con CV sintetici, foto manipolate con AI e identità rubate. Per superare i colloqui utilizzano interviste proxy con persone reali o addirittura deepfake in videochiamata, allo scopo di aggirare controlli di background. Queste attività non generano solo entrate in valuta estera per la Corea del Nord, ma creano anche rischi enormi per le aziende: un dipendente fittizio può trasformarsi in un insider threat con accesso privilegiato a dati, repository e infrastrutture.

Convergenza tra cybercrime ed eCrime

Il quadro delineato da ESET evidenzia una convergenza pericolosa tra APT state-sponsored e eCrime. Da un lato, campagne di furto crypto e truffe basate su AI; dall’altro, operazioni di penetrazione nel mercato del lavoro globale. Questa ibridazione rende inefficaci le difese focalizzate solo su indicatori tecnici: occorre un approccio che unisca monitoraggio comportamentale, OSINT investigativo e validazione out-of-band delle identità.

Supply chain, AI deception e insider fraud

La lezione principale è che inganno e social engineering sono oggi tanto pericolosi quanto gli exploit tecnici. Gli attori nordcoreani usano tool “primitivi” come BeaverTail accanto a deepfake e toolkit complessi come TsunamiKit, dimostrando una flessibilità che compensa la scarsa innovazione autonoma. Per difendersi, le organizzazioni devono adottare controlli su dipendenze software, implementare sistemi di rilevazione adattiva e sviluppare resilienza cognitiva contro campagne di inganno basate su AI. Sul fronte HR, la verifica approfondita delle identità e dei background dei candidati diventa una misura di sicurezza al pari del patch management.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.